您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章為大家展示了基于ONVIF協議的物聯網設備如何參與DDoS反射攻擊,內容簡明扼要并且容易理解,絕對能使你眼前一亮,通過這篇文章的詳細介紹希望你能有所收獲。

一、概述

根據以往的物聯網設備發起的攻擊來看,大多是泛洪攻擊。臭名昭著的mirai病毒就是利用了物聯網設備的漏洞,大量入侵物聯網設備,構建僵尸網絡實施DDoS攻擊。但是本次攻擊事件不同于以往的泛洪攻擊,本次攻擊利用了物聯網大量使用UDP協議的特點發起的反射放大的DDoS攻擊。

智云盾系統檢測到攻擊時,自動對攻擊流量進行采樣,安全專家對采樣包及時進行了深層次的分析和演練。本次攻擊事件共涉及反射源1665個。

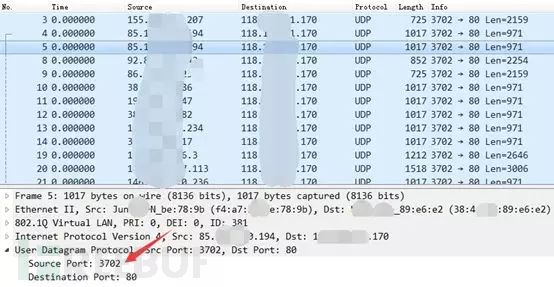

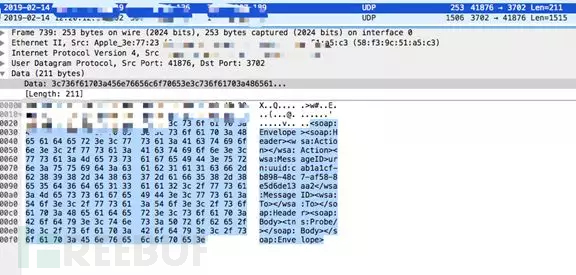

通過對智云盾的攻擊采樣包發現,反射流量的來源端口是3702,下圖紅色箭頭指向的是反射源端口:

圖1 采樣包內攻擊來源端口圖

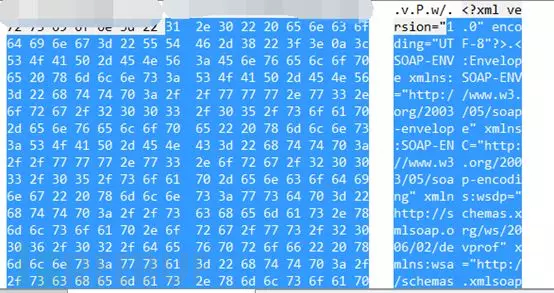

數據包中的payload顯示數據格式為soap xml的格式,soap xml數據格式如下圖2所示:

圖2 soap xml數據內容

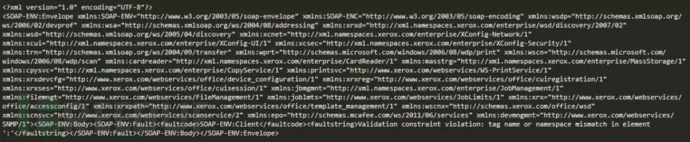

這里我們將數據包的payload內容單獨提取出來,如下圖3所示:

圖3 單獨提取的soap xml數據內容

針對此次攻擊事件,我們從智云盾威脅中心提取對應的請求流量數據進行分析,這是一次利用了ONVIF協議進行的反射攻擊。智云盾安全專家分析此次反射攻擊與以往的反射攻擊特征相似,不同之處在于利用物聯網設備當作反射源。

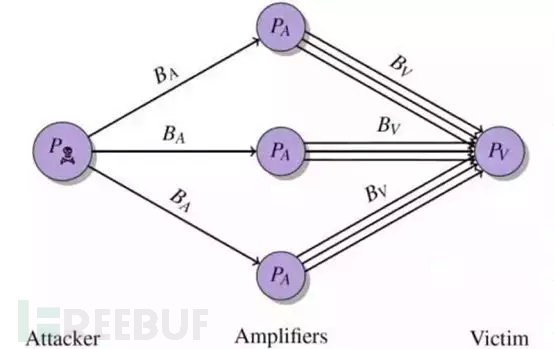

下面將詳細闡述一下反射攻擊原理。

反射類型的DDoS攻擊并不會直接攻擊受害者IP,而是以受害者的IP構造UDP數據包,對反射源發送偽造的數據包,反射源向受害者IP響應的流量遠超過攻擊者偽造UDP流量的數據,DDoS黑客組織依靠此方式對受害者實施DDoS攻擊,反射類型如下圖4所示:

圖4 反射攻擊示意圖

圖4中黑客給放大器發送偽造的UDP數據包,經過智云盾團隊對DDoS事件攻擊的復現以及對標準WS-DISCOVERY請求數據包的改造,改造之后的payload字符串如下:

<soap:Envelope><soap:Header><wsa:Action></wsa:Action><wsa:MessageID>urn:uuid:</wsa:MessageID><wsa:To></wsa:To></soap:Header><soap:Body><tns:Probe/></soap:Body></soap:Envelope>

利用UDP的傳輸方式,發送該字符串到指定目標的3702端口,服務端返回WS-DISCOVERY響應包。不滿足WS-DISCOVERY定義的soap xml格式,接口丟棄請求數據包不做響應。

按照我們前期對反射放大倍數的研究,采用科學的統計放大倍數時,請求響應的包頭甚至是網絡間隙都要考慮在內。

我們嘗試對智云盾威脅中心截取到的黑客進行反射攻擊的請求包進行復現,并優化了請求內容,將請求的payload大小降低到了211個字節,響應單個視頻設備地址的響應包長度為1515字節(有分片,分片包頭為34+4+20=58),下圖5是復現截圖:

圖5 WS-DISCOVERY復現截圖

所以計算得到放大倍數為(1515+66+58)/(211+66)= 5.92倍。

通過從智云盾攻擊采樣包的實際情況中發現,響應內容最多的有長達3558字節,分片成3個響應包,總長可以達到3558+66+58*2=3740字節,這種情況下的最大放大倍數為3740/277=13.5倍。

因此從目前觀察中我們推測此次放大倍數在5-14倍。

智云盾安全專家通過對反射源IP進行調查發現,其中被利用的反射源主要來源是視頻攝像設備,這些設備的IP一共跨越了全球60個國家和地區。其中反射源大多分布在中國臺灣,匈牙利和美國。

這些設備統一都采用了ONVIF協議做通訊管理協議。

ONVIF致力于通過全球性的開放接口標準來推進網絡視頻在安防市場的應用,這一接口規范將確保不同廠商生產的網絡視頻產品具有互通性。ONVIF規范中設備管理和控制部分所定義的接口均以Web Services的形式提供。服務端與客戶端的數據交互采用soap xml數據格式。

本次黑客使用的WS-DISCOVERY接口是ONVIF協議定義的設備發現接口,數據傳輸采用UDP的方式實現。

ONVIF協議要求實現ONVIF協議服務的設備支持設備發現以及探測,設備發現也就是下文我們要說的WS-DISCOVERY。

WS-DISCOVERY,客戶端向反射源IP的3702端口發送廣播消息,等待網內ONVIF協議設備響應自己的IP,UUID,EP Address等信息。

嚴格上來說暴露在公網提供服務的UDP端口,應該嚴格遵循請求與響應大小比例為1:1的關系,但此處ONVIF用作設備探測的3702端口未遵循這一原則,導致暴露在公網的3702端口被當作反射源使用。

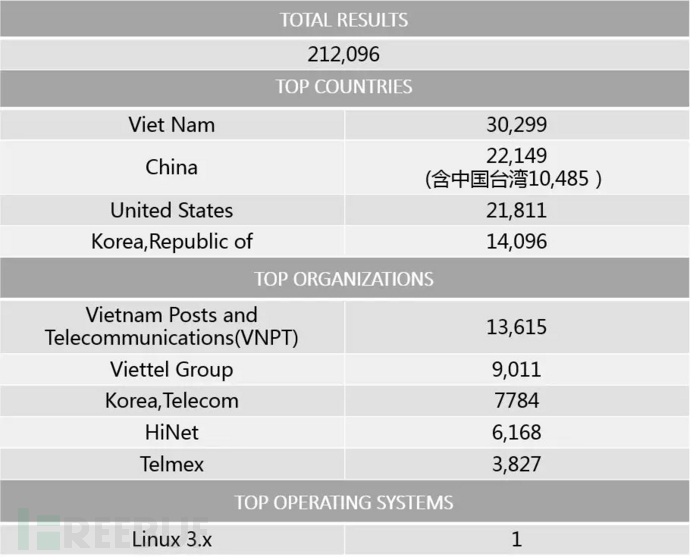

從SHODAN上對3702相關的端口進行檢索發現,全球約有21萬臺主機暴露了3702端口,如果支持ONVIF協議,都可能被用作反射源攻擊,如下圖6所示:

圖6 3702端口分布圖(數據來源于shodan.io)

從智云盾捕獲到的攻擊事件涉及的反射來源分析,其中包括了大量暴露在公網的物聯網設備,多數為視頻設備,少部分為打印機等其他物聯網設備,涉及廠商較多,包括一些知名的視頻設備廠商。

此次攻擊是網絡視頻規范定義的服務探測接口被利用作為反射源,反射攻擊倍數較大,并且利用了物聯網設備進行反射,危害較大。與傳統的DRDoS攻擊相比較,此次攻擊采用了物聯網設備的協議漏洞,隨著物聯網的普及,相類似的攻擊活動將越來越多。

借助物聯網設備發起DDoS攻擊,概述中提到的Mirai以物聯網設備為感染目標行成龐大的僵尸網絡發起DDoS攻擊,與此次攻擊事件不同的是,利用物聯網設備發起反射攻擊無須入侵設備構建龐大的僵尸網絡即可實現,物聯網的普及也為黑客實施大流量攻擊提供了便利。

a)禁用UDP,不能禁用時,確保請求與響應不要有倍數關系

b)啟用授權驗證

a)如果沒有UDP相關業務,可以在上層或者本機防火墻過濾掉UDP包。

b)可以尋求運營商提供UDP黑洞的IP網段做對外網站服務

c)可以選擇接入DDoS云防安全服務

a) 如果沒有公網訪問需求,物聯網設備不啟用公網IP。

b) 如果有公網訪問需求,應添加防火墻規則,限制訪問IP,減少互聯網暴露。

c) 設備初始配置時,設備通信配置上優先選擇TCP通信。

上述內容就是基于ONVIF協議的物聯網設備如何參與DDoS反射攻擊,你們學到知識或技能了嗎?如果還想學到更多技能或者豐富自己的知識儲備,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。