您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關如何實現DDoS反射放大攻擊的全球探測分析,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

| 版本 | 時間 | 描述 |

|---|---|---|

| 第一版 | 2017/08/07 | 完成第一輪數據統計,輸出報告,完善文檔格式 |

| 第二版 | 2017/08/14 | 完成第二輪數據統計,輸出報告,完善文檔格式 |

| 第三版 | 2017/11/15 | 完成第三輪數據統計,在第二輪的基礎上增加對cldap的探測 |

| 第四版 | 2018/03/05 | 完成第四輪數據統計,在第三輪的基礎上增加對Memcached的探測 |

DDos攻擊是一種耗盡資源的網絡攻擊方式,攻擊者通過大流量攻擊,有針對性的漏洞攻擊等耗盡目標主機的資源來達到拒絕服務的目的。

反射放大攻擊是一種具有巨大攻擊力的DDoS攻擊方式。攻擊者只需要付出少量的代價,即可對需要攻擊的目標產生巨大的流量,對網絡帶寬資源(網絡層)、連接資源(傳輸層)和計算機資源(應用層)造成巨大的壓力,2016年10月美國Dyn公司的DNS服務器遭受DDoS攻擊,導致美國大范圍斷網。事后的攻擊流量分析顯示,DNS反射放大攻擊與SYN洪水攻擊是作為本次造成美國斷網的拒絕服務攻擊的主力。由于反射放大攻擊危害大,成本低,溯源難,被黑色產業從業者所喜愛。

[注:下面數據統計均基于第四輪 2018/03/05]

第四輪探測,ZoomEye網絡空間探測引擎在對前面兩輪6種DDoS攻擊的探測的基礎上,增加了對Memcached攻擊的探測。

通過ZoomEye網絡空間探測引擎獲取到9萬(95,010)臺主機開放了19端口。然后對這9萬主機進行放大倍率的探測,實際上只有1萬(10,122)臺主機開啟了19點端口,占總數的10.65%。在開啟了19端口的主機中,有6千(6,485)臺主機的放大倍數能夠達到10倍以上,占總數的64.07%,剩下的主機的放大倍數主要集中在2倍。相關數據如圖3.1-1所示:

對放大倍數達到10以上的主機流量進行統計,我們總共發送了870KB(891,693 byte)的請求流量,得到了71M(74,497,401 byte)響應流量,產生了83倍的放大流量。假設一臺主機1分鐘內可以成功響應100個請求數據包,計算得到攻擊流量有947Mbits/s。本輪探測對最大放大倍數進行了統計,得到了Chargen協議單次請求響應最高能放大319倍流量。

上面的數據和之前兩次的的數據進行比較,Chargen DDoS攻擊的危害并沒有減小,反而有增大的趨勢。

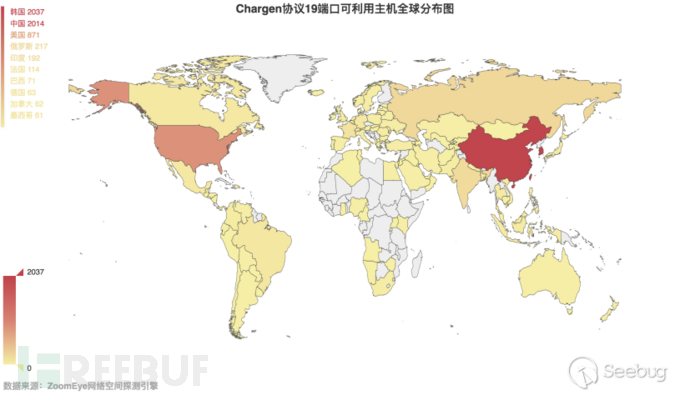

根據ZoomEye網絡空間探測引擎的探測結果,對可利用的Chargen主機進行全球分布統計,見圖3.1-2:

3.1-2 Chargen協議19端口可利用主機全球分布圖

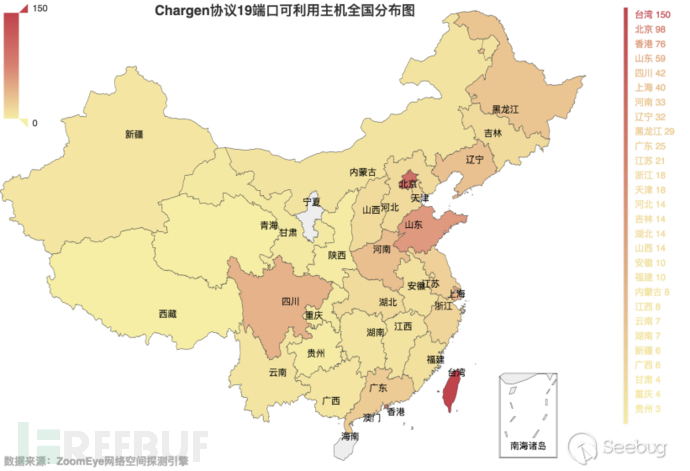

從圖中可以看出仍然是韓國具有最多數量的可被利用進行DDos反射放大攻擊的主機,我國排在第二 。下面,對我國各省份的情況進行統計,如圖3.1-3所示:

3-1.3 Chargen協議19端口可利用主機全國分布圖

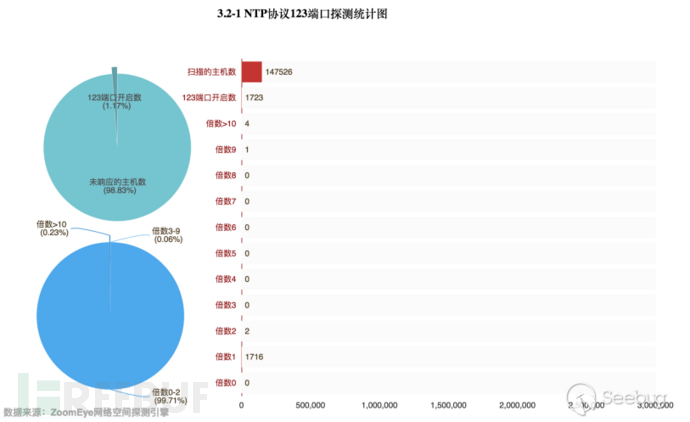

通過ZoomEye網絡空間探測引擎獲取到14萬(147,526)臺開啟了UDP 123端口的主機。利用這些數據進行放大倍率探測,實際上只有1千(1,723)臺主機開啟了UDP 123端口,占總數的1.17%,放大倍數大于10的主機只有4臺,占有響應主機總數的0.23%,具體數量見圖3.2-1所示:

和上一次探測的結果相比,利用NTP進行反射DDoS攻擊的隱患基本消除,不管是NTP服務器的總量還是可被利用服務器數量,都大幅度下降,尤其是本次探測中,只發現4臺可被利用的NTP服務器,而且這4臺皆位于日本。我國未被探測到可被利用的NTP服務器。

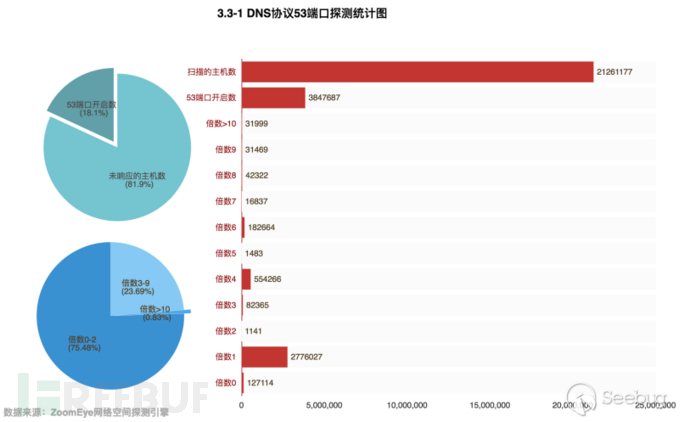

通過Zoomeye網絡空間探測引擎獲取到2千萬(21,261,177)臺UDP 53端口相關的主機,對這些主機進行放大倍率探測,實際上只有384萬(3,847,687)臺主機開啟了53端口,占了掃描總數的18.1%。在開啟了53端口的主機中,有3萬(31,999)臺主機放大倍數在10倍以上,只占總數的0.83%,而放大倍數為1的主機有277萬(2,776,027)臺,具體數據見圖3.3-1:

和上一版的數據相比,互聯網上DNS服務器的和可被利用的DNS服務器數量均處于下降狀態。

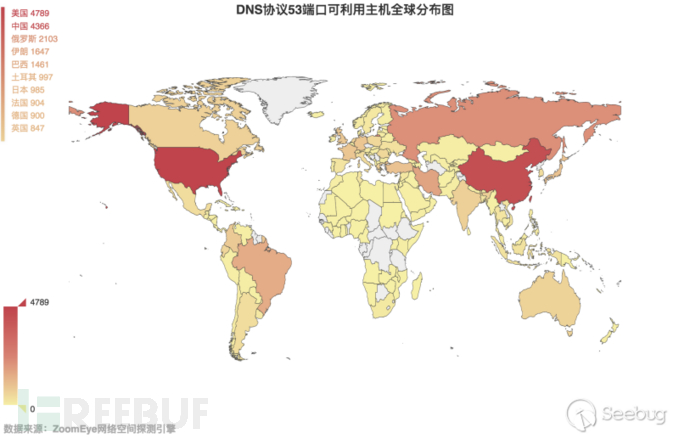

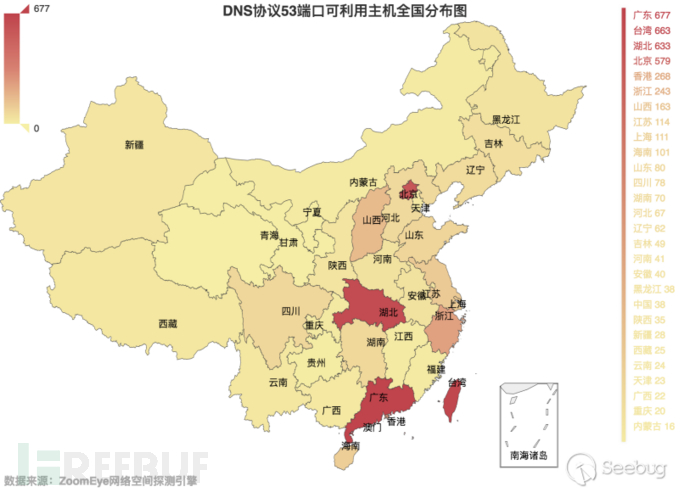

下面,再來看看這3萬臺放大倍數大于10的主機全球分布情況,如圖3.3-2所示,可以看到,和上一輪相比,數量排名沒啥變化,仍然是美國排在第一位。我們又對可利用主機在我國的分布情況進行了統計,如圖3.3-3所示,和上一輪相比,湖北省的DNS服務器數量有了明顯的提高。

3.3-2 DNS協議53端口可利用主機全球分布圖

3.3-3 DNS協議53端口可利用主機全國分布圖

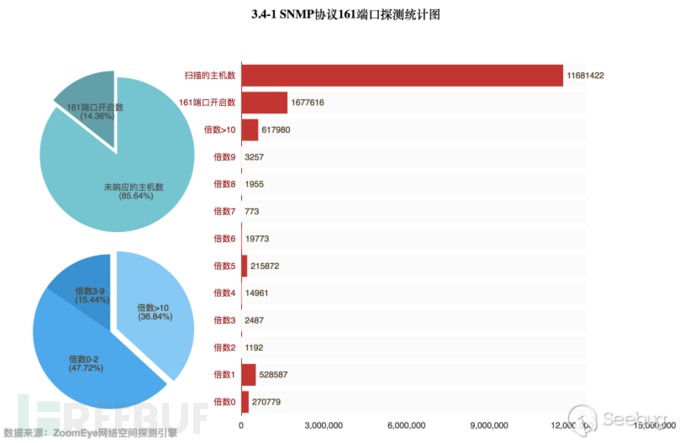

通過Zoomeye網絡空間探測引擎獲取到1千萬(11,681,422)臺UDP 161端口相關的主機,對這些主機進行放大倍率探測,實際上有167萬(1,677,616)臺主機開啟了161端口,占了掃描總數的14.36%。在開啟了161端口的主機中,有61萬(617,980)臺主機放大倍數在10倍以上,占了總數的36.84%,具體數據見圖3.4-1:

本次探測得到的數據和前一輪的數據相比較,探測到的SNMP主機數增加,而可利用的主機數卻呈下降狀態。

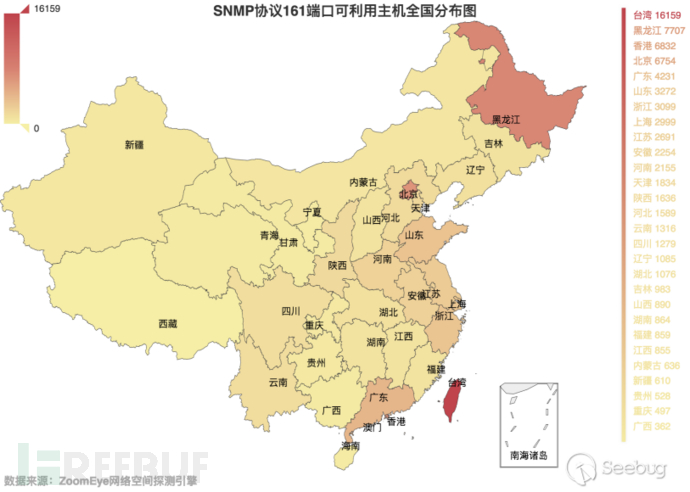

下面,再來看看這61萬臺放大倍數大于10的主機全球分布情況,如圖3.4-2所示,可以看到,我國的主機量上升到了第二位。我們又對可利用主機在我國的分布情況進行了統計,如圖3.4-3所示,臺灣,北京,黑龍江仍然是受影響最深的幾個省份之一。

3.4-2 SNMP協議161端口可利用主機全球分布圖

3.4-3 SNMP協議161端口可利用主機全國分布圖

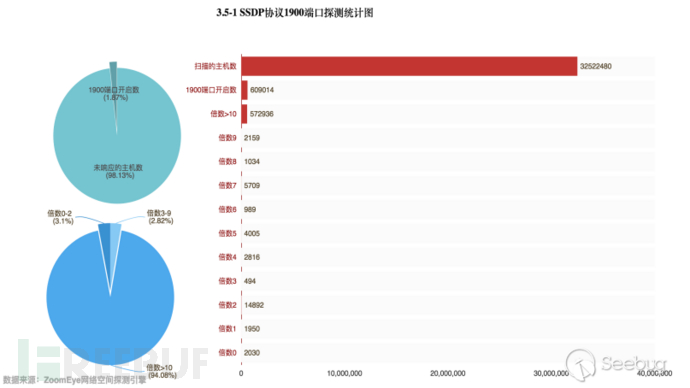

通過Zoomeye網絡空間探測引擎獲取到3千萬(32,522,480)臺UDP 1900端口相關的主機,對這些主機進行放大倍率探測,實際上有60萬(609,014)臺主機開啟了1900端口,占了掃描總數的1.87%。在開啟了1900端口的主機中,有57萬(572,936)臺主機放大倍數在10倍以上,占了總數的94.08%,具體數據見圖3.5-1:

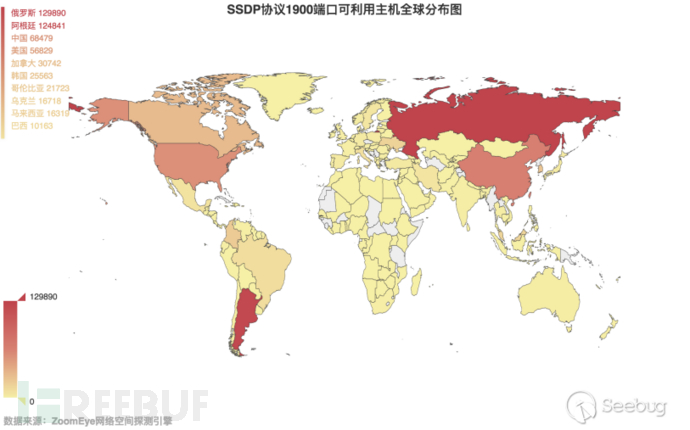

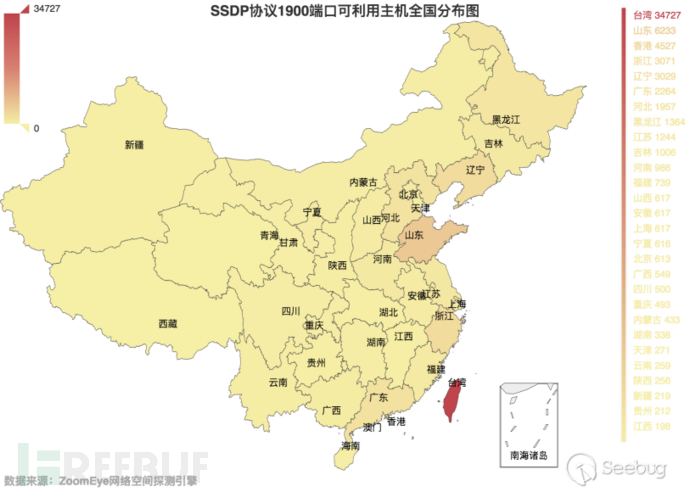

下面,再來看看這57萬臺放大倍數大于10的主機全球分布情況,如圖3.5-2所示,和上一輪探測的數據相比,沒有明顯的變化。 再對我國的數據進行統計,如圖3.5-3所示,臺灣仍是我國可被利用的主機數最多的省份,遠遠超過我國的其他省份。

3.5-2 SSDP協議1900端口可利用主機全球分布圖

3.5-3 SSDP協議1900端口可利用主機全國分布圖

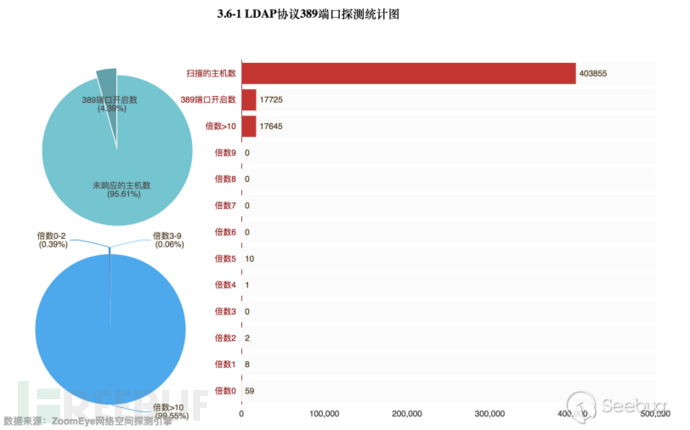

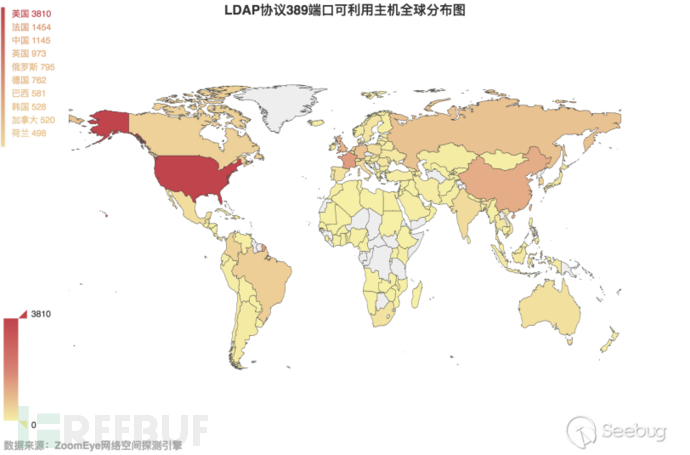

通過Zoomeye網絡空間探測引擎獲取到40萬(403,855)臺UDP 389端口相關的主機,對這些主機進行放大倍率探測,實際上有1萬(17,725)臺主機開啟了389端口,占了掃描總數的4.39%。在開啟了389端口的主機中,有1萬(17,645)臺主機放大倍數在10倍以上,占了總數的99.55%,具體數據見圖3.6-1:

下面,再來看看這2萬臺放大倍數大于10的主機全球分布情況,如圖3.5-2所示,可以看到,美國仍然是可被利用的CLDAP服務器數量最多的國家,我國依舊排第三位。

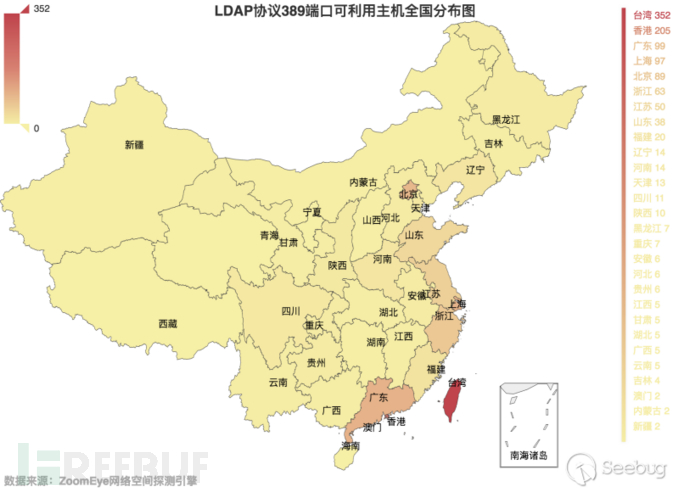

我們又對可利用主機在我國的分布情況進行了統計,如圖3.5-3所示,臺灣依然是我國可被利用的主機數最多的省份,和香港一起遠遠超過我國的其他省份地區。

3.6-2 LDAP協議389端口可利用主機全球分布圖

3.6-3 LDAP協議389端口可利用主機全國分布圖

Memcached是一個自由開源的,高性能,分布式內存對象緩存系統。Memcached是以LiveJournal旗下Danga Interactive公司的Brad Fitzpatric為首開發的一款軟件。現在已成為mixi、hatena、Facebook、Vox、LiveJournal等眾多服務中提高Web應用擴展性的重要因素。

Memcached是一種基于內存的key-value存儲,用來存儲小塊的任意數據(字符串、對象)。這些數據可以是數據庫調用、API調用或者是頁面渲染的結果。

Memcached簡潔而強大。它的簡潔設計便于快速開發,減輕開發難度,解決了大數據量緩存的很多問題。它的API兼容大部分流行的開發語言。

本質上,它是一個簡潔的key-value存儲系統。一般的使用目的是,通過緩存數據庫查詢結果,減少數據庫訪問次數,以提高動態Web應用的速度、提高可擴展性。

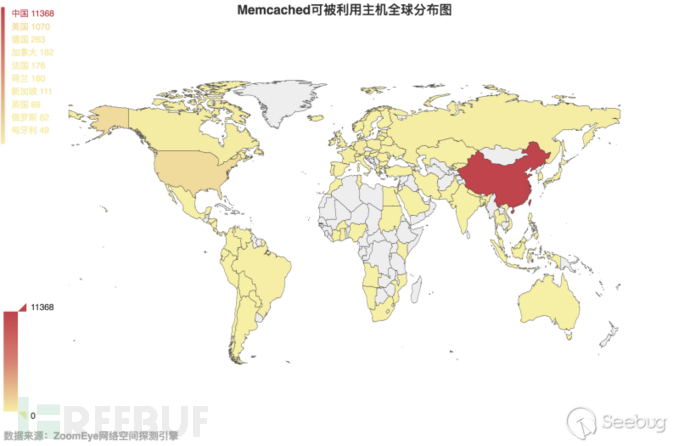

Memcached Server在默認情況下同時開啟了TCP/UDP 11211端口,并且無需認證既可使用Memcached的儲存服務。2018年3月2日,ZoomEye對全網開啟了UDP 11211端口,并且無需認證的Memcached進行探測,共得到14142個目標,并對這些目標進行全球分布統計,如圖3.7-1所示:

3.7-1 Memcached可被利用主機全球分布圖

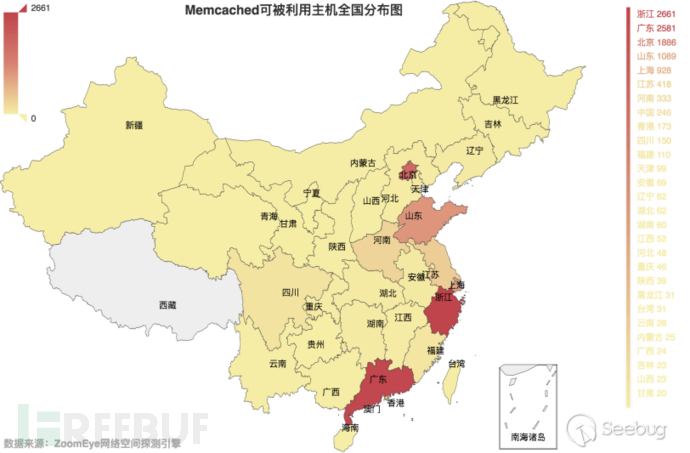

從上圖中可以明顯的看出我國對安全問題的重視程度和國外仍然有較大的差距。在14142個有效目標中,有11368個目標的IP地址位于我國。下面再對我國的目標進行全國分布統計,如圖3.7-2所示:

3.7-2 Memcached可被利用主機全國分布圖

Memcached未開啟認證的情況下,任何人都可以訪問Memcached服務器,儲存鍵值對,然后可以通過key來獲取value。所以,我們能在Memcached儲存一個key為1byte的,value為1kb的數據,然后我們再通過該key獲取到value,這樣就產生了將近1000倍的放大效果。Memcached在默認情況下還會開啟UDP端口,所以這就導致了Memcached可以被利用來進行DDoS放射放大攻擊。而Memcached能放大多少倍取決于:

1.Memcached服務器帶寬

2.Memcached能儲存的值的最大長度

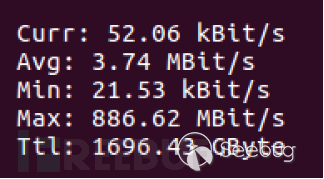

利用自己的服務器進行一個測試,首先讓能利用的Memcached儲存一個1kb長度的值,然后同時向所有目標獲取值,能收到886Mbit/s的流量,如圖3.7-3所示:

3.7-3 流量統計圖

3.7-3 流量統計圖

和前面三輪探測的數據相比,在第四輪的探測中,變化最大的是NTP服務,當前互聯網的NTP服務器已經沒辦法造成大流量的DDoS反射放大攻擊了。與之相比,其他協議也或多或少的降低了可被利用的主機數量 。DDoS反射放大攻擊仍然危害巨大,DDoS防御仍然刻不容緩。

從這次ZoomEye探測到的數據中,再和公網上的Memcached服務進行對比:

4-4 ZoomEye探測11211端口數量

在ZoomEye的數據庫中,開啟11211端口的目標有54萬,其中美國有23萬,中國有13萬的目標,但是開啟了UDP 11211端口的數據中,總量只有14142,其中美國有1070的目標,中國有11368個目標主機。

從這些數據對比中,可以看出美國對此類的安全事件有非常快的響應速度,中國和美國的差距還很大。

從放大效果來看,雖然可利用的目標已經縮減到1萬的量級,但是仍然能造成大流量的DDos攻擊。

對于Memcached的用戶,我們建議關閉其UDP端口,并且啟用SASL 認證,對于運營商,建議在路由器上增加的uRPF(Unicast Reverse Path Forwarding)機制,該機制是一種單播反向路由查找技術,用于防止基于源地址欺騙的網絡攻擊行為,利用該機制能使得UDP反射攻擊失效。

關于如何實現DDoS反射放大攻擊的全球探測分析就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。