您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關WastedLocker勒索軟件活動的實例分析,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

近期,Unit42的研究人員觀察到了WastedLocker勒索軟件的活動有所上升,自從2020年5月份WildFire對該勒索軟件的初始樣本進行了分析之后,該活動的頻率在近期有所增加。WastedLocker這個勒索軟件跟Samsa、Maze、EKANS、Ryuk和BitPaymer等勒索軟件類似,它們跟那些大規模感染目標用戶的勒索軟件不同,比如說WannaCry。WastedLocker這類勒索軟件的目標一般是擁有大量資產的組織,通過在短時間內將精心編制的勒索軟件盡可能多地部署到目標組織的內部系統中,以盡可能多地獲取數據贖金。

研究人員根據威脅情報平臺提供的信息,AutoFocus和Unit42已經能夠確定WastedLocker背后的攻擊者主要的攻擊目標了。其中,大部分目標組織都位于美國境內,這些組織涵蓋了多個領域,包括專業的法律服務機構、公共事業單位、能源產業、制造業、批發和零售業、高科技公司、工程公司、制藥和生命科學公司,以及運輸和物流業等等。

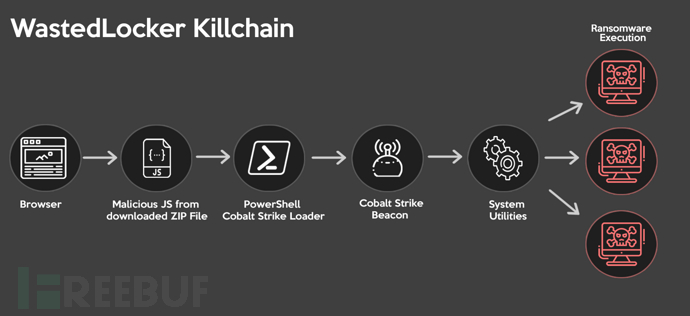

根據賽門鐵克之前對WastedLocker的分析,WastedLocker攻擊活動種最常見的初始感染機制是通過一個偽裝成合法軟件升級ZIP文件來是西安的,這個文件種包含了惡意SocGholish JavaScript框架加載器組件,它能夠分析目標用戶的計算機系統,并使用PowerShell來部署最終的Cobalt Strike Payload。

當Cobalt Strike Payload成功在目標用戶的系統中安裝之后,攻擊者將會利用這個Payload在目標用戶的網絡系統中進行橫向滲透活動,并幫助攻擊者識別出其他可以攻擊的系統。除此之外,研究人員還發現WastedLocker攻擊者會試用合法的Windows實用工具來進行攻擊,比如說WMI和PsExec等等。對于那些價值比較高的勒索軟件目標用戶來說,攻擊者還會直接去攻擊目標用戶面向客戶的財務/業務操作系統,以及那些具有高可見性和高使用率的內部系統,其中也包括數據備份系統。

最后,一旦攻擊者完成了針對目標網絡的充分偵察之后,攻擊者就會利用一個或多個系統管理工具來安裝部署WastedLocker勒索軟件Payload。當惡意Payload在目標主機中執行之后,勒索軟件將會做以下幾件事情:

如果勒索軟件沒有管理員權限時,惡意軟件將會嘗試在目標系統中提升權限;

惡意軟件會嘗試禁用目標系統中的Windows Defender監控進程;

刪除目標系統中的卷影拷貝副本文件;

將勒索軟件/惡意軟件安裝為系統服務;

安裝完成之后,Payload的部署就已經完成了,該加密的文件也已經加密成功了。勒索軟件會使用“<victim name>wasted”作為加密文件的后綴名,不過包含了勒索信息詳情的提示文件后綴名為“<victim_name>wasted_info”。

我們對“*.wasted_info”勒索信息文件進行了分析,我們發現其中的變量數據顯示在“<>”之間,這可能是因為使用WastedLocker勒索軟件的攻擊者電子郵件可能會不同,相關的域名包括PROTONMAIL.CH、AIRMAIL.CC、ECLIPSO.CH、TUTANOTA.COM和PROTONMAIL.COM。

勒索信息樣本如下:

<victim name> YOUR NETWORK IS ENCRYPTED NOW USE <actor email 1> | <actor email 2> TO GET THE PRICE FOR YOUR DATA DO NOT GIVE THIS EMAIL TO 3RD PARTIES DO NOT RENAME OR MOVE THE FILE THE FILE IS ENCRYPTED WITH THE FOLLOWING KEY: [begin_key]<base64 encoded public key>[end_key] KEEP IT

關于WastedLocker勒索軟件活動的實例分析就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。