您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹Golang實現勒索軟件Bugo的示例分析,文中介紹的非常詳細,具有一定的參考價值,感興趣的小伙伴們一定要看完!

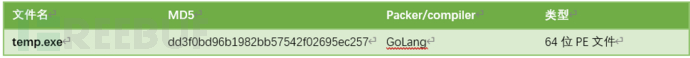

最近一段,通過奇安信大數據平臺檢測,國內外越來越多的惡意軟件開發者開始使用Golang語言來開發遠控、勒索軟件等惡意軟件。

在前一陣的通達OA事件中,攻擊者就使用了Golang編寫的勒索軟件,通過偽裝成通達OA的某個插件的方式植入相關企業的電腦中,成功繞過殺軟軟件,加密企業數據,給相關企業造成了較大的損失。

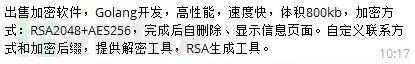

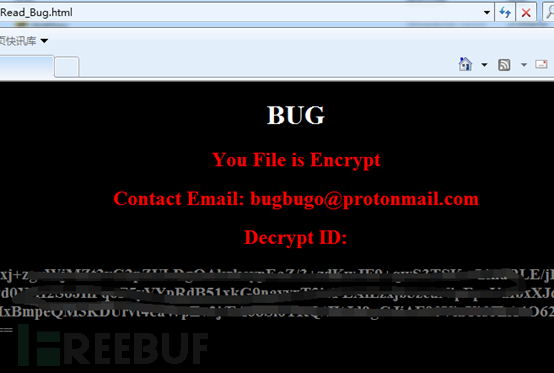

本次捕獲的新型勒索軟件“Bugo”目前正在地下論壇中出售。賣方稱可以自定義聯系方式和加密后綴。

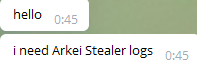

這意味著,相關黑產團伙購買后可以無限制的生成任意加密后綴的勒索樣本,如果考慮極致的免殺還可以在外層套幾層流行的混淆器再進行投放,危害巨大。同時在該論壇中,有人在尋求Arkei Stealer logs工具,用于勒索軟件的攻擊流程中。

整體流程如下:

整體流程如下:

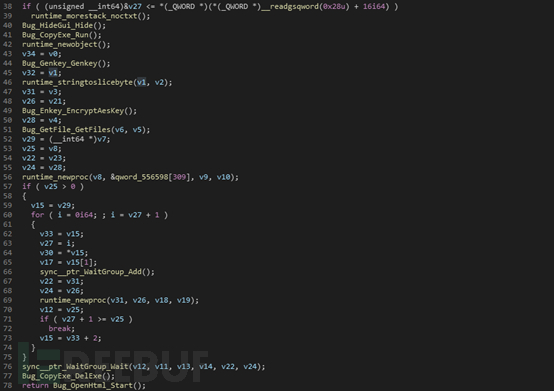

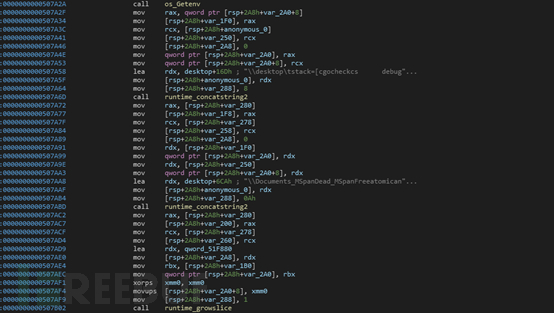

將自身拷貝到%temp%目錄下,調用CMD啟動

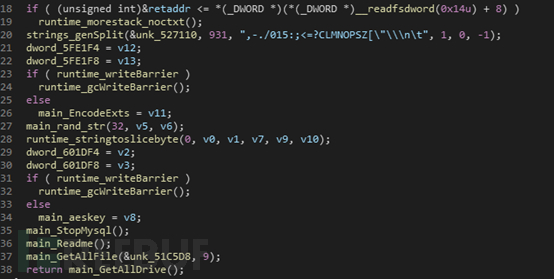

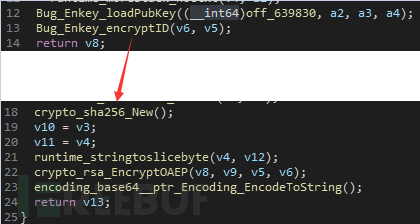

隨機生成AES密鑰并加載RSA公鑰,使用RSA公鑰加密AES密鑰,作為用戶ID

遍歷目錄

排除如下目錄

C:\PerfLogs

C:\Program Files

C:\Program Files (x86)

C:\Windows

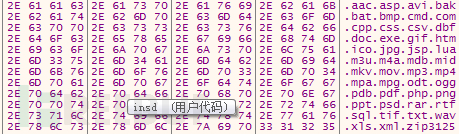

加密的文件后綴類型如下

加密文件,后綴為.[bugbugo@protonmail.com].bug

之后自刪除,彈出勒索信

以上是“Golang實現勒索軟件Bugo的示例分析”這篇文章的所有內容,感謝各位的閱讀!希望分享的內容對大家有幫助,更多相關知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。