您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容介紹了“怎么通過pDNS尋找SUNBURST后門的受害者”的有關知識,在實際案例的操作過程中,不少人都會遇到這樣的困境,接下來就讓小編帶領大家學習一下如何處理這些情況吧!希望大家仔細閱讀,能夠學有所成!

我們的SunburstDomainDecoder工具現在已經可以識別SUNBURST后門的受影響用戶了,我們只需要給該工具提供針對avsvmcloud.com子域名的被動DNS(pDNS)數據,即可識別用戶是否受到了攻擊者的SUNBURST感染。

如果公司和組織的計算機設備安裝了包含SUBURST后門的SolarWinds Orion更新,那么設備將會向avsvmcloud.com子域名發送看似隨機的DNS查詢請求。其中的某些DNS請求將會包含目標設備的內部AD域,并會將其編碼至子域名中。

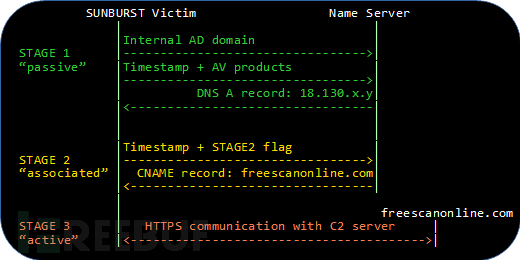

大多數SUBURST后門的受害者其實都是幸運的,因為攻擊者并沒有對他們展開實際性的攻擊。這也就意味著,大多數的SUBURST后門永遠都沒有執行通過感染過程的第一個階段。盡管如此,攻擊者還是會對某些目標用戶執行到感染的第二個階段。在這個階段中,攻擊者會使用“C2協調器”,并通過響應一個指向下列IP地址范圍的DNS A記錄來進行下一個階段的感染和攻擊:

18.130.0.0/16 99.79.0.0/16 184.72.0.0/15

已經進入第二個感染階段的SUNBURST后門將允許DNS響應中的CNAME記錄用作新的C2域。

我們通過研究發現,SUNBURST后門實際上使用了查詢avsvmcloud.com網站子域請求中的一個位來標記它已進入感染的第二個階段,并正在接受CNAME記錄中的新C2域。該位在惡意SUNBURST植入后門中被稱為flag、ext或dnssec,這些數據可以從帶有已編碼時間戳的DNS查詢中提取,比如說那些指示安裝了哪些安全產品的查詢。

我們的SunburstDomainDecoder工具現在已經更新,并在輸出中引入了一個“STAGE2”標簽來標記包含這個第二階段的flag的DNS查詢。這也就意味著,像CERTs這種專門執行安全事件響應協調和客戶通知的國家性質的組織,現在就可以使用SunburstDomainDecoder來識別和通知已經進入第二階段感染的目標SUNBURST受害者。

在下面的樣例中,我們使用Bambenek的uniq-hostnames.txt被動DNS數據來運行SunburstDomainDecoder,并只會顯示包含了“STAGE2”的相關內容:

SunburstDomainDecoder.exe < uniq-hostnames.txt | findstr STAGE2 22334A7227544B1E 2020-09-29T04:00:00.0000000Z,STAGE2 5qbtj04rcbp3tiq8bo6t FC07EB59E028D3EE 2020-06-13T09:00:00.0000000Z,STAGE2 6a57jk2ba1d9keg15cbg 1D71011E992C3D68 2020-06-11T22:30:00.0000000Z,STAGE2 7sbvaemscs0mc925tb99 F90BDDB47E495629 2020-06-13T08:30:00.0000000Z,STAGE2 gq1h856599gqh638acqn DB7DE5B93573A3F7 2020-06-20T02:30:00.0000000Z,STAGE2 ihvpgv9psvq02ffo77et 3C327147876E6EA4 2020-07-22T17:00:00.0000000Z,STAGE2 k5kcubuassl3alrf7gm3 3C327147876E6EA4 2020-07-23T18:30:00.0000000Z,STAGE2 mhdosoksaccf9sni9icp 1D71011E992C3D68 central.pima.gov,STAGE2 DB7DE5B93573A3F7 coxnet.cox.com,STAGE2,WindowsDefender F90BDDB47E495629 central.pima.gov,STAGE2

上述絕大多數的子域名都已經記錄在了FireEye提供的Indicator_Release_NBIs.csv文件中,其中包含了指向其他SUNBURST C2域名的CNAME指針,比如說freescanonline[.]com、deftsecurity[.]com和thedoccloud[.]com等等,但第一個域名(GUID 22334A7227544B1E)其實并不屬于FireEye的入侵威脅指標數據。

通過分析其他被動DNS資源(例如Rohit Bansal在pastebin上的被動DNS轉儲),我們將可以找到更多的STAGE2域和GUID值。

curl -s https://pastebin.com/raw/6EDgCKxd | SunburstDomainDecoder.exe | findstr STAGE2 E258332529826721 2020-07-18T05:00:00.0000000Z,STAGE2 1dbecfd99ku6fi2e5fjb 2039AFE13E5307A1 2020-05-30T14:30:00.0000000Z,STAGE2 4n4vte5gmor7j9lpegsf 22334A7227544B1E 2020-09-29T04:00:00.0000000Z,STAGE2 5qbtj04rcbp3tiq8bo6t FC07EB59E028D3EE 2020-06-13T09:00:00.0000000Z,STAGE2 6a57jk2ba1d9keg15cbg 1D71011E992C3D68 2020-06-11T22:30:00.0000000Z,STAGE2 7sbvaemscs0mc925tb99 1D71011E992C3D68 2020-06-11T22:30:00.0000000Z,STAGE2 7sbvaemscs0mc925tb99 F90BDDB47E495629 2020-06-13T08:30:00.0000000Z,STAGE2 gq1h856599gqh638acqn F90BDDB47E495629 2020-06-13T08:30:00.0000000Z,STAGE2 gq1h856599gqh638acqn DB7DE5B93573A3F7 2020-06-20T02:30:00.0000000Z,STAGE2 ihvpgv9psvq02ffo77et DB7DE5B93573A3F7 2020-06-20T02:30:00.0000000Z,STAGE2 ihvpgv9psvq02ffo77et 3C327147876E6EA4 2020-07-23T18:30:00.0000000Z,STAGE2 mhdosoksaccf9sni9icp

在刪除FireEye的IoC文件中已經存在的域和幾個偽造的域之后,我們得到了SUNBURST后門在STAGE2中請求的以下FQDN:

1dbecfd99ku6fi2e5fjb.appsync-api.us-east-1.avsvmcloud.com 4n4vte5gmor7j9lpegsf.appsync-api.eu-west-1.avsvmcloud.com 5qbtj04rcbp3tiq8bo6t.appsync-api.us-east-1.avsvmcloud.com

能夠訪問更多被動DNS資源的公司和組織將有望使用SunburstDomainDecoder來識別更多已發展到第二階段的目標SUNBURST受害者。

“怎么通過pDNS尋找SUNBURST后門的受害者”的內容就介紹到這里了,感謝大家的閱讀。如果想了解更多行業相關的知識可以關注億速云網站,小編將為大家輸出更多高質量的實用文章!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。