您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

Burpsuite中Intruder模塊的作用是什么,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

一、簡介

Intruder模塊用于完成對Web應用程序自動化攻擊,一般流程:設置代理并開啟攔截請求,將攔截到的數據包發送到Intruder模塊,添加需要攻擊的參數,設置參數字典,開始攻擊。

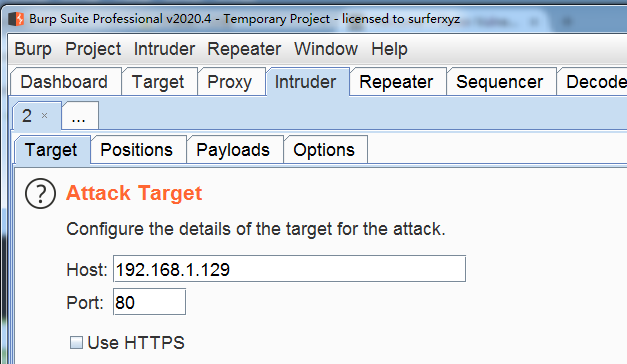

二、Target功能

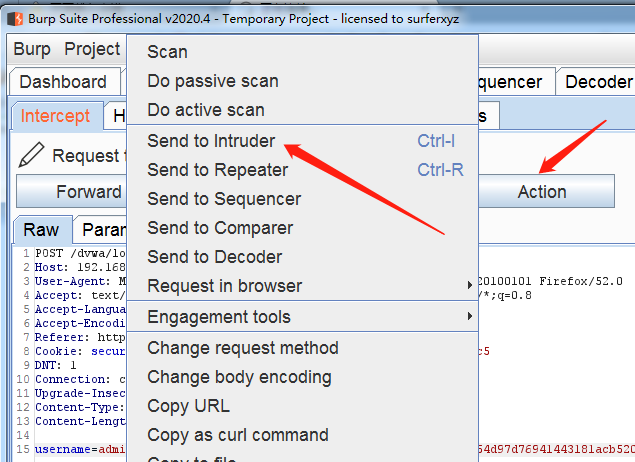

打開代理,攔截到請求包,在Raw處右擊或者點擊Action,發送到Intruder模塊,目標服務器的域名或ip地址會自動被填寫到這里,并能識別出是HTTP還是HTTPS協議。

三、Positions功能和payloads功能,以爆破賬戶密碼為例

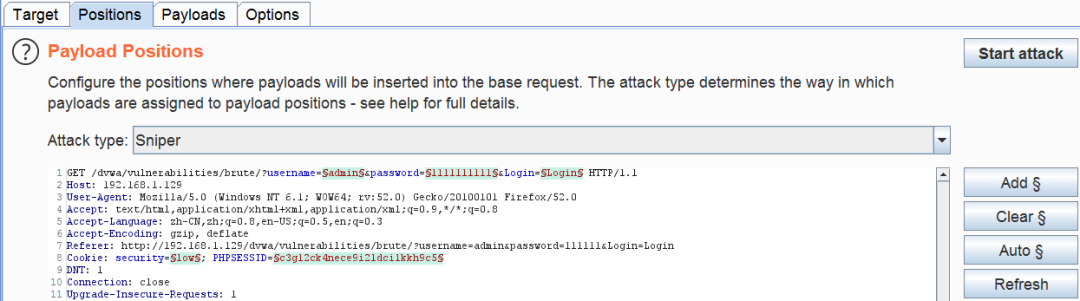

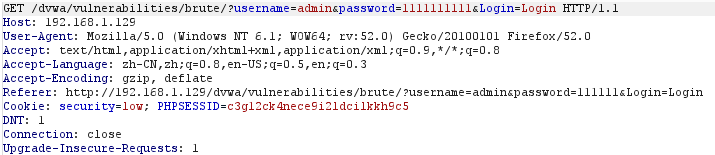

1、將攔截包發送到Intruder模塊后,會自動識別出數據包中的參數,點擊右邊Clear,清除一下

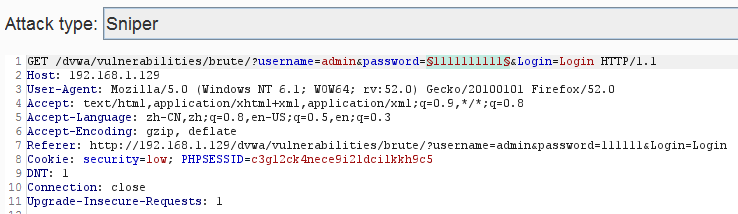

2、假如知道賬號,不知道密碼,選中密碼,點擊右邊的Add,添加到要爆破的參數,攻擊方式是Sniper

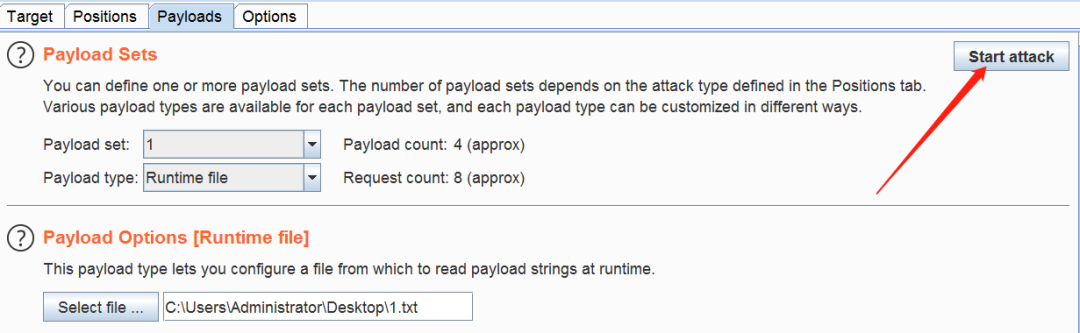

3、設置要爆破的字典,選擇Payloads,payload類型為文件類型,點擊開始攻擊

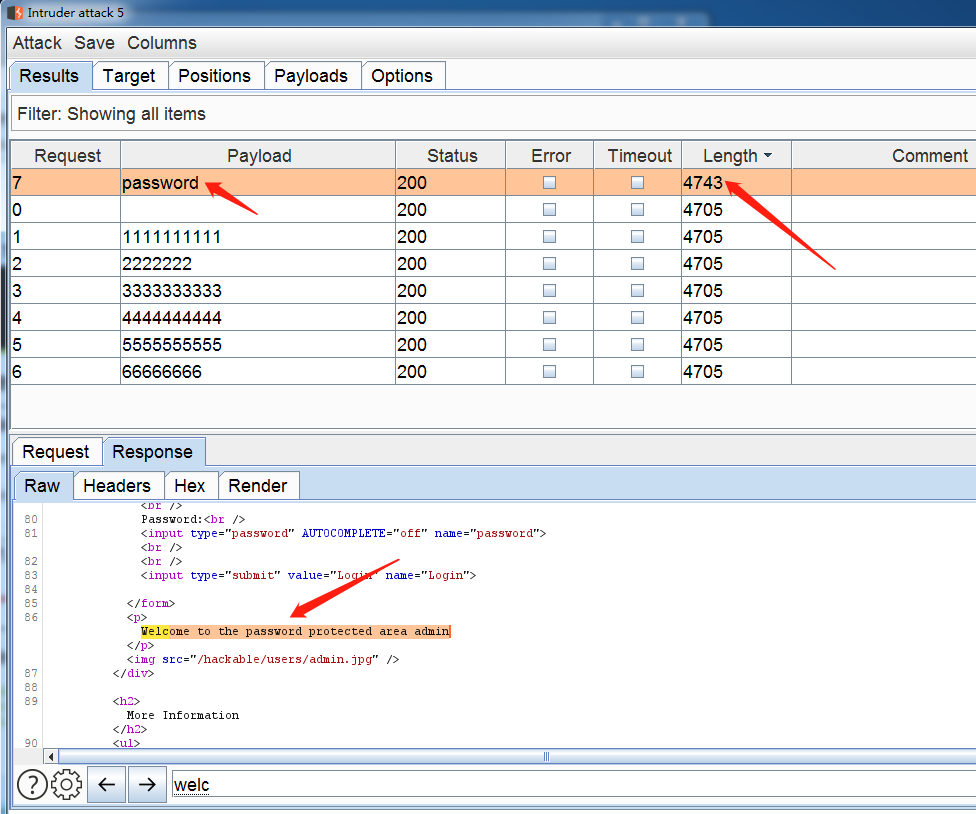

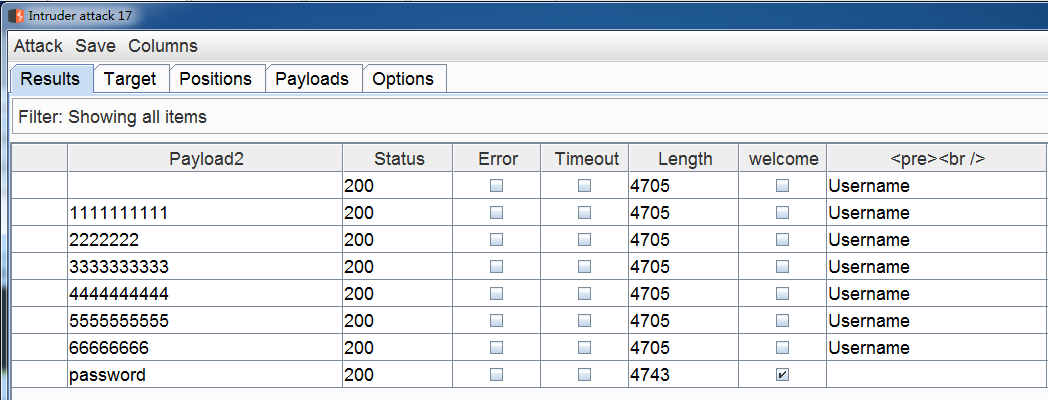

4、根據掃描結果返回的數據包長度發現,就一個數值不一樣,說明這個就是要密碼,再看一下下面的相應信息,有登錄成功后的消息。

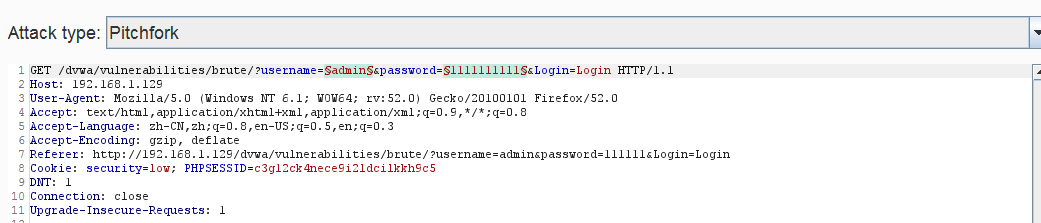

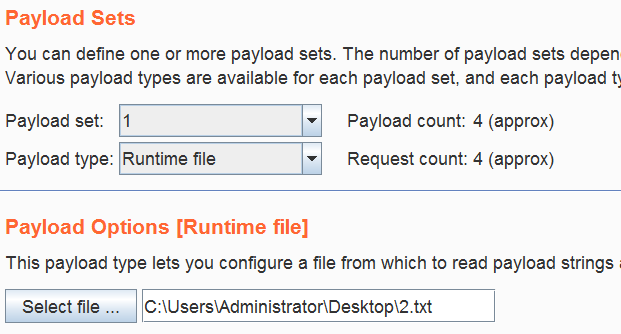

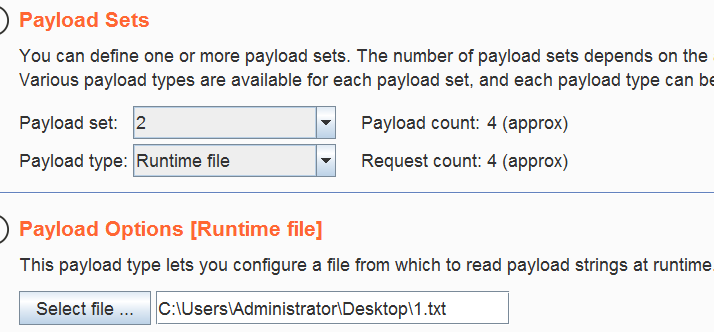

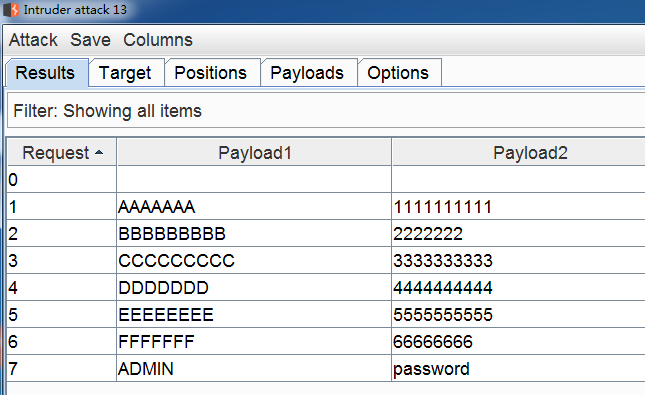

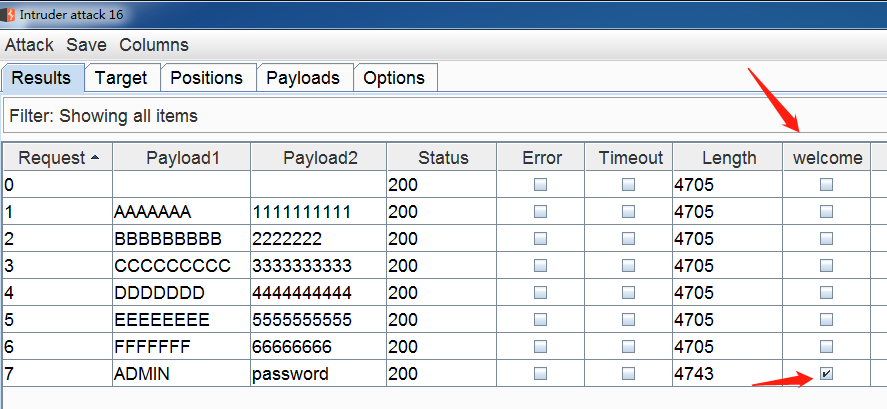

5、假如不知道賬戶,也不知道密碼,繼續添加賬戶也是爆破參數,攻擊方式Pitchfork

6、設置payload,這是就需要設置兩個字典,將用戶名字典添加到第一個參數,將密碼字典添加到第二個參數,開始攻擊

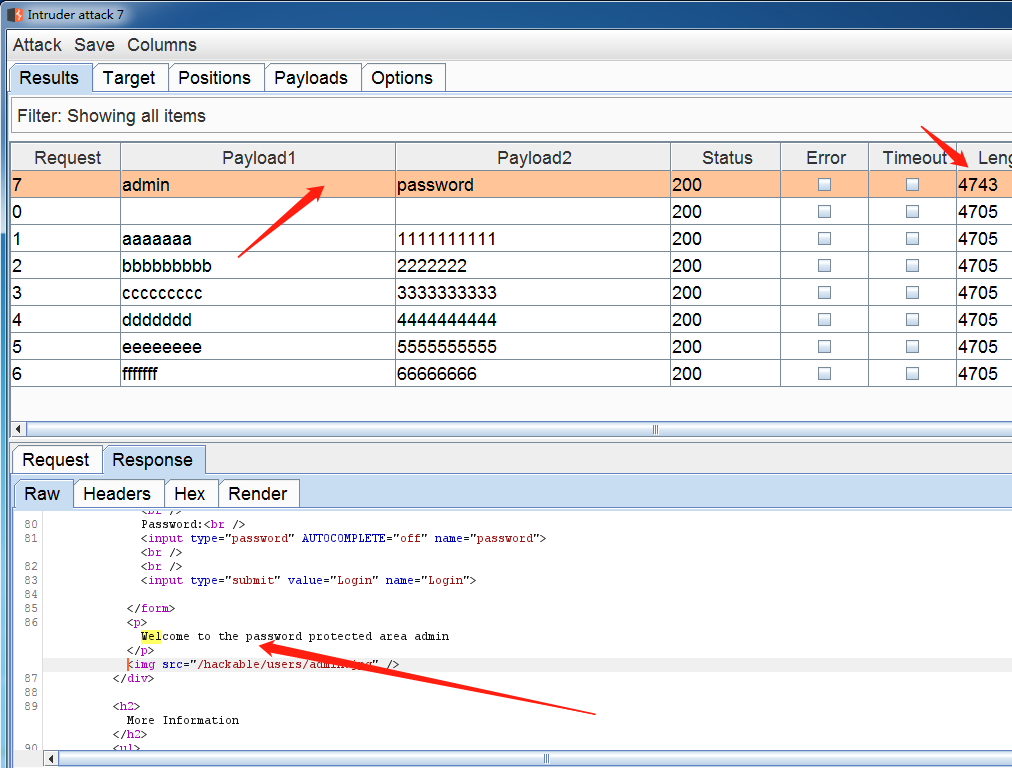

7、掃描結果如下

8、四種攻擊方式總結

Sniper 狙擊槍模式,只針對一個位置進行探測,可以添加多個參數測試,但是每次只替換一個參數

Battering ram 攻城錘模式,針對多個位置使用一個Payload。比如用戶名和密碼是一樣的情況下,只用一個字典。

Pitchfork 單叉模式,針對多個位置使用不同的多個Payload。,用戶字典和密碼字典必須一一對應

Cluster Bomb 激素炮模式,針對多個位置,全部組合。全部進行配對驗證

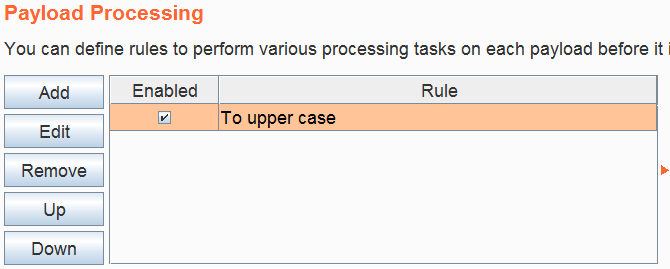

9、Payload Processing 對生成的payload進行加密或其他修改,比如將字典都轉為大寫

四、Options功能

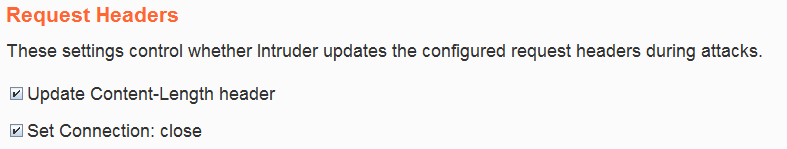

1、Request Headers請求表頭,默認都勾選,修改數據包后自動更新數據包長度

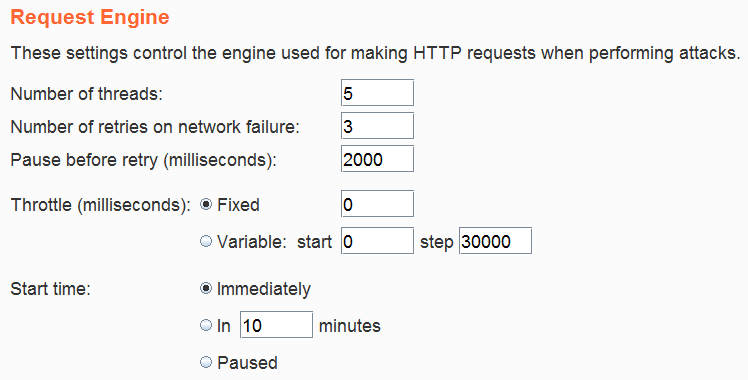

2、Request Engine請求引擎,設置線程數、重連次數、重試前暫停時間

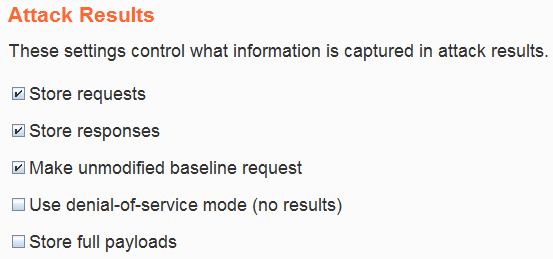

3、Attack Results設置攻擊結果

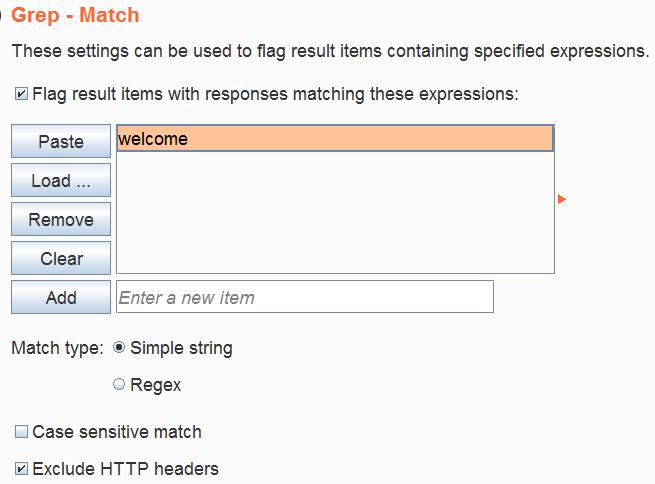

4、Grep - Match在響應中找出存在指定的內容的一項

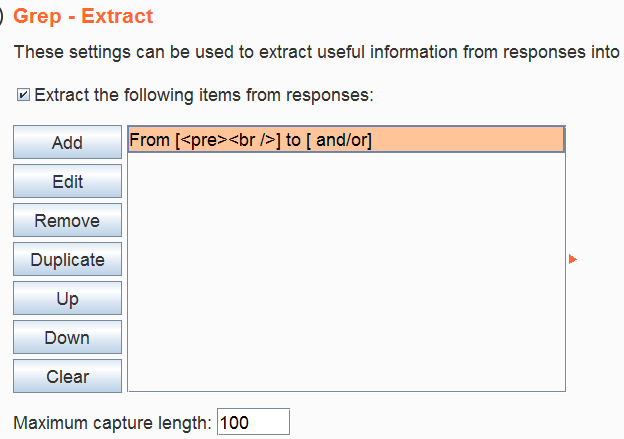

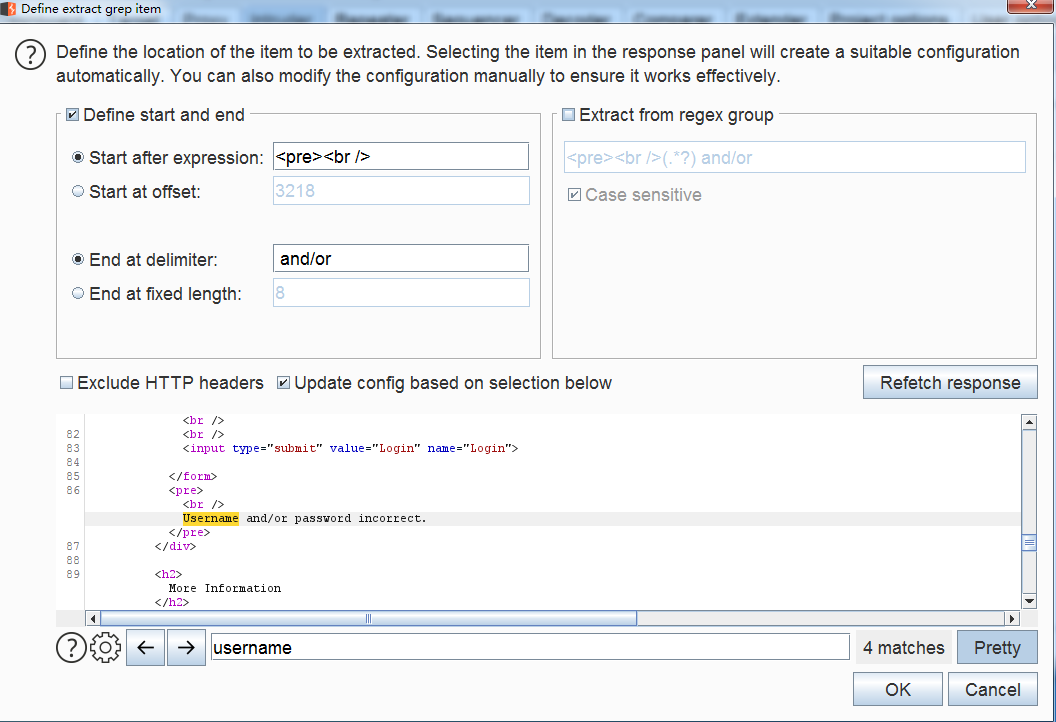

5、Grep - Extract 通過正則表達式獲取響應的指定內容

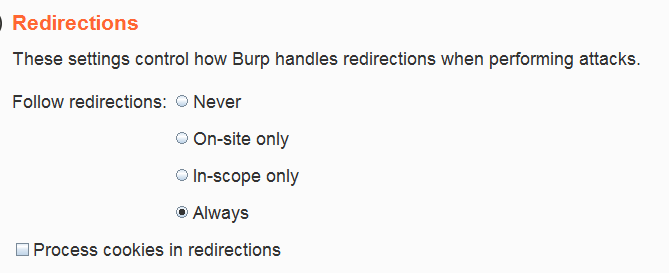

6、Redirections 重定向設置,遇到重定向網頁可以選擇處理方式,直接轉到重定向地址或者不轉。

關于Burpsuite中Intruder模塊的作用是什么問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。