您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

之前Elden曾經說過WSFC支持部署在RODC場景下,雖然可以完成部署,但是配置過程非常麻煩,今天我們就來挑戰一下把

那么,什么是RODC呢,簡單來說,RODC就是一種域控制器的工作形態,域控制器分為兩種工作形態,一種是RWDC,可寫DC就是我們常用的傳統DC,每臺DC都可以提供完整的活動目錄管控功能,我們可以在任意一臺RWDC上面修改內容,修改的內容會被同步至其它所有DC

而RODC則并不相同,RODC是微軟在2008時代新推出的DC工作形態,通過這項功能,我們可以讓域控制器在一種只讀的方式下工作,RODC和其它DC一樣,會有活動目錄里面所有對象和屬性,用戶,計算機,應用程序可以通過RODC讀取查詢活動目錄里面的數據,但是并不能直接通過RODC寫入信息,所有對于活動目錄的寫入要求,都會是在RWDC上面進行,RWDC寫入完成后再復制到RODC,RODC不會把內容復制回RWDC

客戶端可以登錄到RODC,RODC可以處理身份驗證登陸請求,但實際上每次用戶的登陸請求,都會被RODC轉發給RWDC,RWDC完成身份驗證后,把憑據轉回給RODC,客戶端可以正常登陸,同時憑據也會被緩存在RODC一份,下次RODC就不需要再去找RWDC請求驗證,通過這種機制可以盡可能的保證RODC的安全,域控上面本身就不儲存憑據原始數據,只存放憑據的緩存,一旦RODC服務器丟失,被病毒***,管理員可以直接在RWDC上面刪除RODC的計算機對象,這樣所有被緩存到RODC憑據也將都無法使用。

通過上述描述,大家可以看出RODC主要具備只讀的活動目錄數據庫,單向的活動目錄復制,安全可控的憑據緩存管理等特點,基于這些特點,RODC就非常適用于一些場景,例如,缺少專業人員的分支機構,存在安全隱患的分支機構,可能有的分支機構并沒有專業技術人員會管理AD,但是分支機構又有使用活動目錄的需求,這時候就可以在分支機構部署一臺RODC,RODC安裝好了后并不需要過多的管理,由于RODC不提供寫入功能,所以也可以防止不法分子或初級人員的誤操作,而導致活動目錄數據丟失,所有寫入內容都將有RWDC完成,復制回RODC,不能寫入,能夠修改的功能就很有限,很大的程度上解決了誤操作的風險問題。RODC單向復制,架設RODC,并不需要RODC把數據寫回RWDC,RODC只需要接受RWDC復制給它的數據就可以,還可以減少一部分帶寬開支。

總結一下,RODC主要具備以下功能

1.只讀活動目錄數據庫:RODC提供和其它RWDC內容一樣的活動目錄數據庫,用戶,計算機,應用程序可以從RODC中讀取查詢數據,但不能對RODC執行修改操作,如果應用程序要對活動目錄執行修改操作,請重定向至其它RWDC

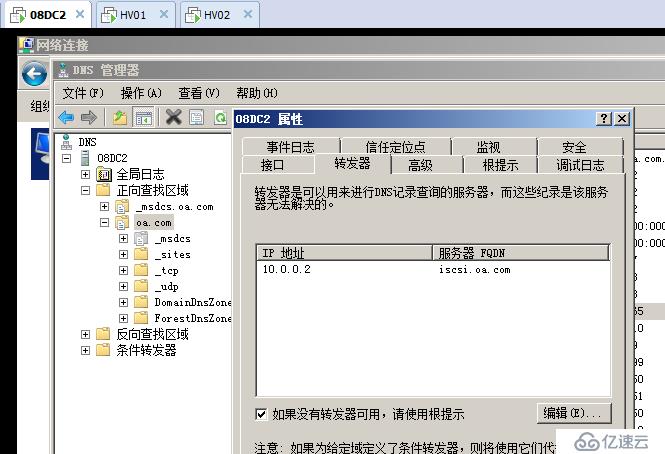

2.只讀DNS區域:RODC上面可以安裝DNS服務器,為客戶端提供DNS查詢功能,但RODC并不支持直接進行DNS記錄更新,實際上會在RODC上面創建一個轉發器,凡是對于域DNS區域的更改記錄都會被轉發至RWDC的DNS進行,更改完成后的數據下次會被復制回RODC

3.單向復制:RODC只需要從RWDC復制數據,并不需要再把數據復制回RWDC,即減少誤操作帶來的風險,也節約一部分復制帶寬

4.管理員權限委派:默認情況下只有domain admins和enterprise admins組成員可以對RODC進行安裝和管理操作,但RODC支持權限委派,可以委派一個普通權限用戶作為RODC管理員,今后該用戶可以對RODC執行安裝管理操作。

5.憑據緩存:默認情況下剛安裝后的RODC,只保存自身的計算機憑據以及KRBTGT憑據,其中KRBTGT憑據用于RWDC驗證RODC身份,除了這兩個賬戶外,RODC不保存任何一個用戶和計算機賬戶密碼,正常情況下如果用戶要通過RODC第一次登錄,只有在RWDC在線情況下,才可以登錄,RODC把登錄請求轉發至RWDC,RWDC返回憑據,用戶可以正常登錄,RODC同時緩存一份,如果按照這種默認情況來進行工作的話,當下次RWDC失去聯系,那么只有之前正常登陸過的用戶才可以在RODC上面登陸,之前沒有成功登陸過的用戶則不會拿到憑據登陸,除了這種默認的憑據緩存機制,RODC還提供了預設緩存機制,我們可以預先將一部分用戶或計算機的憑據緩存至RODC,這樣即便這些下次RWDC失去聯系,這些用戶和計算機也可以正常登陸,最后,即便RODC被***,或丟失,只要在RWDC刪除掉RODC的計算機對象,之前緩存過的所有憑據也都將失效。

對于我們WSFC來說,核心最關注的就是這個憑據緩存功能,因為我們創建WSFC的時候,需要往群集寫入CNO對象的,之后還要寫入VCO對象,事實上WSFC群集創建VCO CNO對象不僅僅是創建,而且還需要在創建過程寫入很多額外的屬性,如果是RODC的情況,默認群集創建是一定沒辦法寫入成功的。

原因是RODC環境下不支持直接寫入AD數據,所以我們需要事先在RWDC上面預置CNO/VCO計算機對象及屬性,并預設憑據緩存至RODC,以讓RODC環境創建群集時可以正常使用

其它對于只讀DNS,會有DNS轉發器幫我們創建出CNO記錄,單向復制也沒關系,CNO,VCO只需要預置創建出來之后群集就可以在RODC環境運作,不更改就不再需要寫入AD屬性

在WSFC 2012時×××始,微軟開始支持部署RODC模型,后續版本皆沿用此功能。

操作流程如下

1.緩存群集創建賬戶至RODC

2.預設CNO計算機對象并禁用

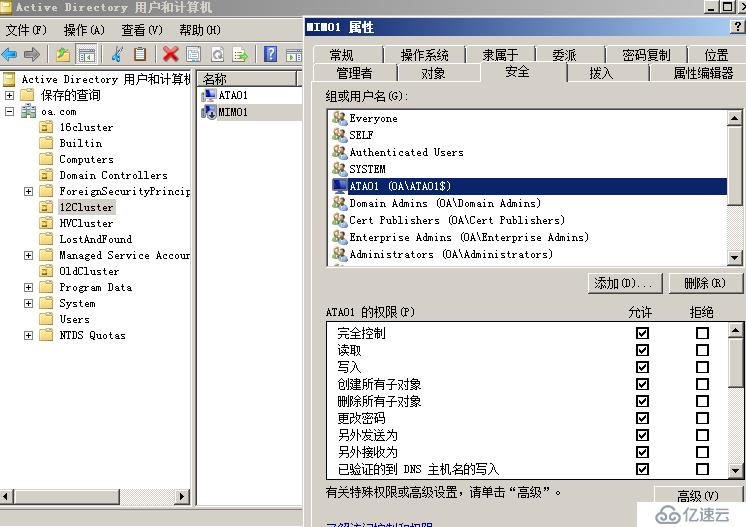

3.賦予群集創建賬戶對CNO完全控制權限

4.修改CNO計算機屬性

5.緩存CNO至RODC

6.預設VCO計算機對象并禁用

7.賦予CNO計算機賬戶對VCO完全控制權限

8.修改VCO計算機屬性

9.緩存VCO至RODC

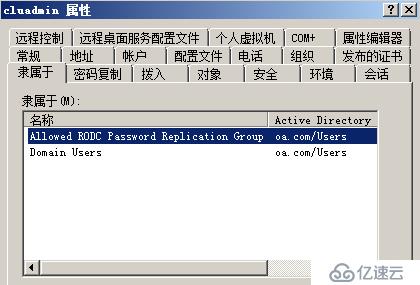

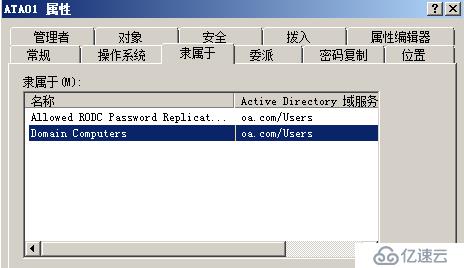

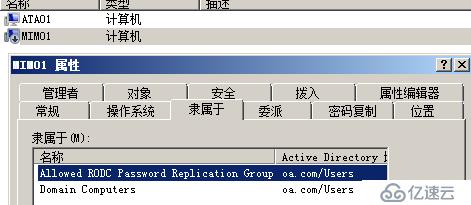

1.添加群集創建賬戶至Allow RODC Password Replication Group組,加入該組的用戶和計算機憑據將被緩存至RODC

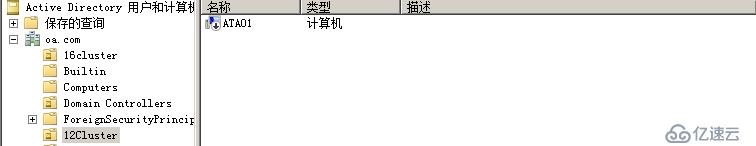

2.預設CNO計算機對象并禁用,注意這里的CNO對象一定要是禁用的,否則后面創建群集會報錯!

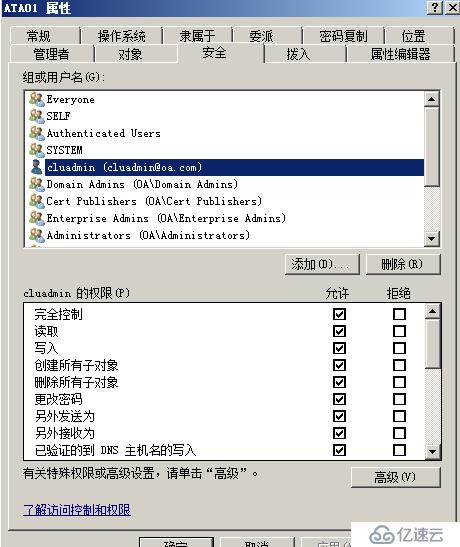

3.賦予群集創建賬戶對CNO完全控制權限

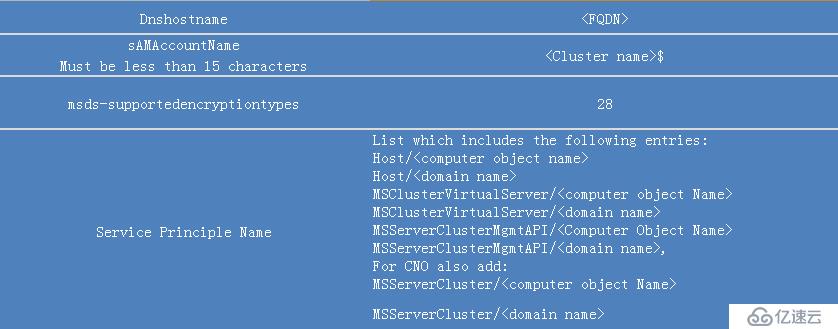

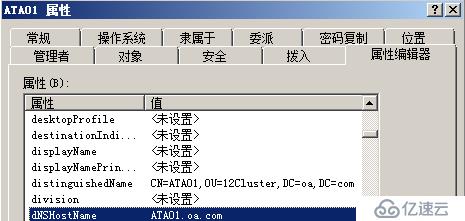

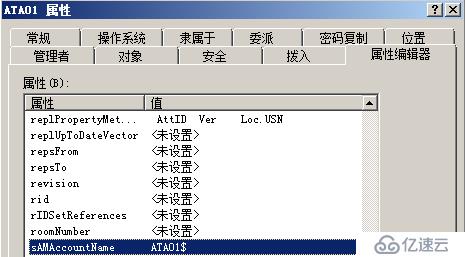

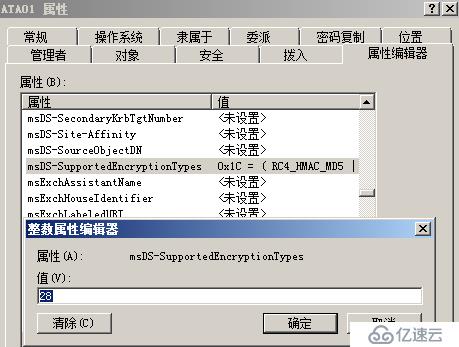

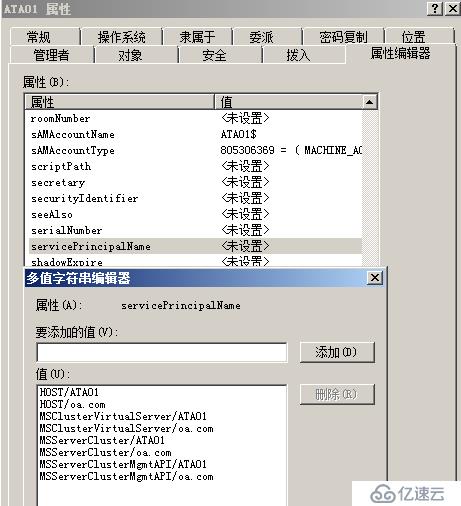

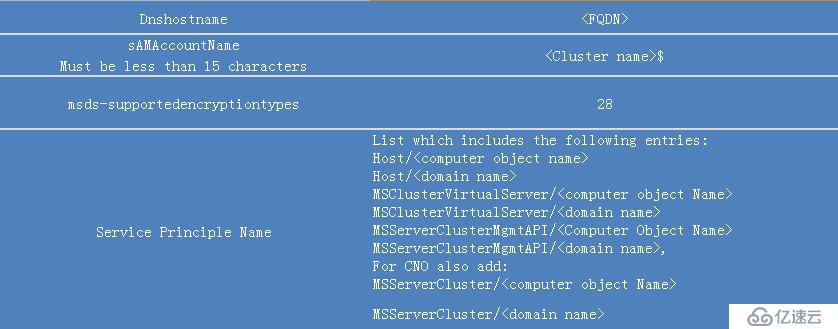

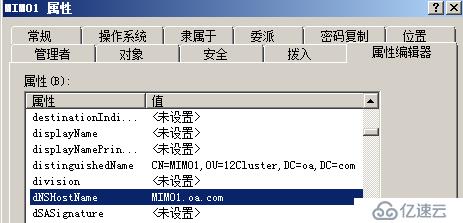

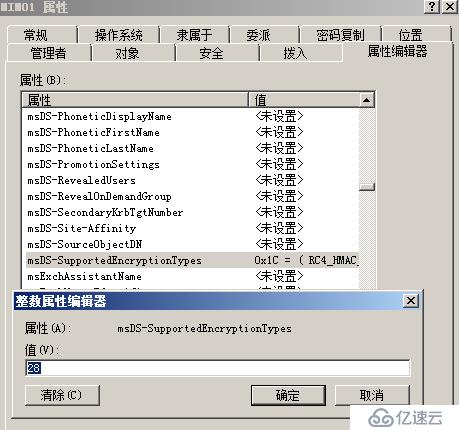

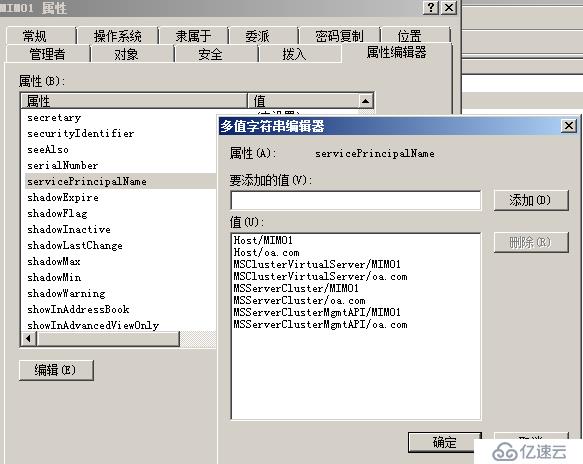

4.修改CNO計算機屬性如下,如果我們不預先修改,這些屬性將是群集創建過程時需要修改的CNO屬性,以區別于普通計算機。

5.緩存CNO至RODC,將CNO計算機對象加入Allow RODC Password Replication Group組

實驗環境如下

DC01&iscsi

lan:10.0.0.2 255.0.0.0

iscsi:30.0.0.2 255.0.0.0

DC02

lan:10.0.0.3 255.0.0.0

HV01

MGMET:10.0.0.12 255.0.0.0 DNS 10.0.0.3

ISCSI:30.0.0.12 255.0.0.0

CLUS:18.0.0.12 255.0.0.0

HV02

MGMET:10.0.0.13 255.0.0.0 DNS 10.0.0.3

ISCSI:30.0.0.13 255.0.0.0

CLUS:18.0.0.13 255.0.0.0

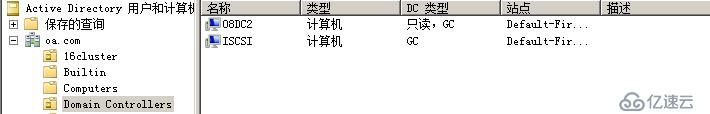

當前DC02為RODC

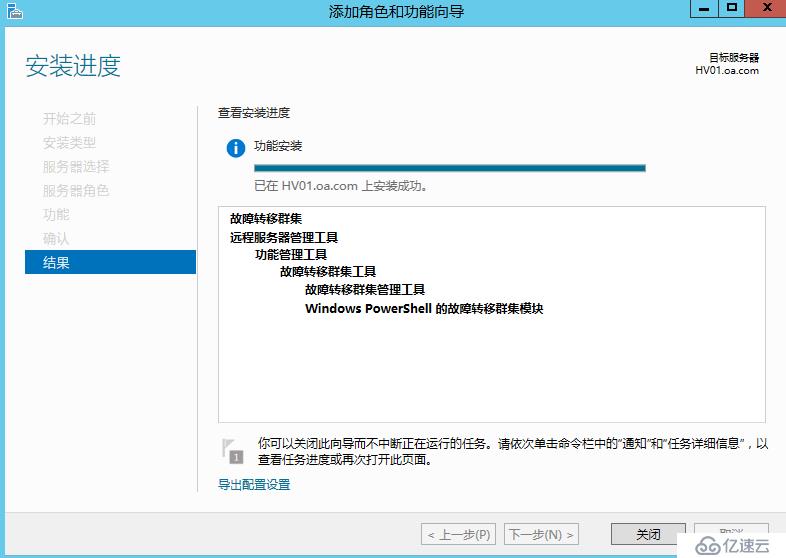

使用cluadmin登陸各群集節點,添加故障轉移群集功能

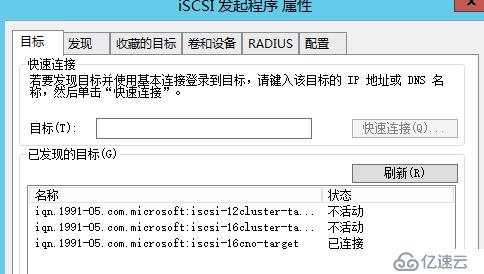

為各群集節點連接存儲

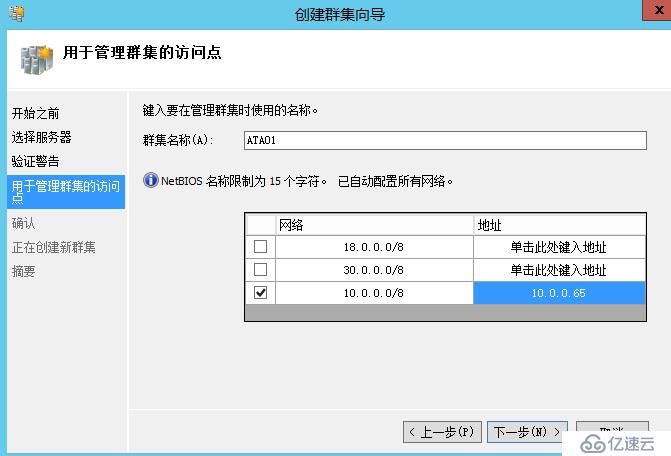

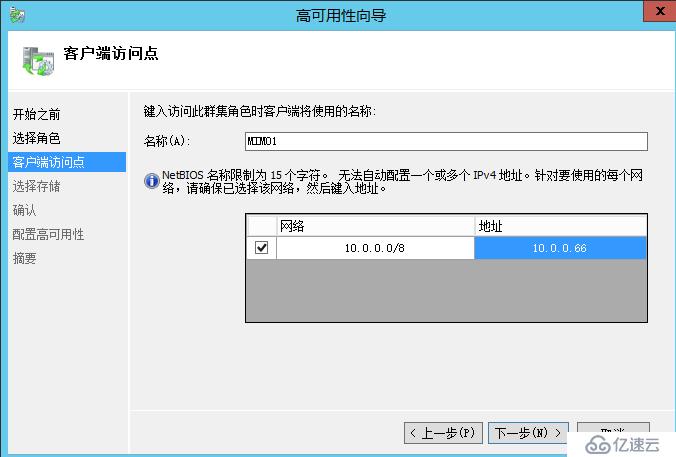

創建群集,請務必準確輸入事先預置好的CNO名稱

如果事先的預置過程都一切正常,群集下一步將會正常創建,并不會出現報錯

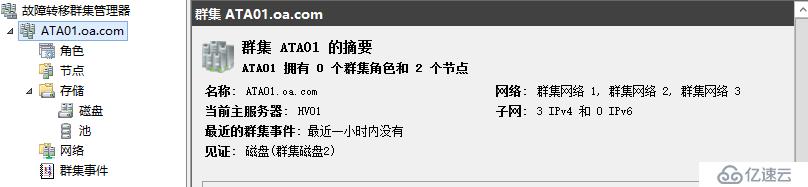

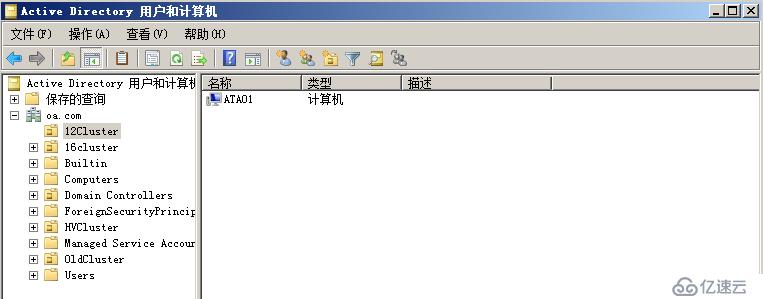

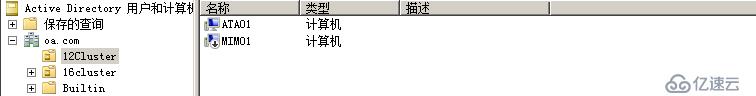

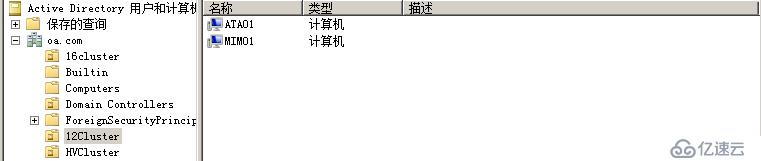

CNO對象得到正常的啟用激活

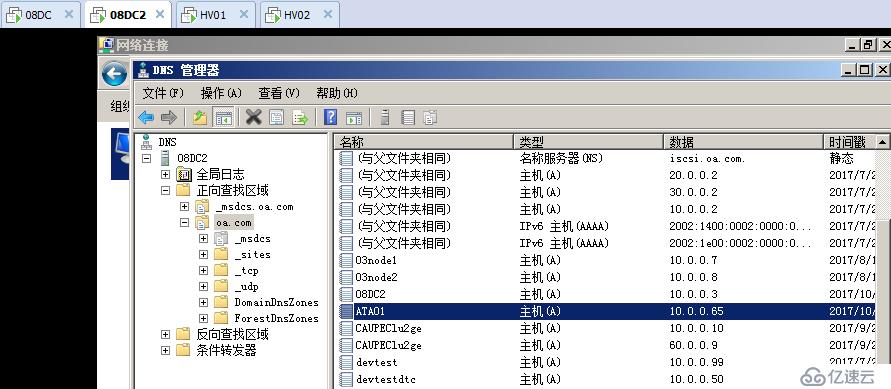

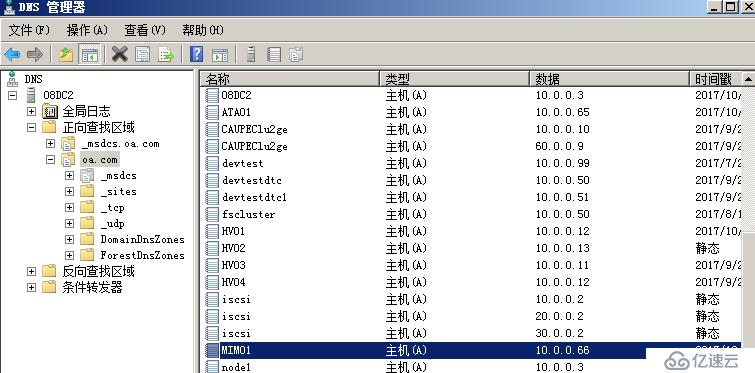

CNO DNS記錄也得到創建

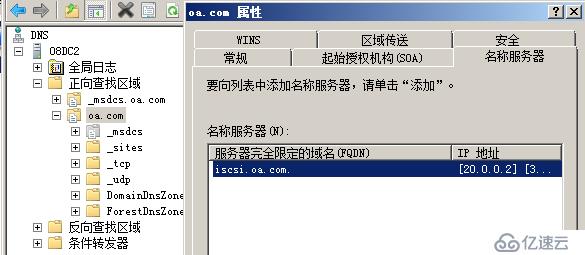

但事實上可以看到oa.com區域的名稱服務器只有RWDC,因此對于DNS區域的更新請求都會被轉發器轉發至RWDC進行,RWDC更新完成后再把記錄復制到RODC

群集創建完成后,下一步還需要在群集上面跑應用,需要注意的是在RODC工作形態的下的群集,每一個群集應用,都需要通過預置對象-預設復制的方式,事先處理好,群集才可以正常創建上層應用

6.預設VCO計算機對象并禁用

7.賦予CNO計算機賬戶對VCO完全控制權限

8.修改VCO計算機屬性如下,同CNO需要修改的屬性一樣

9.緩存VCO至RODC,將VCO計算機對象加入Allow RODC Password Replication Group組

在群集上面正常添加上層DTC應用,準確輸入預置的VCO名稱

應用添加成功

VCO 對象得到正常激活

VCO DNS記錄得到添加

到這里我們就完成了RODC下群集的創建以及上層應用的搭建,我們挑戰成功~ 其實理解了之后也并沒有很復雜

至此對于群集的部署,老王講了傳統AD依賴模型,傳統AD依賴模型如何處理CNO VCO預置,如何恢復CNO VCO對象誤刪,WSFC2016 工作組部署模型,WSFC2016多域部署模型,WSFC 2012 無AD依賴部署模型,WSFC 2012 RODC部署模型,幾乎所有常見的部署類型我們都有所涉獵,對于遷移我們也從MSCS 2003 一直遷移到WSFC 2016,其實微軟的解決方案很多并不向表面看起來那么簡單,內部也有很多種場景和功能可以玩,像是群集的部署模型,現在已經有了這么多的模型可以選擇,多知道一些,多思考,在場景來到的時候我們就可以選擇更好的方案,就是這樣,希望可以為看到的朋友帶來收獲!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。