您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

USG2000、USG5000、USG6000和USG9500構成了華為防火墻的四大部分,分別適合于不同環境的網絡需求,其中,USG2000和USG5000系列定位于UTM(統一威脅管理)產品,USG6000系列屬于下一代防火墻產品,USG9500系列屬于高端防火墻產品。

USG2110為華為針對中小企業及連鎖機構,SOHO企業等發布的防火墻設備,其功能涵蓋防火墻,UTM、Virtual Private Network(請自行看首字母,我寫簡寫的話就被和諧了)、路由、無線等。USG2110其具有性能高、可靠性高、配置方便等特性,且價格相對較低,支持多種Virtual Private Network組網方式,為用戶提供安全、靈活、便捷的一體化組網解決方案。

USG6600是華為面向下一代網絡環境防火墻產品,適用于大中型企業及數據中心等網絡環境,具有訪問控制精準、防護范圍全面、安全管理簡單、防護性能高等特點,可進行企業內網邊界防護、互聯網出口防護、云數據中心邊界防護、Virtual Private Network遠程互聯等組網應用。

USG9500系列包含USG9520、USG9560、USG9580三種系列,適用于云服務提供商、大型數據中心、大型企業園區網絡等。它擁有最精準的訪問控制、最實用的NGFW特性、最領先的“NP+多核+分布式”架構及最豐富的虛擬化,被稱為最穩定可靠的安全網關產品,可用于大型 數據中心邊界防護、廣電和二級運營商網絡出口安全防護、教育網出口安全防護等網絡場景。

NGFW,全稱Next Generation Firewall,即下一代防火墻,最早由Gartner提出。NGFW更適用于新的網絡環境。NGFW在功能方面不僅要具備標準的防火墻功能,如網絡地址轉換、狀態檢測、Virtual Private Network和大企業需要的功能,而且要實現IPS和防火墻真正的一體化,而不是簡單地基于模塊。另外,NGFW還需要具備強大的應用程序感知和應用可視化能力,基于應用策略、日志統計、安全能力與應用識別深度融合,使用更多的外部信息協助改進安全策略,如用戶身份識別等。

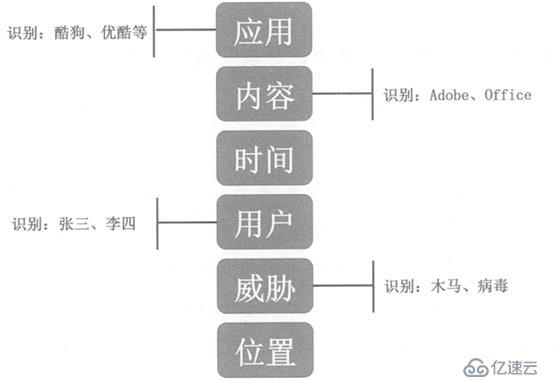

傳統的防火墻只能基于時間、IP和端口進行感知,而NGFW防火墻基于六個維度進行管控和防護,分別是應用、用戶、內容、時間、威脅、位置。其中:

基于應用:運用多種手段精確識別web應用內超過6000以上的應用層協議及其附屬功能,從而進行精準的訪問控制和業務加速。其中也包含移動應用,如可以通過防火墻區分微信流量中的語音和文字,進而實現不同的控制策略。

基于用戶:借助于AD活動目錄、目錄服務器或AAA服務器等,基于用戶進行訪問控制、QoS管理和深度防護。

- 基于位置:結合全球位置信息,智能識別流量的發起位置,從而獲取應用和gong~擊的發起位置。其根據位置信息實現對不同區域訪問流量的差異化控制,同時支持根據IP信息自定義位置。

在實際應用中,應用可能使用任意端口,而傳統FW無法根據端口識別和控制應用。NGFW的進步在于更精細的訪問控制。其最佳使用原則為基于應用+白名單控制+最小授權。

目前,華為的NGFW產品主要是USG6000系列,覆蓋從低端的固定化模塊產品到高端的模塊產品。華為下一代防火墻的應用識別能力范圍領先同行業產品20%。

下面圍繞USG6600型號的防火墻產品聊一聊它的工作原理

華為防火墻具有三種工作模式:路由模式、透明模式、混合模式。

1)路由模式:

如果華為防火墻連接網絡的接口配置IP地址,則認為防火墻工作在路由模式下,當華為防火墻位于內部網絡和外部網絡之間時,需要將防火墻與內部網絡、外部網絡以及DMZ三個區域相連的接口分別配置不同網段的IP地址,所以需要重新規劃原有網絡拓撲,此時防火墻首先是一臺路由器,然后提供其他防火墻功能。路由模式需要對網絡拓撲進行修改(內部網絡用戶需要更高網關、路由器需要更改路由配置等)。

2)透明模式:

如果華為防火墻通過第二層對外連接(接口無IP地址),則防火墻工作在透明模式下。如果華為防火墻采用透明模式進行工作,只需要在網絡中像連接交換機一樣連接華為防火墻設備即可,其最大的優點是無須修改任何已有的IP配置;此時防火墻就像一個交換機一樣工作,內部網絡和外部網絡必須處于同一個子網。此模式下,報文在防火墻當中不僅進行二層的交換,還會對報文進行高層分析處理。

3)混合模式:

如果華為防火墻存在工作在路由模式的接口(接口具有IP地址),又存在工作在透明模式的接口(接口無IP地址),則防火墻工作在混合模式下。這種工作模式基本上是透明模式和路由模式的混合,目前只用于透明模式下提供雙機熱備份的特殊應用中,其他環境不太建議使用。

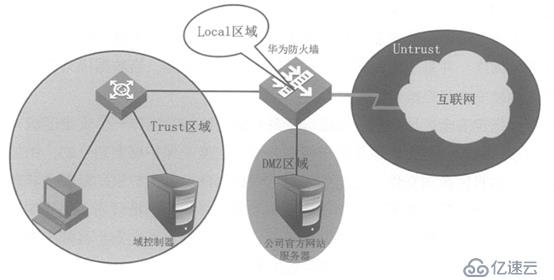

安全區域(Security Zone),簡稱為區域(Zone)。防火墻通過區域區分安全網絡和不安全網絡,在華為防火墻上安全區域是一個或者多個接口的集合,是防火墻區分于路由器的主要特性。防火墻通過安全區域來劃分網絡,并基于這些區域控制區域間的報文傳遞。當數據報文在不同的安全區域之間傳遞時,將會出發安全策略檢查。

幾種常見的區域如下:

Trust區域:主要用于連接公司內部網絡,優先級為85,安全等級較高。

DMZ區域:非軍事化區域,是一個軍事用語,是介于嚴格的軍事管制區和公共區域之間的一種區域,在防火墻中通常定義為需要對外提供服務的網絡,其安全性介于Trust區域和Untrust區域之間,優先級為50,安全等級中等。

Untrust區域:通常定義外部網絡,優先級為5,安全級別很低。Untrust區域表示不受信任的區域,互聯網上威脅較多,所以一般把Internet等不安全網絡劃入Untrust區域。

Local區域:通常定義定義防火墻本身,優先級為100.防火墻除了轉發區域之間的報文之外,還需要自身接收或發送流量,如網絡管理、運行動態路由協議等。由防火墻主動發起的報文被認為是從local區域傳出的,需要防火墻響應并處理(不是穿越)的報文被認為是由local區域接收并進行相應處理的。

- 其他區域:用戶自定義區域,默認最多自定義16個區域,自定義區域沒有默認優先級,所以需要手工指定。

防火墻區域劃分如下圖所示:

在實際應用場景中,區域劃分需要注意以下幾點:

安全區域的優先級必須是唯一的,即每個安全區域都需要對應不同的優先級,因為防火墻會宮根據優先級大小來確定網絡的受信任級別。

華為防火墻中,一個接口只能加入一個安全區域。

- 華為傳統的防火墻默認情況下對從高優先級區域到低優先級區域方向的流量默認放行,但是最新的NGFW防火墻默認禁止一切流量。

防火墻基于區域之間處理流量,即使由防火墻自身發起的流量也屬于local區域和其他區域之間的流量傳遞。當數據流在安全區域之間流動時,才會激發華為防火墻進行安全策略的檢查,即華為防火墻的安全策略通常都是基于域間(如Untrust區域和Trust區域之間)的,不同的區域之間可以設置不同的安全策略。域間的數據流分為兩個方向:

入方向(Inbound):數據由低級別的安全區域向高級別的安全區域傳輸的方向。

在防火墻技術中,通常把兩個方向的流量區別對待,因為防火墻的狀態化檢測機制,所以針對數據流通常只重點處理首個報文,安全策略一旦允許首個報文允許通過,那么將會形成一個會話表,后續報文和返回的報文如果匹配到會話表將會直接放行,而不再查看策略,從而提高防火墻的轉發效率。如,Trust區域的客戶端訪問UNtrust區域的互聯網,只需要在Trust到UNtrust的Outbound方向應用安全策略即可,不需要做UNtrust到Trust區域的安全策略。

防火墻通過五元組來唯一的區分一個數據流,即源IP、目標IP、協議、源端口號、目標端口。防火墻把具有相同五元組內容的數據當做一個數據流,數據包必須同時匹配指定的五元組才算匹配到這條策略,否則會繼續匹配后續策略,它的匹配規則同樣是匹配即停。

狀態檢測防火墻使用基于連接狀態的檢測機制,將通信雙方交互的屬于同一連接的所有報文都作為整體的數據流來對待。在狀態檢測防火墻看來,同一個數據流內的報文不再時孤立的個體,而是存在聯系的。如為數據流的第一個報文建立會話,數據流內的后續報文將之間根據會話進行轉發,從而提高了轉發效率。

防火墻的基本作用是保護特定網絡免受“不信任”的網絡的gong~擊,但是同時還必須允許兩個網絡之間可以進行合法的通信。安全策略的作用就是對通過防火墻的數據流進行檢驗,符合安全策略的合法數據流才能通過防火墻。可以在不同的域間方向應用不同的安全策略進行不同的控制。

傳統的基于IP、端口及協議的訪問控制已經不能滿足當前的網絡需求了。華為針對當前的網絡需求,提出了一體化安全策略。以目前USG6000系列防火墻的V100R001版本采用的是一體化安全策略。所謂的一體化,可以體現在兩個方面,其一是配置上的一體化,如反病毒、郵件過濾、內容過濾、應用行為過濾等安全檢測通過在策略中引用配置文件實現,降低了管理員的配置難度;其二是業務上的一體化,一體化的策略只對報文進行以此檢測,多業務功能可以并行處理,從而大大提高了處理效率。而傳統的防火墻如UTM產品,是采用串行方式,流量每經過一個模塊便進行一次檢測。

華為新一代防火墻對報文的檢測除了基于傳統的五元組(源IP、目標IP、協議、源端口、目標端口)之外,還可以基于應用、內容、時間、用戶、威脅及位置對流量進行深層探測,真正實現全方位立體化的檢測能力及精準的訪問控制和安全檢測,如下圖所示:

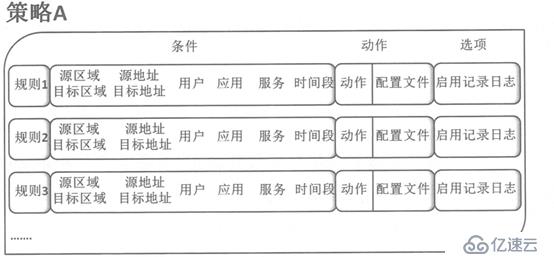

一體化的安全策略有若干規則組成,而規則有條件、動作、配置文件和選項構成,如下圖所示,其中配置文件的作用是對報文進行內容安全檢測,其中包括反bing du,入qin防御、URL過濾、文件過濾、內容過濾、應用行為控制及郵件過濾。一條規則可以引用一個或多個配置文件。不同類型的規則包含對應的默認配置文件,管理員也可以手動引用其他一個或多個配置文件。配置文件只有在動作允許時,才能夠被引用。

根據圖片可以看出,條件是匹配某條規則的依據,如報文的源區域、目標地址、時間等。滿足規則的所有條件才算匹配該條件規則,如報文匹配規則1的源目區域、源目地址、用戶、應用、服務,但是就是沒有匹配時間,那么該報文也不能匹配第一條規則,而是應該向下繼續匹配。一條規則中,不需要配置所有的條件,可以指定一個或少數幾個條件。如果配置規則的條件為源區域為Trust,目標區域為Untrust,而不配置其他條件,那就意味著其他條件為any,即源區域為Trust,目標區域為Untrust,用戶任意、應用任意、服務任意、時間段任意的報文可以匹配該規則。

條件中的各個元素如果在多條規則中重復調用,或者該元素本身包含多個相關內容,可以考慮配置為對象,對象可被多條規則調用。

動作是防火墻對于匹配的流量所采取的處理方式,包含允許、拒絕等。不同的策略可以選擇不同的處理方式。如果處理方式是允許,那么還可以繼續基于配置文件對報文做后續處理。

- 選項是規則的一些附加功能,如是否針對該規則記錄日志、本條規則是否生效等。

條件中的各個元素之間是“與”的關系,報文的屬性與各個元素必須全部匹配,才認為該報文匹配這條規則。而條件中的同一元素的多個對象之間是“或”的關系,報文的屬性只要匹配其中的一個對象,就認為報文的屬性匹配這個元素。如管理員定義了三個地址對象A、B、C,分別對應三個IP地址范圍。當條件中的源地址同時引用A、B、C時,只要報文的源IP地址屬于這三個地址對象中的任何一個,則認為其匹配這條規則。

區別于傳統的安全策略,一體化的安全策略具有如下幾個特點:

策略配置基于全局,不再基于區域間配置,安全區域只是條件的可選配置項,也可在一條規則中配置多個源區域或目標區域。

默認情況拒絕所有區域間的流量,包括Outbound流量。必須通過策略配置放行所需流量。

- 安全策略中的默認動作代替了默認包過濾。傳統的防火墻的包過濾基于區域間的,只針對指定的區域間生效,而新一代防火墻的默認動作全局生效,且默認動作為拒絕,即拒絕一切流量,除非允許。

同時為了靈活應對各種組網的情況,華為防火墻還支持配置域內(同一個安全區域內)策略,對同一個安全區域內經過防火墻的流量進行安全檢查(默認情況下是允許所有域內報文通過防火墻的)。防火墻對規則的處理順序和ACL非常類似。如果同一域間或域內應用多條安全策略,那么防火墻在轉發報文時,將按照配置按照策略規則的先后順序從上到下一次匹配。如果未匹配某條規則(該規則的條件不滿足),則繼續往下匹配其他規則;如果匹配了某條規則,則不繼續往下匹配,按照該規則的動作處理報文;如果所有的規則都不匹配,那么將執行安全策略的默認動作。

默認情況下,華為防火墻的策略有如下特點:

1)任何兩個安全區域的優先級不能相同。

2)本域內不同接口間的報文不過濾直接轉發。

3)接口沒有加入域之前不能轉發報文。

4)在USG系列的防火墻上默認是沒有安全策略的,也就是說,不管是什么區域之間相互訪問,都必須要配置安全策略,除非是同一區域報文傳遞。

此博文到此結束,感謝閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。