您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

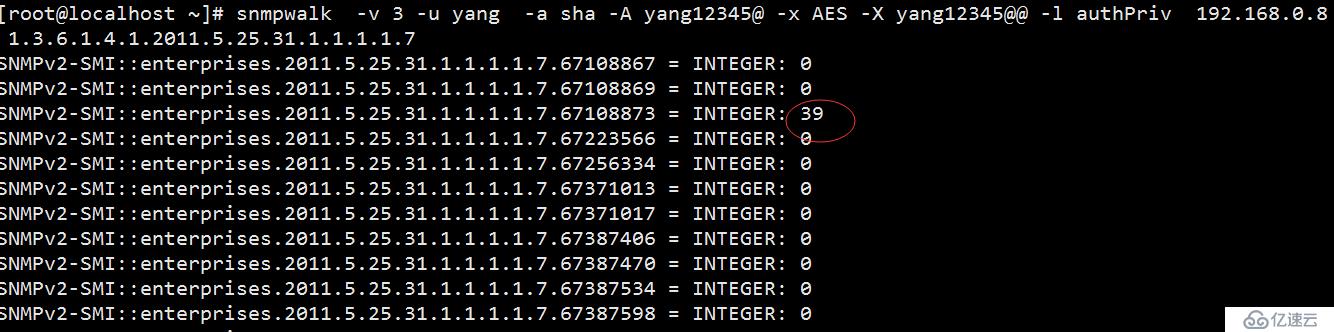

yum install -y net-snmp net-snmp-utils #安裝snmpwalk工具snmpwalk -v 3 -u yang -a sha -A yang12345@ -x AES -X yang12345@@ -l authPriv 192.168.0.8 1.3.6.1.4.1.2011.5.25.31.1.1.1.1.7

#測試 獲取防火墻內存使用率 由于華為的防火墻只能用v3協議,所以這邊只能用v3的格式讀取

只有67108873 顯示了正確的數值,所以我們得出"1.3.6.1.4.1.2011.5.25.31.1.1.1.1.7.67108873" 這個是正確OID

snmpwalk工具使用介紹

snmpwalk的參數比較多,但是我們比較常用的就只有-v和-c參數。如下:

–h:顯示幫助。

–v:指定snmp的版本, 1或者2c或者3。

–c:指定連接設備SNMP密碼。

–V:顯示當前snmpwalk命令行版本。

–r:指定重試次數,默認為0次。

–t:指定每次請求的等待超時時間,單為秒,默認為3秒。

–l:指定安全級別:noAuthNoPriv|authNoPriv|authPriv。

–a:驗證協議:MD5|SHA。只有-l指定為authNoPriv或authPriv時才需要。

–A:驗證字符串。只有-l指定為authNoPriv或authPriv時才需要。

–x:加密協議:DES|AES、。只有-l指定為authPriv時才需要。

–X:加密字符串。只有-l指定為authPriv時才需要。

http://support.huawei.com/onlinetoolweb/infoM/index.do?lang=zh&domain=1

#這是華為官方文檔查詢OID和鍵值的地方

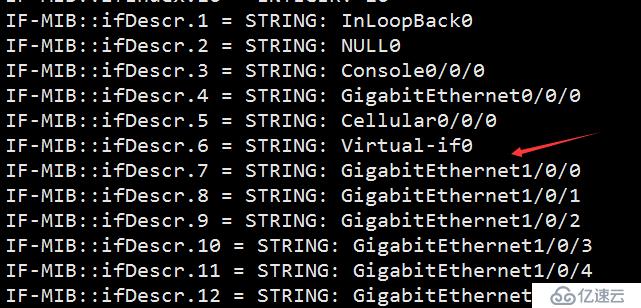

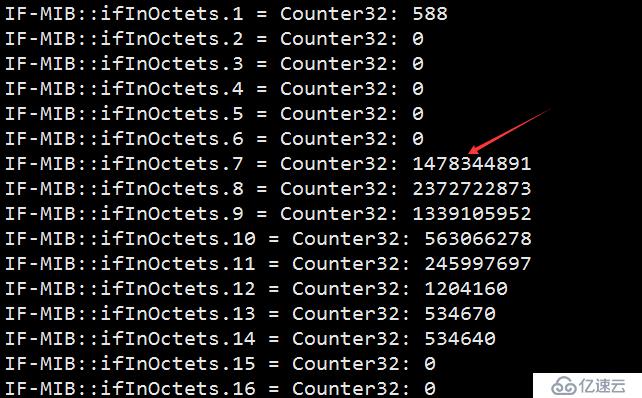

先看看我出口是哪個接口

我這邊準備監控GE1/0/0

在用這個命令取得防火墻的所有參數,這個命令不帶OID會輸出所有參數

snmpwalk -v 3 -u yang -a sha -A yang12345@ -x AES -X yang12345@@ -l authPriv 192.168.0.8

找到 GE1/0/0 對應的是7 這個ID,下面找這個ID號對號入座即可

找到ifInOctets.7這個字段,后面顯示的就是流入流量

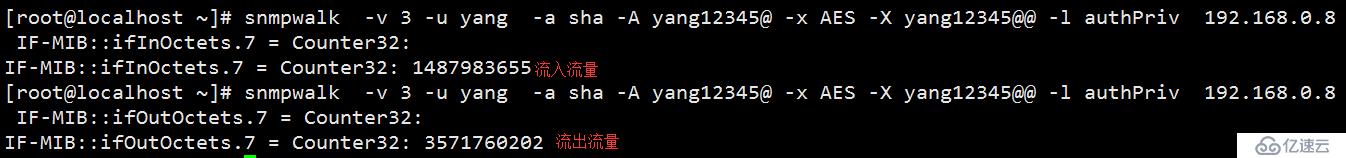

再用snmpwalk 這個命令測試下 得出OID

"IF-MIB::ifInOctets.7" #OID 流入

"IF-MIB::ifOutOctets.7" #OID 流出

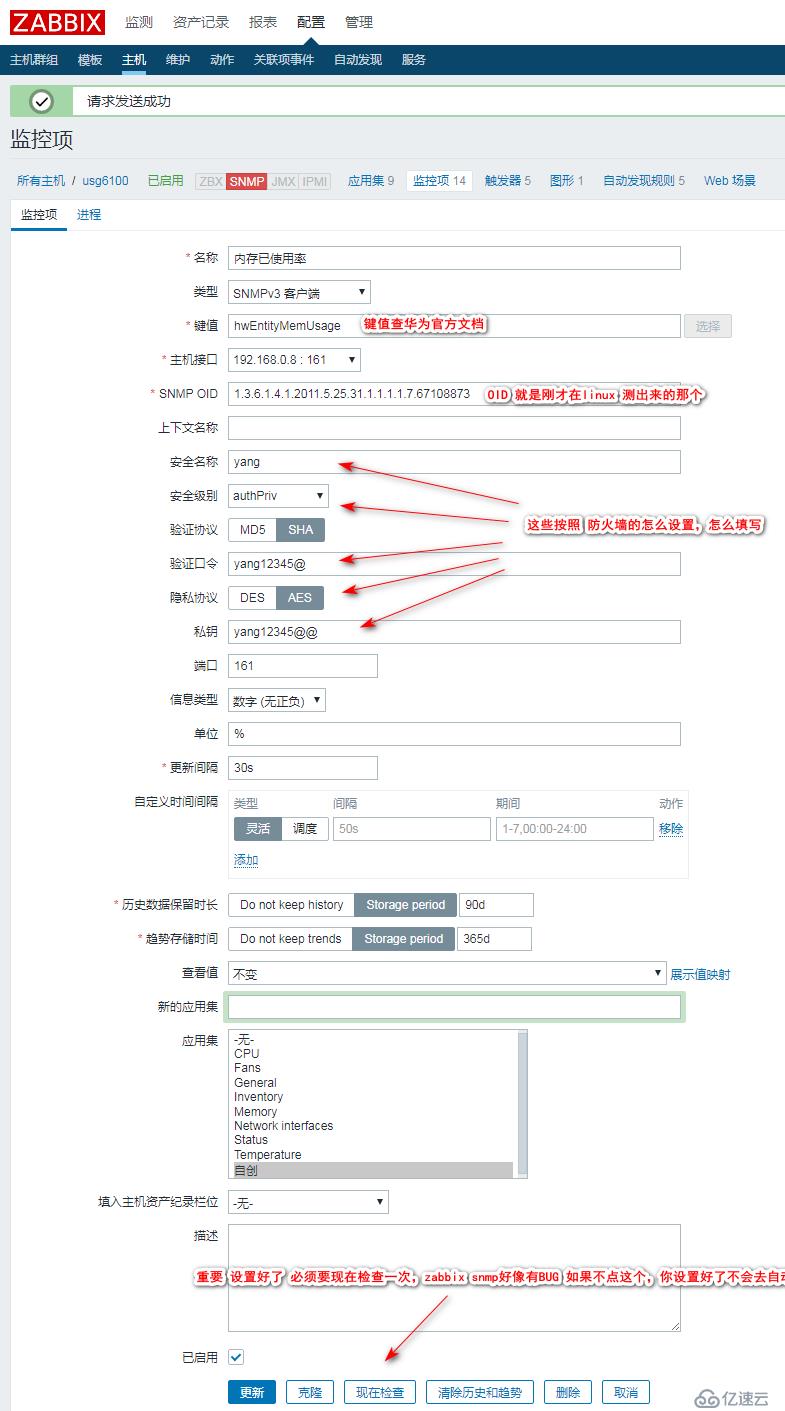

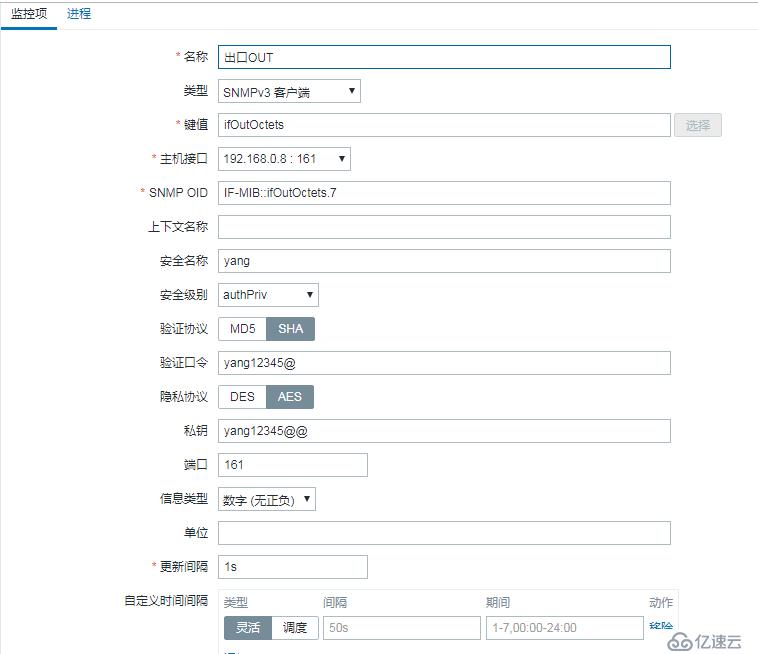

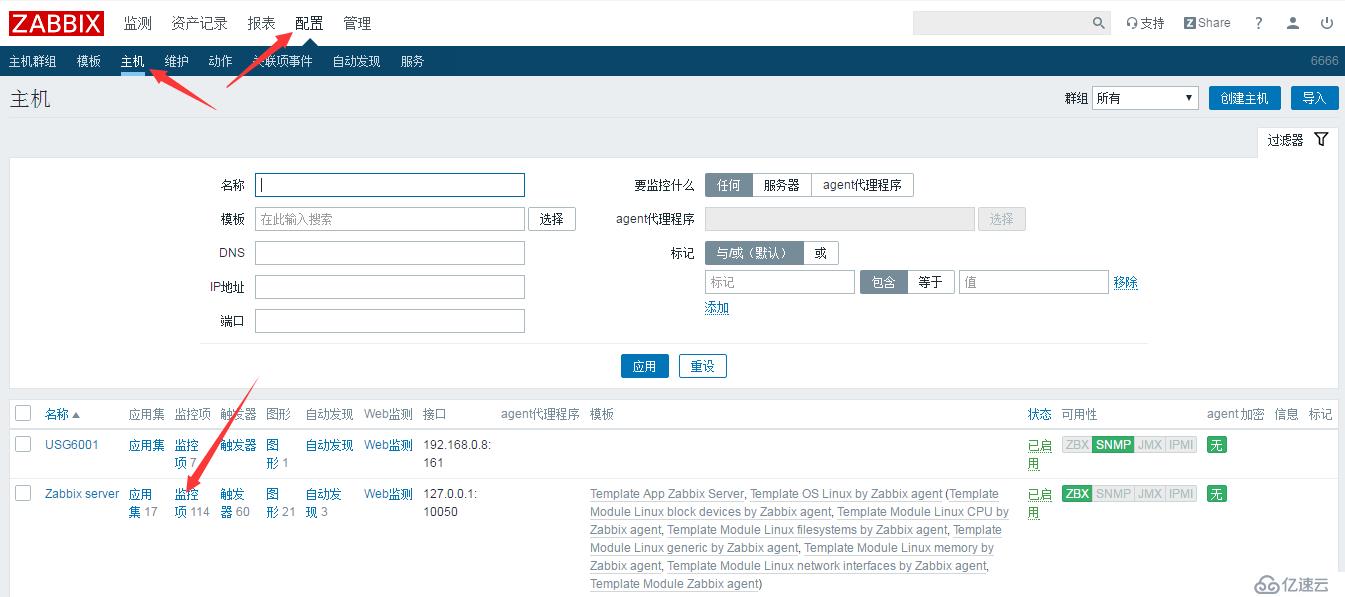

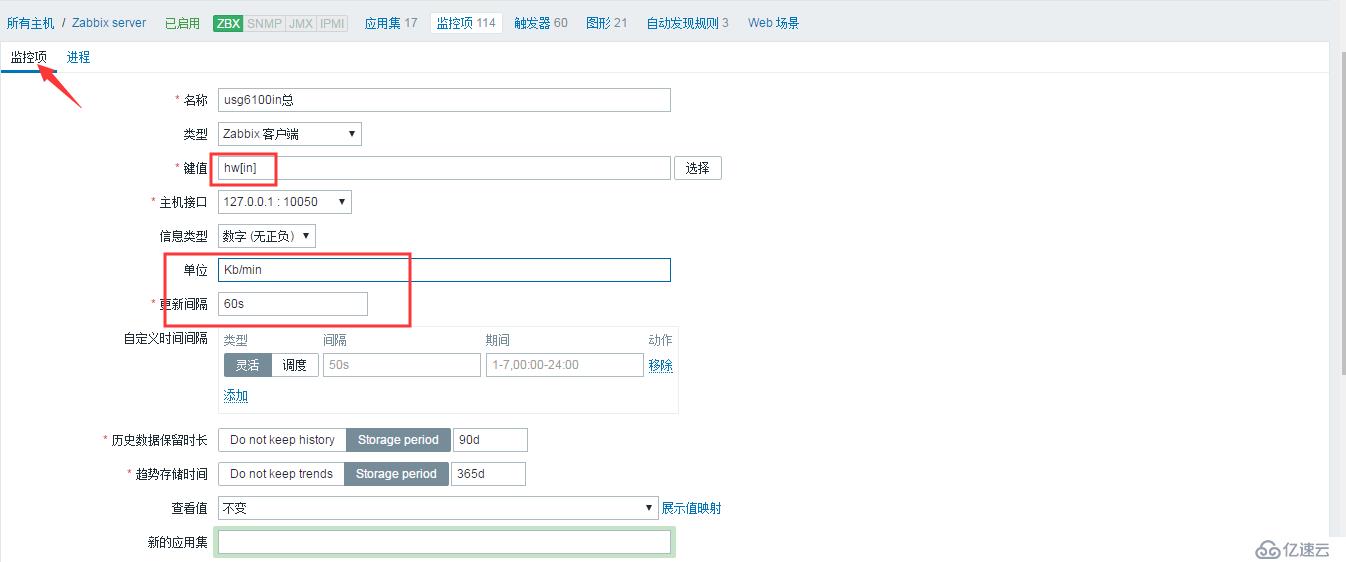

配置zabbix監控項

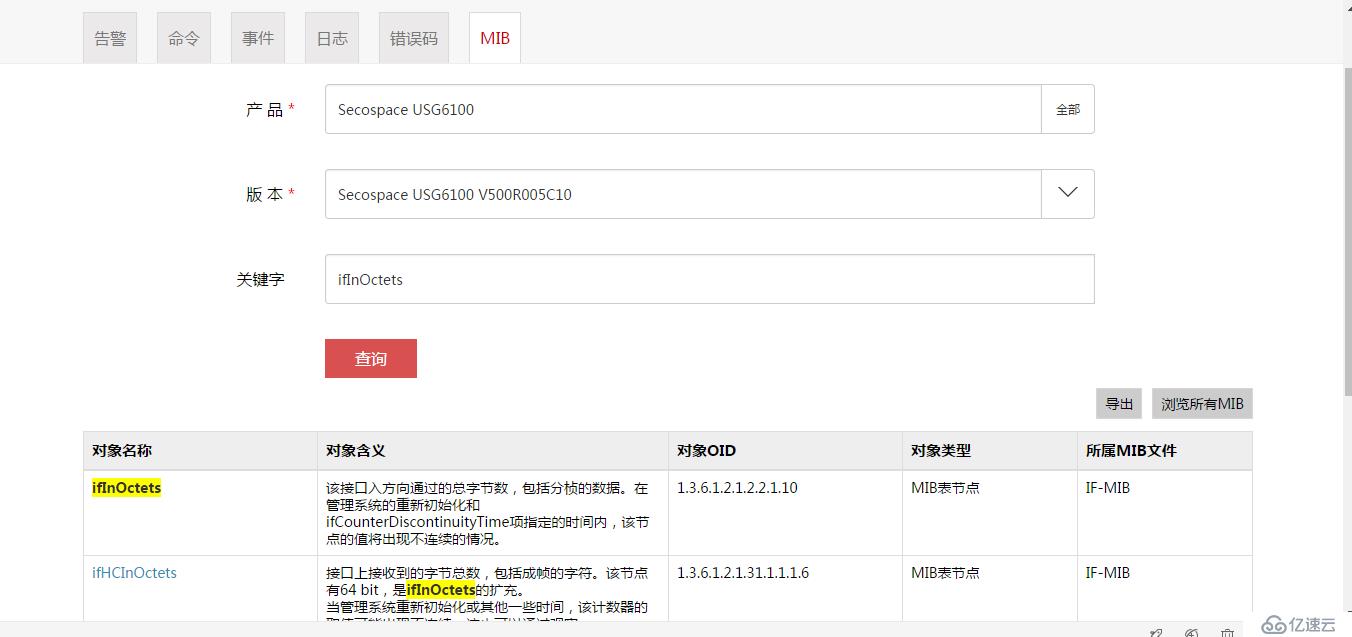

查華為的文檔

http://support.huawei.com/onlinetoolweb/infoM/index.do?lang=zh&domain=1

再加一個出口 流出流量

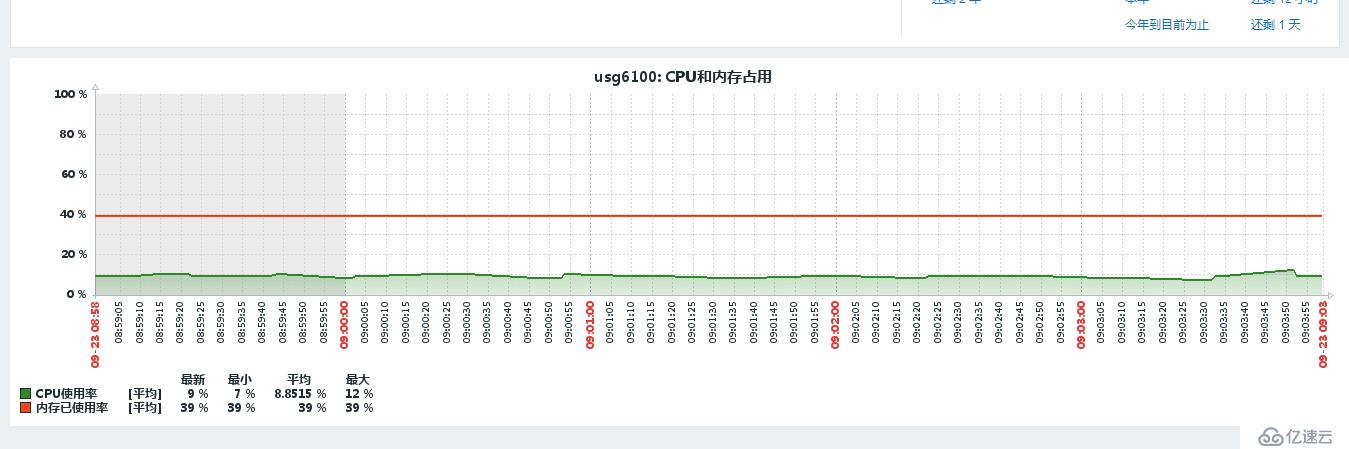

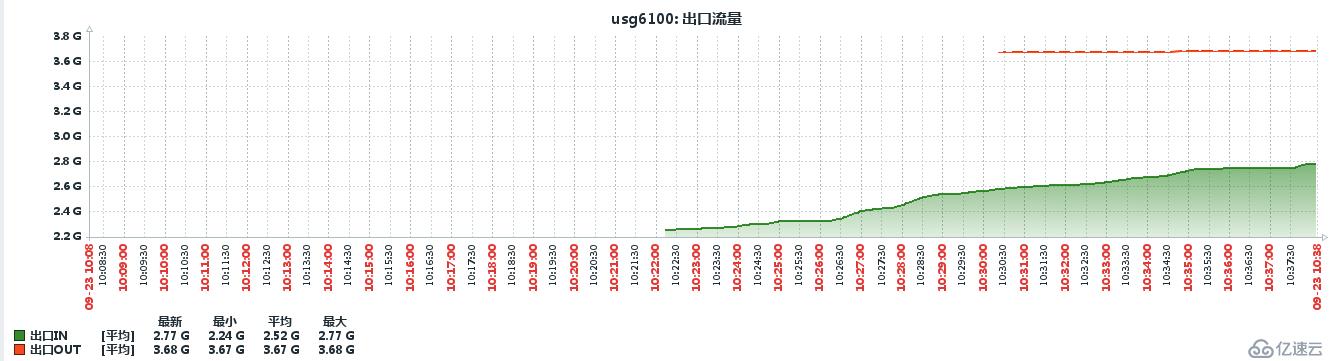

最后效果圖

由于我是雙出口的所以流量有點奇怪

本次實驗用到的OID

內存

1.3.6.1.4.1.2011.5.25.31.1.1.1.1.7.67108873

CPU

1.3.6.1.4.1.2011.5.25.31.1.1.1.1.5.67108873

端口8的in方向流量

IF-MIB::ifInOctets.8

端口8 out方向流量

IF-MIB::ifOutOctets.8

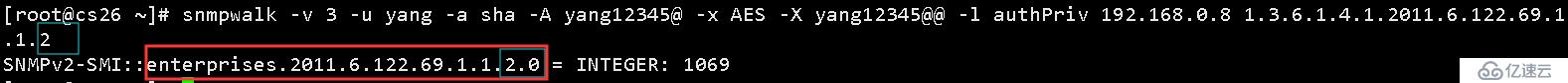

IPv4 并發連接

1.3.6.1.4.1.2011.6.122.69.1.1.2

需要轉換

enterprises.2011.6.122.69.1.1.2.0

有時snmpwalk 能正常獲取到值,但是zabbix獲取不到,可復制snmpwalk工具最后輸出的OID

注意,snmp協議只需要OID連接,鍵值自定義隨意

由于我是兩個出口所以總流量不好計算,我這邊準備用腳本自定義key來監控總流量

腳本內容

if [ $1 == 'in' ];then

in50=`snmpwalk -v 3 -u yang -a sha -A yang12345@ -x AES -X yang12345@@ -l authPriv 192.168.0.8 IF-MIB::ifInOctets.8|awk -F " " '{print $4}'`

in200=`snmpwalk -v 3 -u yang -a sha -A yang12345@ -x AES -X yang12345@@ -l authPriv 192.168.0.8 IF-MIB::ifInOctets.7|awk -F " " '{print $4}'`

inz=$[$in50+$in200]

inz=$[inz/1024]

echo "$inz"

elif [ $1 == "out" ];then

out50=`snmpwalk -v 3 -u yang -a sha -A yang12345@ -x AES -X yang12345@@ -l authPriv 192.168.0.8 IF-MIB::ifOutOctets.8|awk -F " " '{print $4}'`

out200=`snmpwalk -v 3 -u yang -a sha -A yang12345@ -x AES -X yang12345@@ -l authPriv 192.168.0.8 IF-MIB::ifOutOctets.7|awk -F " " '{print $4}'`

outz=$[$out50+$out200]

outz=$[outz/1024]

echo "$outz"

else

echo "輸入錯誤"

fivim /etc/zabbix/zabbix_agentd.d/hw.conf #到這個目錄新建一個.conf的配置文件。

UserParameter=echo[*],echo "$1"

UserParameter=hw[*],bash /etc/zabbix/zabbix_agentd.d/hw.sh "$1"重啟agent端測試

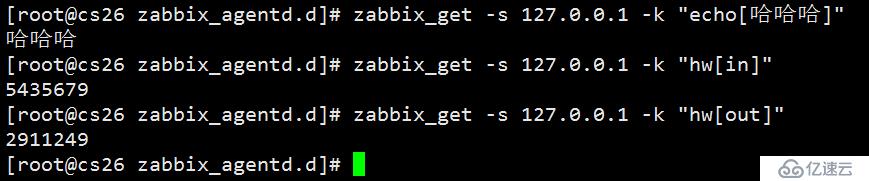

測試成功得出,hw[in] hw[out] 這兩個就是我們需要的鍵值

注意腳本是在 zabbix server端運行的所以我們在server端建立監控項

建立圖形

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。