您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹了SpringCloud項目的log4j2漏洞怎么解決的相關知識,內容詳細易懂,操作簡單快捷,具有一定借鑒價值,相信大家閱讀完這篇SpringCloud項目的log4j2漏洞怎么解決文章都會有所收獲,下面我們一起來看看吧。

步驟如下:

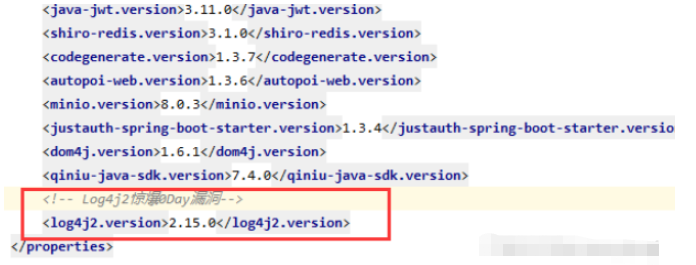

<properties> <log4j2.version>2.15.0</log4j2.version> </properties>

下面為上邊對應版本號的具體依賴

<dependency> <groupId>org.apache.logging.log4j</groupId> <artifactId>log4j-api</artifactId> <version>2.15.0</version> </dependency> <dependency> <groupId>org.apache.logging.log4j</groupId> <artifactId>log4j-to-slf4j</artifactId> <version>2.15.0</version> </dependency>

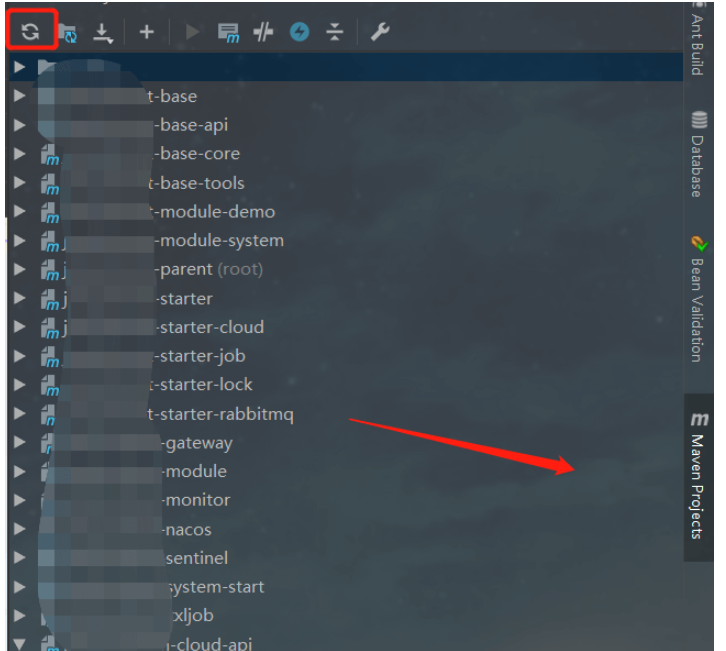

修改完后點擊右側的maven刷新按鈕

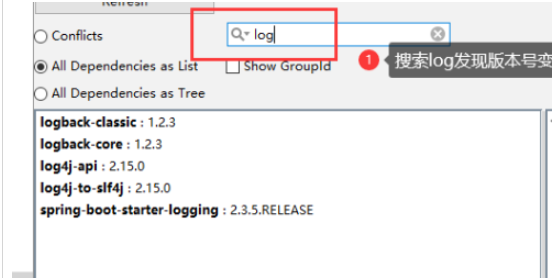

如何驗證版本號是否修改成功呢,見下圖

臨時性解決方法

臨時性緩解措施(任選一種,但是注意,只有 >=2.10.0 版本才可以用,老版本不支持這個選項)

– 在 jvm 參數中添加 -Dlog4j2.formatMsgNoLookups=true – 系統環境變量中將LOG4J_FORMAT_MSG_NO_LOOKUPS 設置為 true – 創建 log4j2.component.properties 文件,文件中增加配置 log4j2.formatMsgNoLookups=true

攻擊者排查

1.攻擊者在利前通常采 dnslog 式進掃描、探測,對于常利 式可通過應系統報錯志中的"javax.naming.CommunicationException:javax.naming.NamingException:

problem generating object using object factory"、Error looking up JNDI resource"關鍵字進排查。

2.流量排查:攻擊者的數據包中可能存在:jndi:ldap字 樣,推薦使奇安信神站應安全云防護系統全流量或 WAF 設備進檢索排查。

3.志排查:可使 https://github.com/Neo23x0/log4shell-detector 開源項 ,對 WEB 應志進檢查。

Mon 06 Mon 13 Mon 20 已完成 進行中 計劃一 計劃二 現有任務 Love is just a word I only say one word

知名的Java日志組件Apache Log4j2就刷爆了圈子。它被發現了一個 0 Day 漏洞,該Log4J2 漏洞可以讓黑客通過日志記錄遠程執行代碼(Remote Code Execution)。由于這個日志庫被普遍使用,而這個漏洞又非常容易使用,所以造成的風險也非常嚴重,讓人不得不提高防范。就連不懂代碼的客戶都來問系統是否存在這個問題。

關于“SpringCloud項目的log4j2漏洞怎么解決”這篇文章的內容就介紹到這里,感謝各位的閱讀!相信大家對“SpringCloud項目的log4j2漏洞怎么解決”知識都有一定的了解,大家如果還想學習更多知識,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。