您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

很多人把防火墻的概念混為一談,其實NAT就是NAT,它負責IP地址影射。防火墻就是防火墻,它負責數據包的過濾。但為什么會有N多人分不清楚呢?原因很簡單,是因為NAT的功能有了變化。為什么要變換呢?是因為NAT碰到了問題。為什么NAT會碰到問題呢?是因為.......

通過上面NAT的來說。假設C向B發送數據的過程中,C的另外一個端口100,也想向B發送數據包,那么當這個包到達A的時候A如何處理呢?過還是不過呢?如果過了,那么從另外一個IP到達A的數據包是否也允許過呢?顯然在網絡安全日益受到威脅的今天,讓這些包通過是危險的。所以NAT決定不讓這些包通過,也就是說NAT有了包過濾功能。于是:

firewall:NAT,包過濾是我的事情,你多管什么閑事?(有沒有核武器是我的事,你管得著嗎?)

NAT:讓這些包通過不安全,所以我必須過濾這些數據包(伊朗有核武器,是個威脅,我必須干掉它)。

firewall:那你是NAT啊你還是防火墻?(那你的主權,人權和和平自由呢?)

NAT:(咬牙狀)我是有部分防火墻功能的NAT,你咋地?(我想干啥干啥,你管得找嗎?)

firewall:.......(什么東西啊,整個一個雜種,還美呢)

(其實,從概念上將,并不能這么說,但是便于理解,也沒有什么深究的必要,就這么著吧)

通過這個簡短的對話,相信大家對NAT和防火墻的關系也就是有了一個簡單地認識了吧,接下來我就給大家帶來一個關于在防火墻上配置NAT的小實驗。

ASA上的NAT類型:

-動態NAT

-動態PAT

-靜態NAT

-靜態PAT

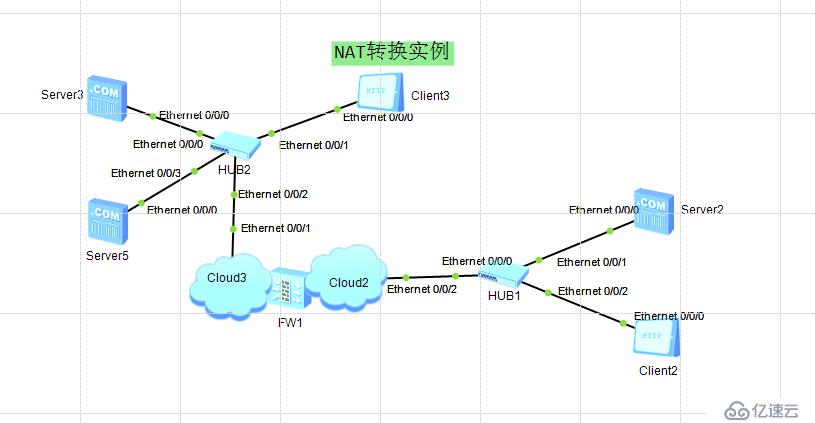

如圖所示:

1.將私有地址轉換為公網地址

2.client2可以訪問WEB服務器server3

3.client2可以訪問FTP服務器server5如圖所示:

一、配置設備IP地址及掩碼

1.配置終端設備server2:

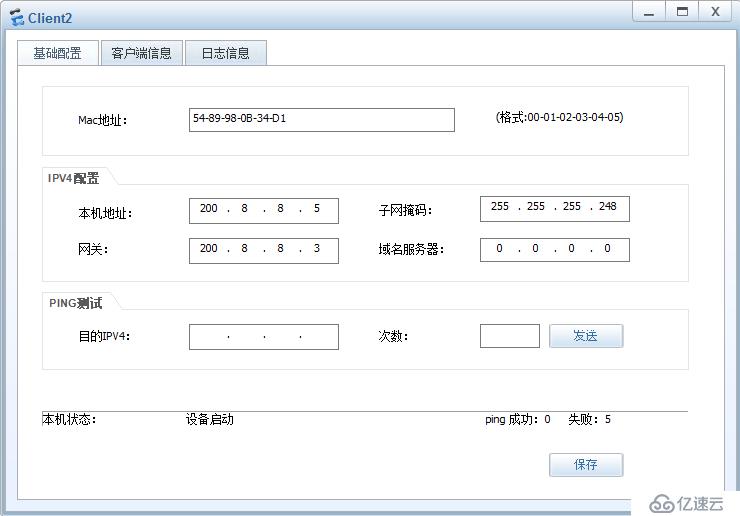

client2:

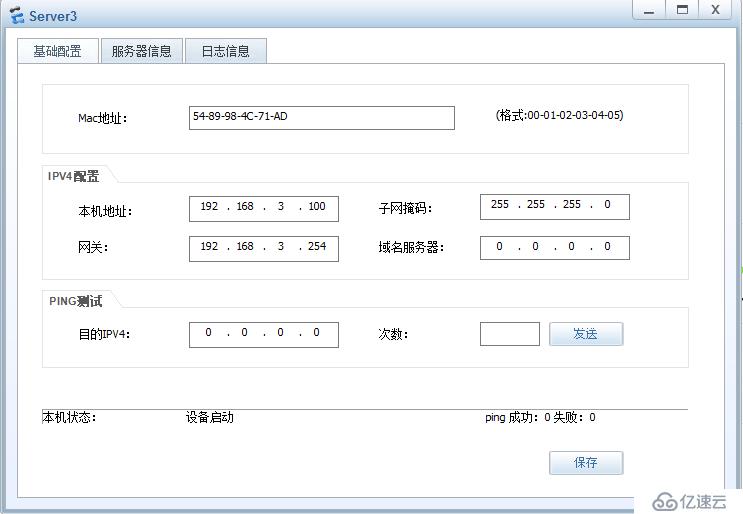

server3:

server5:

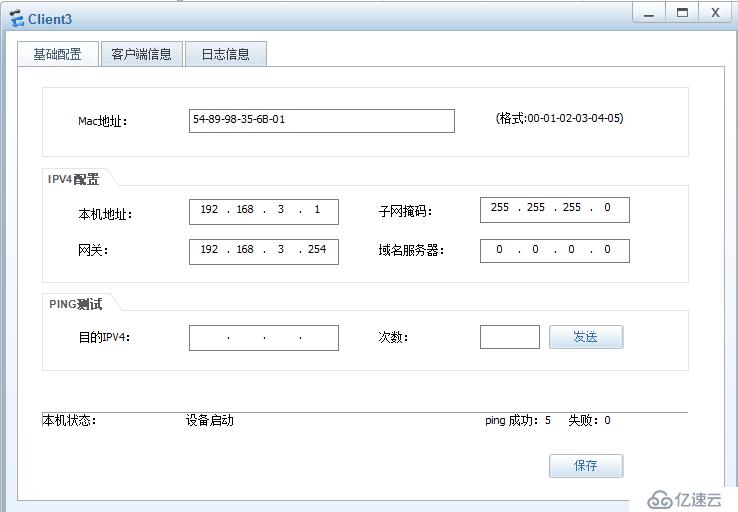

client3:

2.配置ASA接口IP地址命令如下:

asa# conf te //進入到全局視圖

asa(config)# int g1//進入邏輯接口g1

asa(config-if)# nameif outside //給邏輯接口命名

asa(config-if)# security-level 0//配置安全級別為0

asa(config-if)# ip address 200.8.8.3 255.255.255.248//配置IP地址

asa(config-if)# no shutdown//開啟接口

asa(config-if)# exit//退出

asa(config)# int g2//進入邏輯接口g2

asa(config-if)# nameif DMZ//給邏輯接口命名為“非軍事化區域”

asa(config-if)# security-level 50//配置安全級別為50

asa(config-if)# ip address 192.168.3.254 255.255.255.0//配置IP地址

asa(config-if)# no shutdown//開啟接口

asa(config-if)# exit//退出

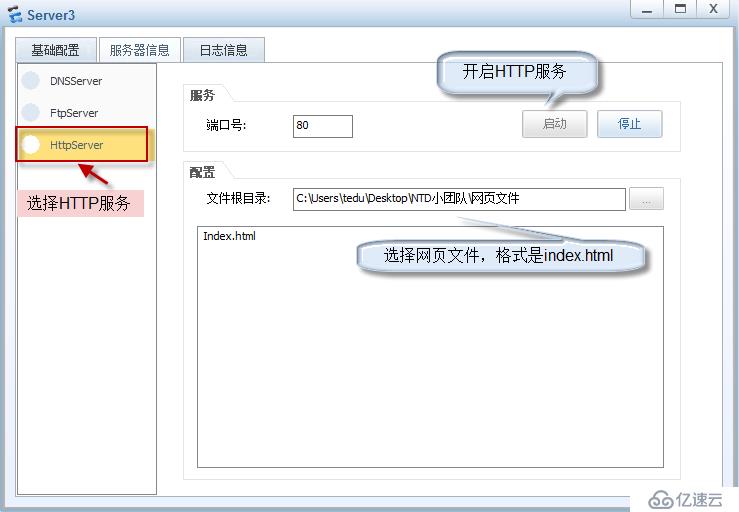

3.配置server3的http服務操作如圖:

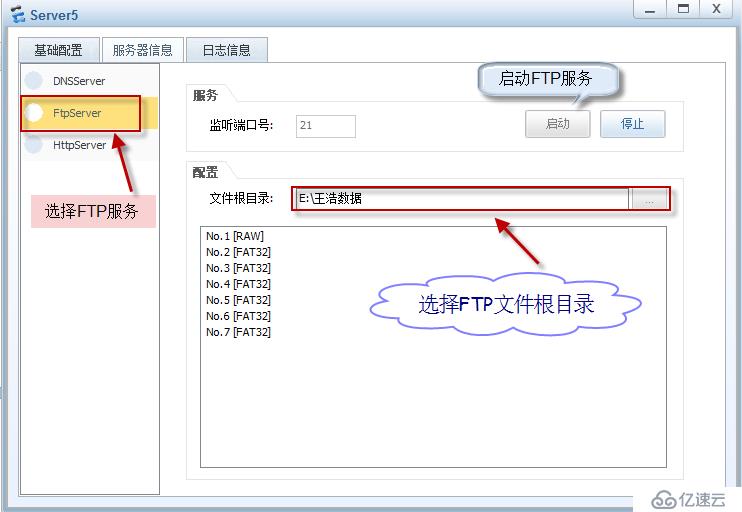

4.配置server5的ftp服務操作如圖:

二、配置靜態PAT端口映射將私網地址轉換為公網地址為外網提供服務

命令如下:

asa(config)# object network ob-out //

asa(config-network-object)# host 200.8.8.1

-----

asa(config)# object network dmz01

asa(config-network-object)# host 192.168.3.100

asa(config-network-object)# nat (dmz,outside) static ob-out service tcp 80 80

-----

asa(config)# object network dmz02

asa(config-network-object)# host 192.168.3.101

asa(config-network-object)# nat (dmz,outside) static ob-out service tcp 21 21 三、配置ACL允許client2訪問server3以及server5

分析:因為client2位于outside區域,安全級別比DMZ區域低,默認是不允許安全級別低的區域訪問女權級別高的區域的,所以如果想要訪問位于DMZ區域的server3以及server5,必須配置ACL允許client2的流量通過。

命令如下:

asa(config)#access-list out_to_dmz permit tcp host 200.8.8.5 object dmz01 eq http

asa(config)#access-list out_to_dmz permit tcp host 200.8.8.5 object dmz02 eq ftp

asa(config)#access-group out_to_dmz in interface outside 1.client2訪問Server3的http服務

2.client2訪問Server5的ftp服務

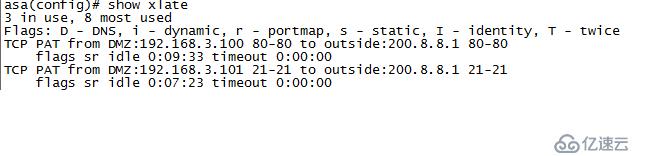

3.通過show xlat命令查看xlat表

通過此圖我們可以看見,內網地址192.168.3.100的80端口轉換成了公網地址200.8.8.1,實現了為外網提供hHTTP服務進行訪問的目的;內網地址192.168.3.101的21端口也轉換成了公網地址200.8.8.1,實現了為外網提供FTP服務進行訪問的目的。

以上就是靜態PAT的端口映射,它可以實現使用單一的映射地址提供http和ftp的目的,當然,還有其他三種nat也有著不同的應用環境,這里就先給大家介紹這一種,不足之處,請大家多多指點,謝謝!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。