您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

今天就跟大家聊聊有關如何解析Linux系統防火墻,可能很多人都不太了解,為了讓大家更加了解,小編給大家總結了以下內容,希望大家根據這篇文章可以有所收獲。

防火墻可以有效保護系統的安裝,Linux的防火墻主要工作在網絡層,針對TCP/IP數據包實施過濾和限制,屬于典型的包過濾防火墻。

Linux的防火墻主要工作在網絡層,針對TCP/IP數據包實施過濾和限制,屬于典型的包過濾防火墻。

防火墻可以單獨/批量禁止/允許某個/多個端口的數據通過,也可以將某個端口的數據轉發到另外一個端口/ip。

在Centos 6中主要使用:

iptables(命令管理工具);操作較復雜。

在Centos 7中主要使用:

firewall-config(圖形化管理工具);

firewall-cmd(命令管理工具),在生產環境中用的較多。

本文主要介紹Centos7 Firewalld防火墻。

(1)支持網絡區域所定義的網絡連接及接口安全等級的動態防火墻管理工具

(2)支持IPv4,IPv6防火墻設置

(3)支持服務或應用程序直接添加防火墻規則接口

(4)擁有兩種配置模式,

運行時配置和永久配置。

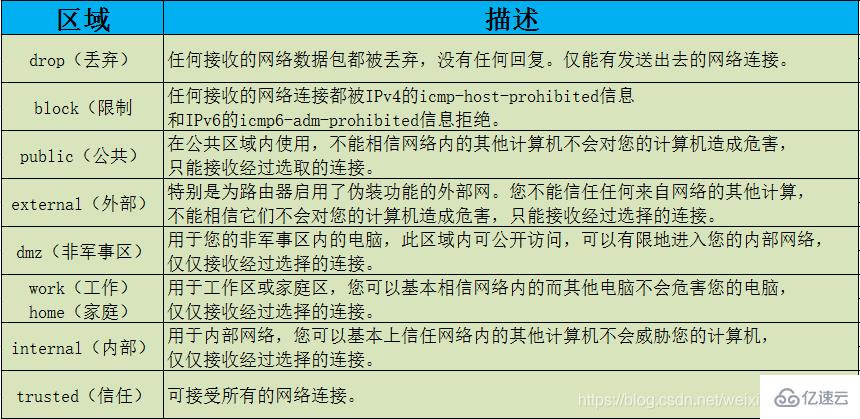

為了簡化管理,firewalld防火墻將所有的網絡流量分為多個區域,每個區域都具有不同程度的規則,默認情況下,public公共區域是默認區域,包含所有接口網卡。

檢查數據來源的源地址:

若源地址關聯到特定的區域,則執行該區域所指定的規則;

若源地址未關聯到特定的區域,則使用傳入網絡接口的區域并執行該區域所指定的規則;

若網絡接口未關聯到特定的區域,則使用默認區域并執行該區域所指定規則。

實時生效,并持續至Firewalld重新啟動或重新加載配置;

不中斷現有連接;

不能修改服務配置。

不立即生效,除非Firewalld重新啟動或重新加載配置;

中斷現有連接;

可以修改服務配置。

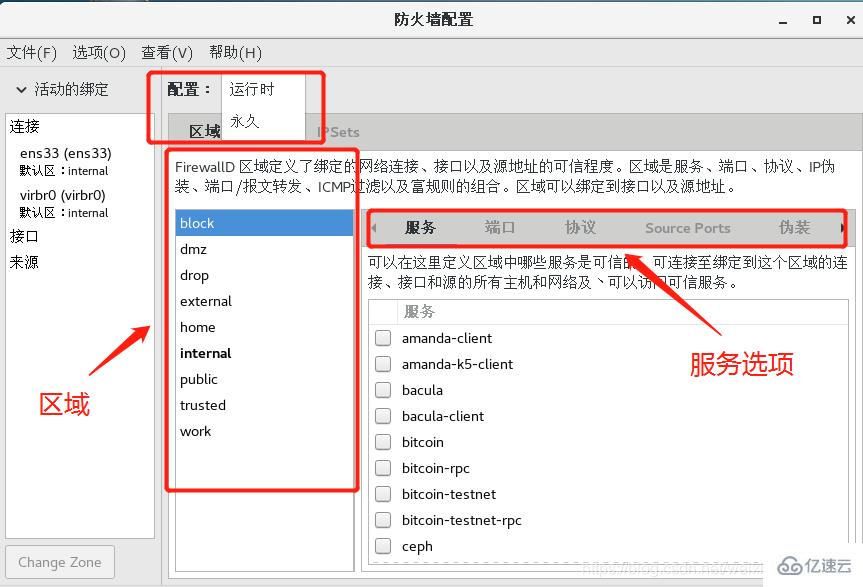

Firewal-config是firewalld防火墻自帶的圖形管理工具,可以直接使用命令firewall-config啟動,可以簡單的完成很多復雜的防火墻設置。

[root@localhost ~]# firewall-config 1

firewall-cmd是firewalld防火墻自帶的字符管理工具,可以用來設置防火墻的各種規則。

特點:

(1)支持全部防火墻特性;

(2)–permanent參數:攜帶該參數表示永久配置,否則表示運行時配置;

(3)[–zone=]選項:不攜帶此選項表示針對默認區域操作,否則針對指定區域。

[root@localhost ~]# systemctl 選項 firewalld 1

選項:start stop restart status(開啟,停止,重啟,狀態)

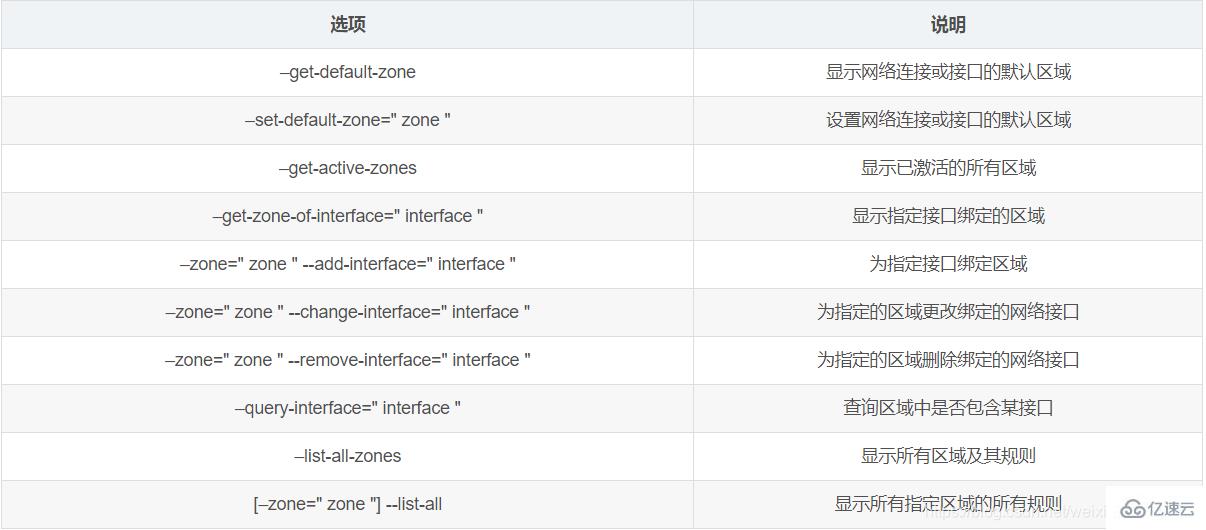

常用指令如下:

(1)顯示所有區域及其規則

[root@localhost ~]# firewall-cmd --list-all-zones 1

(2)顯示internal區域的所有規則

[root@localhost ~]# firewall-cmd --zone=internal --list-all 1

(3)顯示默認區域的所有規則

[root@localhost ~]# firewall-cmd --list-all 1

(4)顯示網絡連接或接口的默認區域

[root@localhost ~]# firewall-cmd --get-default-zone public 12

(5)設置網絡連接或接口的默認區域為internal

[root@localhost ~]# firewall-cmd --set-default-zone=internal success [root@localhost ~]# firewall-cmd --get-default-zone internal '#默認區域已改為internal' [root@localhost ~]# 12345

(6)顯示已激活的所有區域

激活條件:區域至少關聯一個接口或一個源地址/網段

[root@localhost ~]# firewall-cmd --get-active-zones internal interfaces: ens33 [root@localhost ~]# 1234

(7)顯示ens33網卡接口綁定的區域

[root@localhost ~]# firewall-cmd --get-zone-of-interface=ens33 internal '#綁定在默認區域' [root@localhost ~]# 123

(8)為work區域更改綁定的網絡接口ens33

[root@localhost ~]# firewall-cmd --zone=work --change-interface=ens33 '#更改接口' The interface is under control of NetworkManager, setting zone to work. success [root@localhost ~]# firewall-cmd --get-zone-of-interface=ens33 '#顯示接口綁定區域' work '#更改成功' 123456

(9)為work區域刪除綁定的接口ens33

[root@localhost ~]# firewall-cmd --zone=work --remove-interface=ens33 '#刪除接口' The interface is under control of NetworkManager, setting zone to default. success [root@localhost ~]# firewall-cmd --get-zone-of-interface=ens33 '#顯示接口綁定區域' internal '#解綁成功' [root@localhost ~]# 1234567

(10)查詢區域中是否包含ens33接口

[root@localhost ~]# firewall-cmd --zone=work --query-interface=ens33 no [root@localhost ~]# 1234

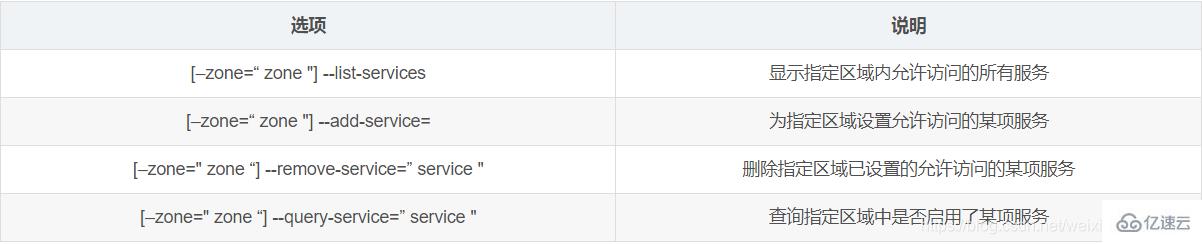

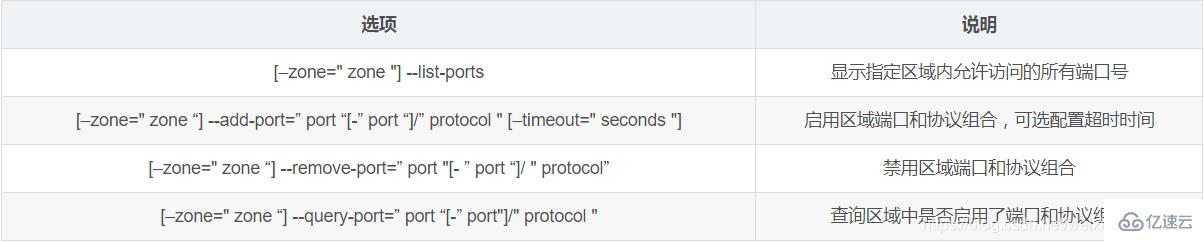

(1)啟用internal區域22端口的TCP協議組合

[root@localhost ~]# firewall-cmd --zone=internal --add-port=22/tcp --timeout=5m success 12

–timeout=5m:表示5分鐘后刪除該端口。

(2)顯示internal區域內允許訪問的端口號

[root@localhost ~]# firewall-cmd --zone=internal --list-ports 22/tcp 123

(3)禁用internal區域22端口的TCP協議組合

[root@localhost ~]# firewall-cmd --zone=internal --remove-port=22/tcp success 12

(4)查詢internal區域中是否啟用了22端口TCP

[root@localhost ~]# firewall-cmd --zone=internal --query-port=22/tcp no 12

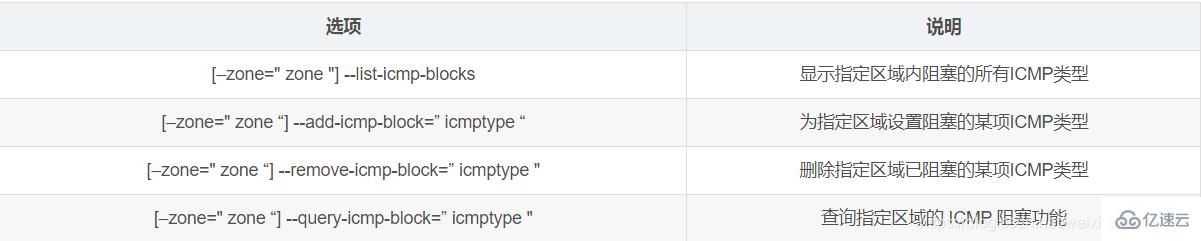

(1)為work區域設置阻塞echo-request類型的ICMP

[root@localhost ~]# firewall-cmd --zone=work --add-icmp-block=echo-request success 12

(2)顯示work區域內阻塞的所有ICMP類型

[root@localhost ~]# firewall-cmd --zone=work --list-icmp-blocks echo-request [root@localhost ~]# 123

(3)刪除work區域已阻塞的echo-request類型的ICMP

[root@localhost ~]# firewall-cmd --zone=work --remove-icmp-block=echo-request success 12

(4)查詢work區域的echo-request類型的ICMP是否阻塞

[root@localhost ~]# firewall-cmd --zone=work --query-icmp-block=echo-request no 12

看完上述內容,你們對如何解析Linux系統防火墻有進一步的了解嗎?如果還想了解更多知識或者相關內容,請關注億速云行業資訊頻道,感謝大家的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。