您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

華為ACL網絡安全

一.

1.物理層安全 墻上的不同的網線接口 連接交換機的端口關系;

2.數據鏈路層安全 ADSL撥號賬號和密碼 mac地址綁定 交換機端口連接計算機數量創建vlan;

3.網絡層安全 基于源IP地址 目標IP地址控制;

4.傳輸層安全 會話*** LAND*** syn洪水***;

5.應用層安全 登陸密碼;

6.網絡層安全

標準的ACL,

基于源地址進行控制;

7.訪問控制列表

擴展源地址;

基于原地址 目標地址;

端口號進行控制。

二.

使用標準的ACL配置網絡安全

實驗要求:

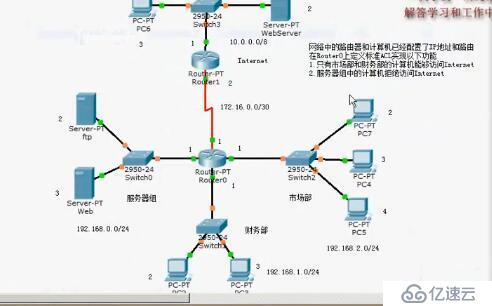

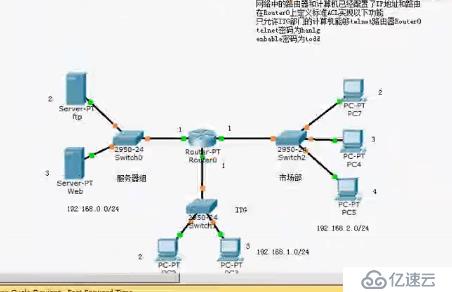

網絡中的路由器和計算機已經配置ip地址和路由在Router 0上定義標準acl實現以下功能;

1.只有市場部和財務部的計算機能夠訪問internet;

2.服務器組中的計算機拒絕訪問internet。

實驗代碼:

Router 0

Router#config t

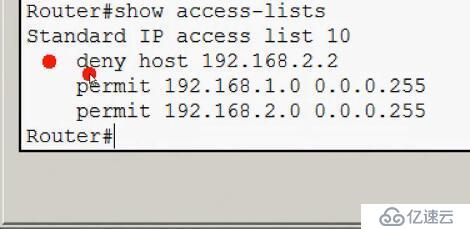

Router#(config)access-list 10 deny host 192.168.2.2

拒絕這個ip上網

Router#(config)access-list 10 permit 192.168.1.0 0.0.0.255

Router#(config)access-list 10 permit 192.168.2.0 0.0.0.255

允許ip上網

Router#(config)interface serial 3/0

使用標準的acl配置網絡安全

Router#(config-if)ip access-group 10 out

Router#show access-lists

查看訪控制列表

先拒絕在允許上網 關系不能搞錯了

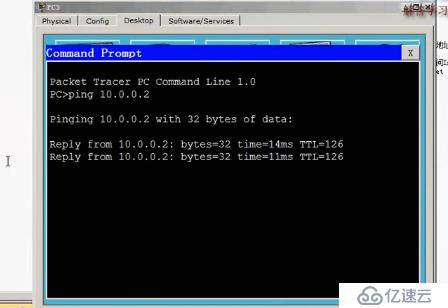

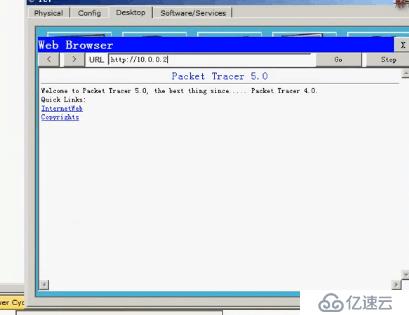

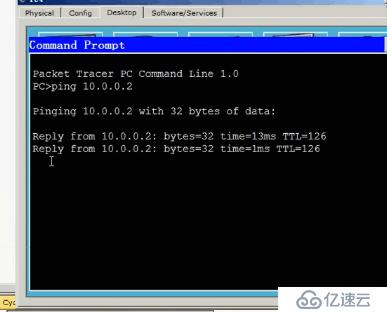

實驗驗證:

三.

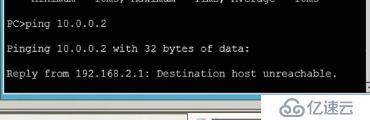

使用擴展的ACL實現網絡安全

拓撲圖:

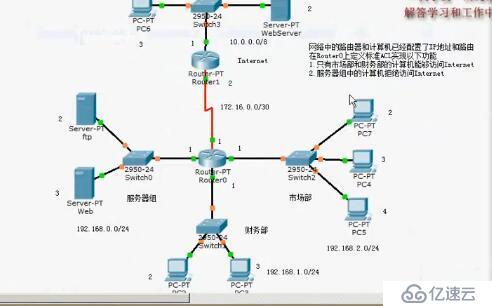

實驗要求:

實驗要求不一樣

實驗代碼:

Router 0

Router#config

Router(config)#access-list 100 permit ip 192.168.2.0 0.0.0.255 any

允許這個ip訪問互聯網任何地址

Router(config)#access-list 100 permit tcp 192.168.1.0 0.0.0.255 10.0.0.0 0.0.0.255 eq 80

Router(config)#access-list 100 permit icmp 192.168.0.0 0.0.0.255 any

Router(config)#intterface serial 3/0

Router(config)#ip access-group 100 out

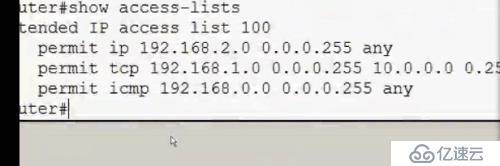

Router#show access-lists 查看訪問控制列表

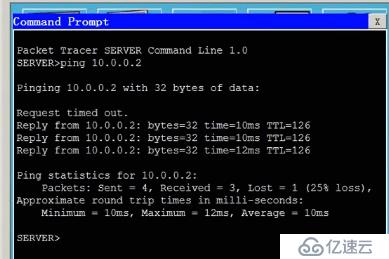

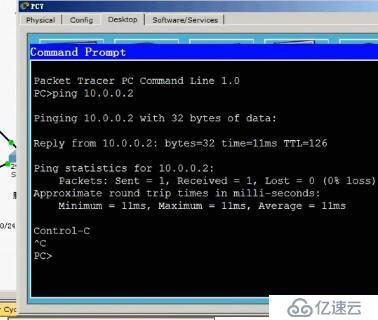

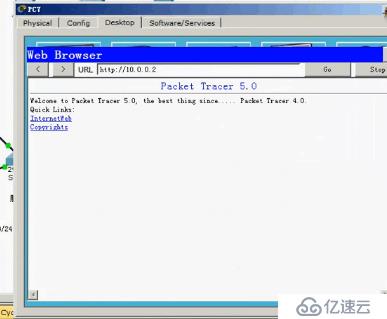

實驗驗證:

四.

使用ACL保護路由器的安全

拓撲圖:

實驗要求:

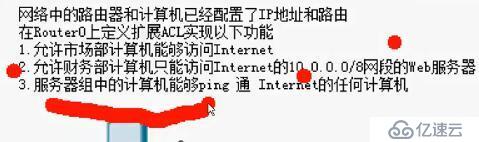

網絡中的路由器和計算機已經配置了ip地址和路由在R0上定義標準acl實現以下功能

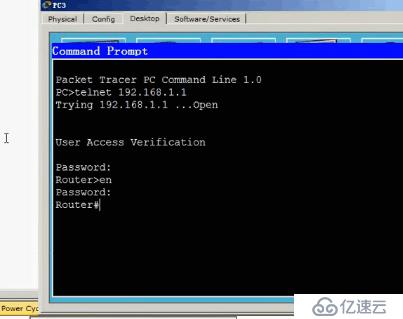

1.只允許IJG部門的計算機能夠telnet路由器R0

telnet密碼是hanlg enbable密碼是todd

實驗代碼:

Router 0

Router#config t

Router(config)#line vty 0 15

Router(config)#password aaa

Router(config)#login

創建標準訪問列表

Router(config)#access-list 10 permit 192.168.1.3 0.0.0.0

Router(config)#line vty 0 15

Router(config)#access-class 10 in

將ACL綁到telnet接口

Router(config)#access-group 10 in 不一樣不要搞錯了

將ACL綁到物理接口

實驗驗證:

實驗總結:

1.標準IP訪問列表只對源IP地址進行過濾。

2.擴展訪問控制列表不僅過濾源IP地址,還可以對目的IP地址、源端口、目的端口進行過濾

3.盡量把擴展ACL應用在距離要拒絕通信流量的來源最近的地方,以減少不必要的通信流量。

4.最好把標準的ACL應用在離目的地最近的地方

5.標準的ACL根據數據包的源IP地址來允許或拒絕數據包。

6.當配置訪問控制列表時,順序很重要。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。