您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容主要講解“JS逆向技術怎么使用”,感興趣的朋友不妨來看看。本文介紹的方法操作簡單快捷,實用性強。下面就讓小編來帶大家學習“JS逆向技術怎么使用”吧!

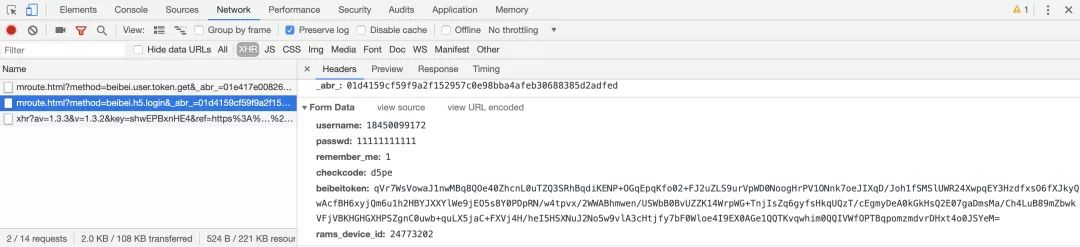

用瀏覽器抓一波登陸包:

可以看到有 _abr_和 beibeitoken 兩個加密參數。

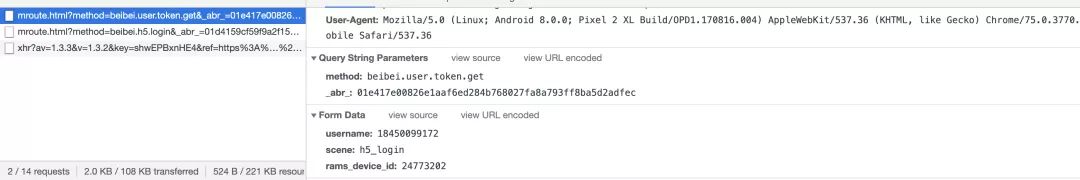

我們再找找發現beibeitoken是上一個請求返回的:

還是老套路,搜就完事了:

通過關鍵字就找到一個相關文件,先進去看看。

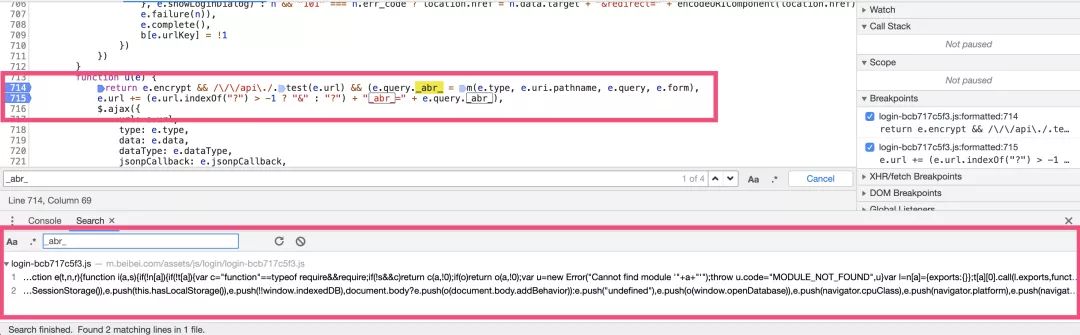

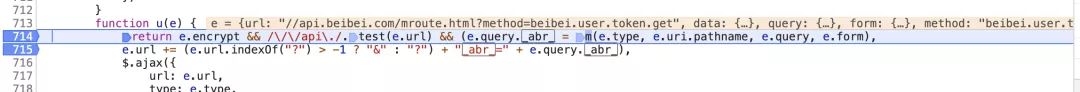

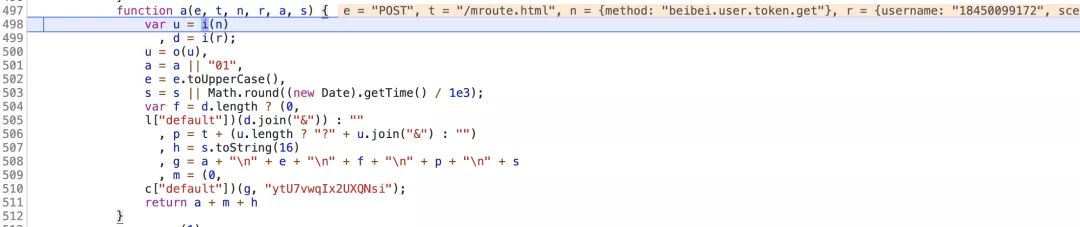

先打上斷點,重新登錄一下,成功進入斷點說明位置十有八九是找到了,F11進去看看里面的加密邏輯是什么樣的。

我們一個個跟進去研究下:

u,d,a,e,s這幾個加密都可以通過上圖的方法追蹤到對應的加密。

這里我們主要研究f與m的加密邏輯。

先看看f的加密邏輯:

1var f = d.length ? (0,l["default"])(d.join("&")) : ""

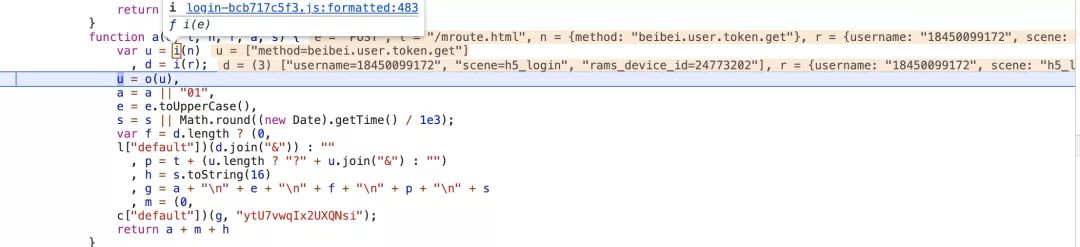

這里跟進去看看l["default"]是什么:

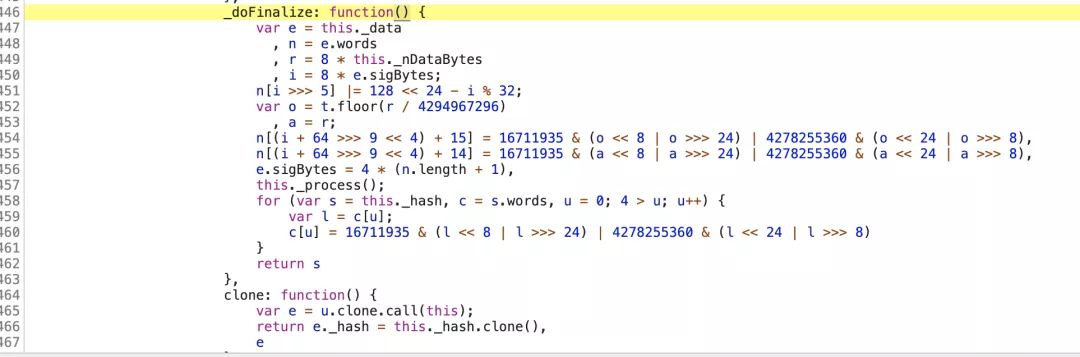

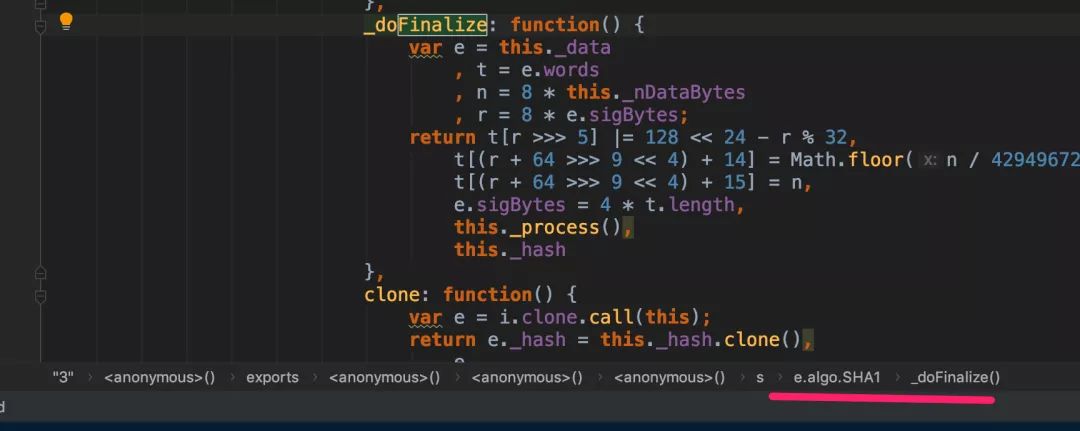

這里的e是初始化加密算法,我們再跟進去看看:

看到這里我已經不怎么想扣代碼了,這么多亂七八糟的什么東西,要是真摳出來估計頭發要掉一半。

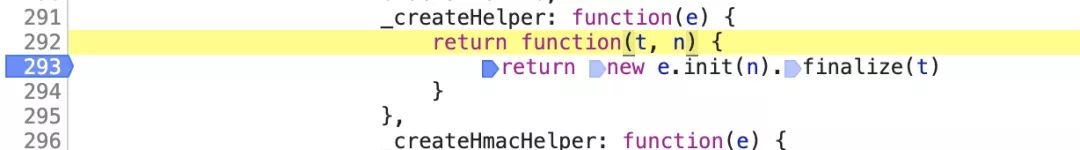

而且這個代碼看著也不像自寫的算法,估計也是套的通用的那幾種算法,所以我開始翻之前扣過的代碼,果然讓我找到了:

上面的代碼是不是長得有點像,為了驗證這個想法我把js里關于加密的代碼扣下來look look

不得不說好的編輯器可以讓你事半功倍,看到圖中劃線的地方這個參數的加密方法就一目了然了。

我們可以直接把它改成Python實現:

from hashlib import md5def md5value(s): a = md5(s.encode()).hexdigest() return a

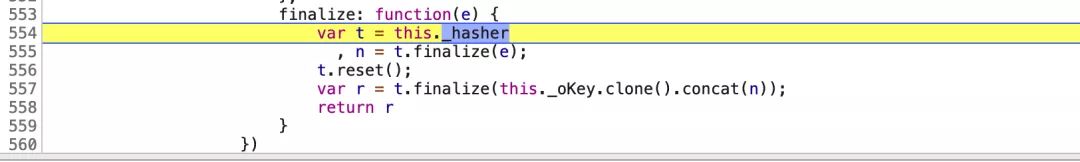

接下來繼續分析m的加密方法:

1m = (0,c["default"])(g, "ytU7vwqIx2UXQNsi");

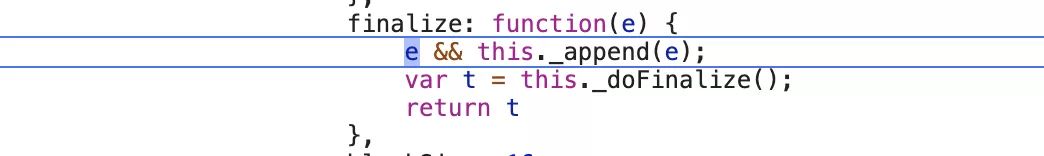

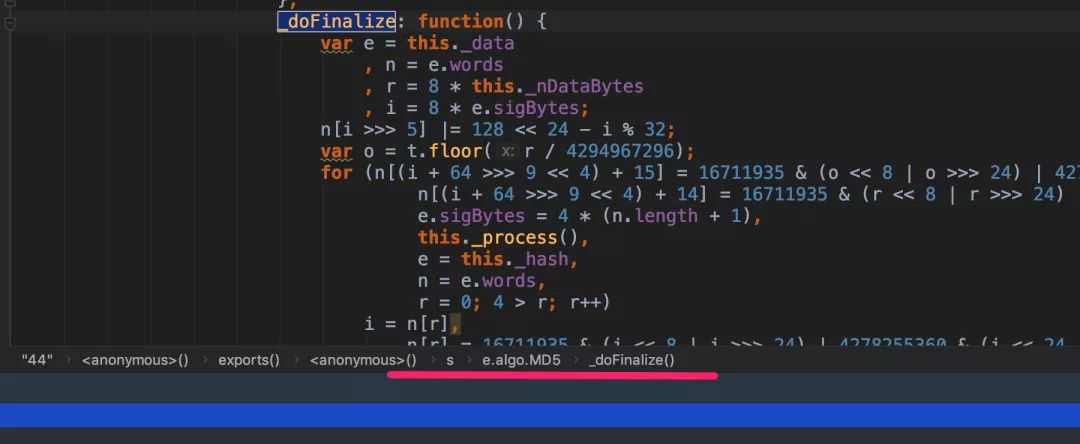

有了上面的鋪墊,我們繼續追進去分析一波:

接下里就是編輯器表演的時候了

到此,相信大家對“JS逆向技術怎么使用”有了更深的了解,不妨來實際操作一番吧!這里是億速云網站,更多相關內容可以進入相關頻道進行查詢,關注我們,繼續學習!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。