您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

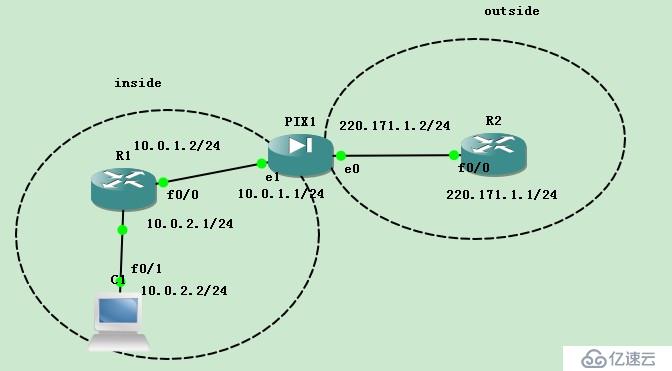

R1和R2配置上基本的接口和默認路由!

PIX配置:

pixfirewall> en

Password:直接敲回車即可

pixfirewall#

pixfirewall# conf t

pixfirewall(config)# hostname PIX

PIX(config)# int e0

PIX(config-if)# ip address 220.171.1.2 255.255.255.0

PIX(config-if)# security-level 0 外部接口,安全級別為0

PIX(config-if)# nameif outside 外部接口命名

PIX(config-if)# no sh

PIX(config-if)# int e1

PIX(config-if)# ip ad 10.0.1.1 255.255.255.0

PIX(config-if)# security-level 100 內部接口,安全級別為100

PIX(config-if)# nameif inside

PIX(config-if)# no sh

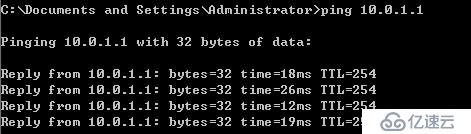

現在設置拒絕內部和外部主機ping通防火墻內外部接口!

PIX

PIX(config)# icmp deny 0 0 outside 或者icmp deny any outside

PIX(config)# icmp deny 0 0 inside 或者icmp deny any inside

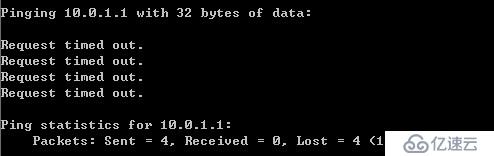

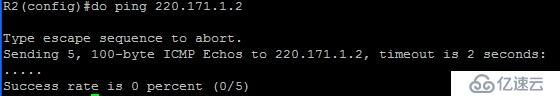

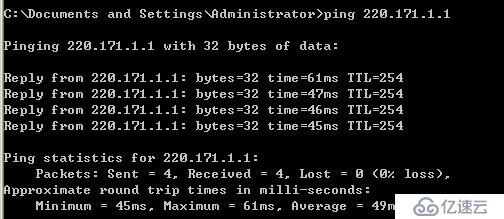

再次ping,結果如下:

可以看到不能ping通了!

前面的拒絕命令也可以用下面的這種:

PIX(config)# icmp deny 0 0 echo outside /阻止外部主機發出的echo包

PIX(config)# icmp deny 0 0 echo inside/阻止內部主機發出的echo包

效果一樣!因為當用PING命令時,就會發出echo數據包,作用是讓目的網絡作出響應,以查看網絡是否通暢,是否很快!也叫做回聲數據,一般是用于確定連接正常的!

---------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------------

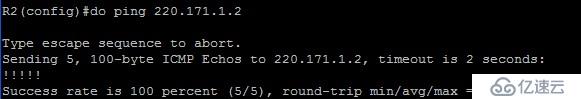

接下來做:icmp 穿越pix實驗

PIX

PIX(config)# access-list k1 permit icmp any any 內部流量過濾,允許內部任何流量(此刻ICMP包可出但不可回,后面配置好路由就能回了)

PIX(config)# access-group k1 in interface outside 在outside接口上放行k1指定的流量

PIX(config)# nat (inside) 1 0 0

PIX(config)# global (outside) 1 interface 使用outside接口IP實現端口地址轉換

INFO: outside interface address added to PAT pool

PIX(config)# route inside 10.0.2.0 255.255.255.0 10.0.1.2 /實現到內部網絡的路由,下一跳10.0.1.2,否則pix不知如何返回數據包

說明:由inside發出的數據包,標簽nat1,到外部時源地址會被outside接口地址轉換。由內向外的ping包,源地址也會被替換,但ping包出去了,回來時卻被outside接口阻擋。

PIX(config)# global (outside) 1 220.171.1.3-220.171.1.3 255.255.255.0

PIX(config)# nat (inside) 1 10.1.1.0 255.255.255.0

就只允許內部PC的10.1.1.0/24網絡流量使用地址池或PAT

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。