您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本文小編為大家詳細介紹“Nginx限流如何實現”,內容詳細,步驟清晰,細節處理妥當,希望這篇“Nginx限流如何實現”文章能幫助大家解決疑惑,下面跟著小編的思路慢慢深入,一起來學習新知識吧。

nginx限流是如何工作的

nginx限流使用漏桶算法(leaky bucket algorithm),該算法廣泛應用于通信和基于包交換計算機網絡中,用來處理當帶寬被限制時的突發情況。和一個從上面進水,從下面漏水的桶的原理很相似;如果進水的速率大于漏水的速率,這個桶就會發生溢出。

在請求處理過程中,水代表從客戶端來的請求,而桶代表了一個隊列,請求在該隊列中依據先進先出(fifo)算法等待被處理。漏的水代表請求離開緩沖區并被服務器處理,溢出代表了請求被丟棄并且永不被服務。

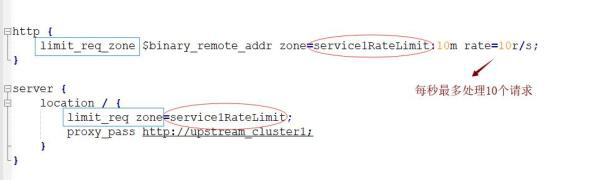

一、限制訪問頻率(正常流量)

nginx中我們使用ngx_http_limit_req_module模塊來限制請求的訪問頻率,基于漏桶算法原理實現。接下來我們使用 nginx limit_req_zone 和 limit_req 兩個指令,限制單個ip的請求處理速率。

語法:limit_req_zone key zone rate

key :定義限流對象,binary_remote_addr 是一種key,表示基于 remote_addr(客戶端ip) 來做限流,binary_ 的目的是壓縮內存占用量。

zone:定義共享內存區來存儲訪問信息, myratelimit:10m 表示一個大小為10m,名字為myratelimit的內存區域。1m能存儲16000 ip地址的訪問信息,10m可以存儲16w ip地址訪問信息。

rate 用于設置最大訪問速率,rate=10r/s 表示每秒最多處理10個請求。nginx 實際上以毫秒為粒度來跟蹤請求信息,因此 10r/s 實際上是限制:每100毫秒處理一個請求。這意味著,自上一個請求處理完后,若后續100毫秒內又有請求到達,將拒絕處理該請求。

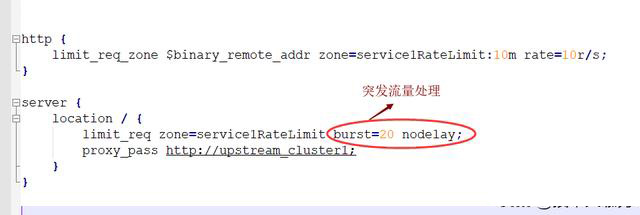

二、限制訪問頻率(突發流量)

按上面的配置在流量突然增大時,超出的請求將被拒絕,無法處理突發流量,那么在處理突發流量的時候,該怎么處理呢?nginx提供了 burst 參數來解決突發流量的問題,并結合 nodelay 參數一起使用。burst 譯為突發、爆發,表示在超過設定的處理速率后能額外處理的請求數。

burst=20 nodelay表示這20個請求立馬處理,不能延遲,相當于特事特辦。不過,即使這20個突發請求立馬處理結束,后續來了請求也不會立馬處理。burst=20 相當于緩存隊列中占了20個坑,即使請求被處理了,這20個位置這只能按 100ms一個來釋放。這就達到了速率穩定,但突然流量也能正常處理的效果。

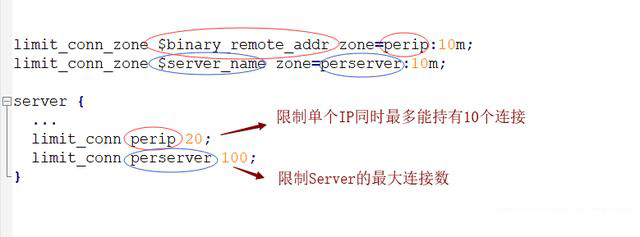

三、限制并發連接數

nginx 的ngx_http_limit_conn_module模塊提供了對資源連接數進行限制的功能,使用 limit_conn_zone 和 limit_conn 兩個指令就可以了。

limit_conn perip 20:對應的key是 $binary_remote_addr,表示限制單個ip同時最多能持有20個連接。 limit_conn perserver 100:對應的key是 $server_name,表示虛擬主機(server) 同時能處理并發連接的總數。注意,只有當 request header 被后端server處理后,這個連接才進行計數。

讀到這里,這篇“Nginx限流如何實現”文章已經介紹完畢,想要掌握這篇文章的知識點還需要大家自己動手實踐使用過才能領會,如果想了解更多相關內容的文章,歡迎關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。