您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章的內容主要圍繞as,cp,signature的生成過程是怎樣的進行講述,文章內容清晰易懂,條理清晰,非常適合新手學習,值得大家去閱讀。感興趣的朋友可以跟隨小編一起閱讀吧。希望大家通過這篇文章有所收獲!

現如今自媒體風聲水起,很多人現在都在從事著自媒體行業,游戲宣傳,影視宣傳,等等,都在以文章形式傳播。

那今天分享一下今日頭條的參數的生成思路,以今日頭條推薦為例,我們進行抓包調試。

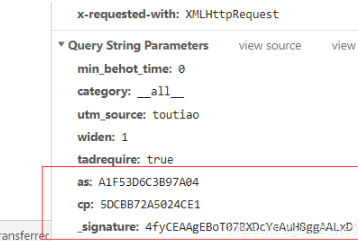

看到這三個參數,其他均為正常參數,攜帶即可。

找到參數名,那我們就進行搜索,

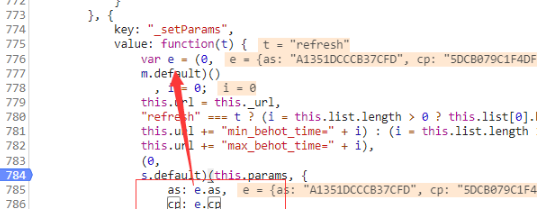

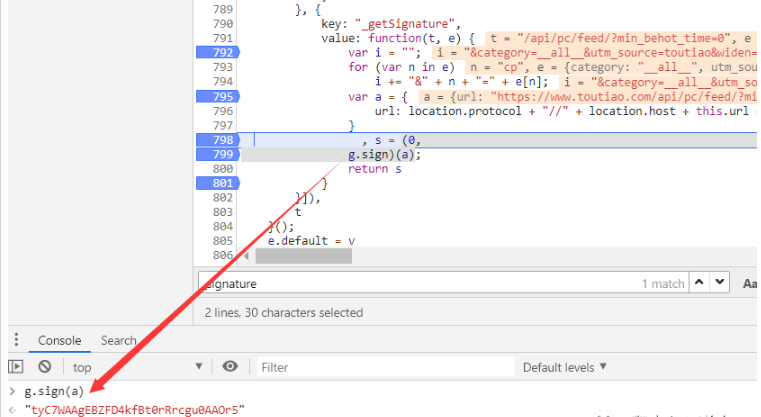

然后就發現,搜索,as和cp,,變量名太多了,如麻,那我們直接搜_signature這個參數,找到這個參數后,在當前js文件里面搜索,as和,cp,就會發現這兩個參數,開始進行調試,as,和cp,都在e參數里面,那我們接著調試e參數

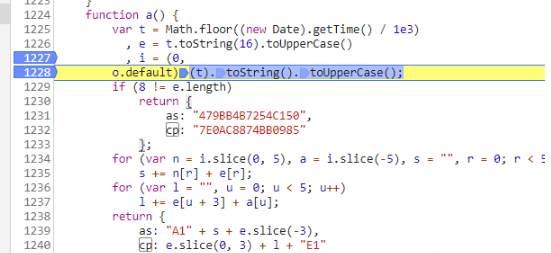

調試進入m.default函數中,發現a函數返回的as和cp值,如下圖

此處注意,i函數是md5加密,,可通過python進行改造,如需jsmd5加密,需要拷貝md5.js進行調試,當前js里面有md5的寫法,可以復制進行調試。

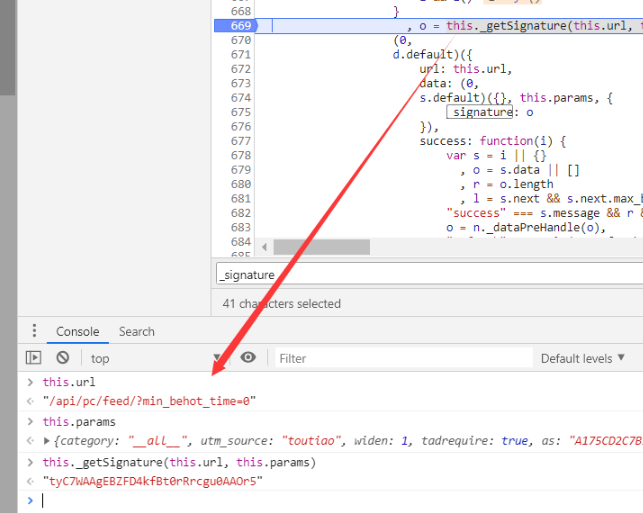

接著我們回到_signature這個參數的解密過程當中,這個參數作用不到,沒有這個參數也可以獲取到數據,這里說一下思路。url是固定的參數,params這個就是我們破解的as,cp。里面參加了一些其他的參數

進入到這個函數里邊,我們可以看到生成過程。由g.sign函數傳入參數啊來生成參數s,那參數s就是我們的所需要的參數_signature。

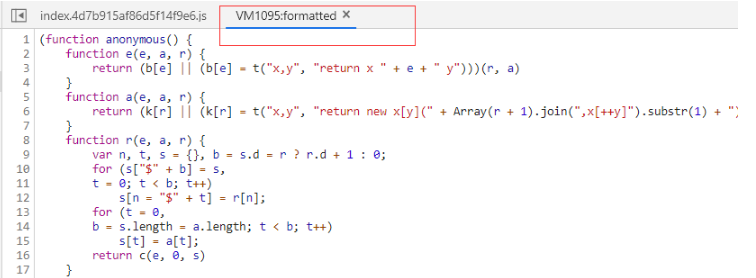

這個可能是個難點,js腳本的名字一直在變化。根絕這個js文件生成_signature參數。

感謝你的閱讀,相信你對“as,cp,signature的生成過程是怎樣的”這一問題有一定的了解,快去動手實踐吧,如果想了解更多相關知識點,可以關注億速云網站!小編會繼續為大家帶來更好的文章!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。