您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇內容介紹了“PBE的加密過程是怎樣的”的有關知識,在實際案例的操作過程中,不少人都會遇到這樣的困境,接下來就讓小編帶領大家學習一下如何處理這些情況吧!希望大家仔細閱讀,能夠學有所成!

基于口令的密碼(PBE)

基于口令的密碼(Password Based Encryption,PBE)是一種基于口令生成密鑰,并使用該密鑰進行加密的方法。其中加密和解密使用的是同一個密鑰。

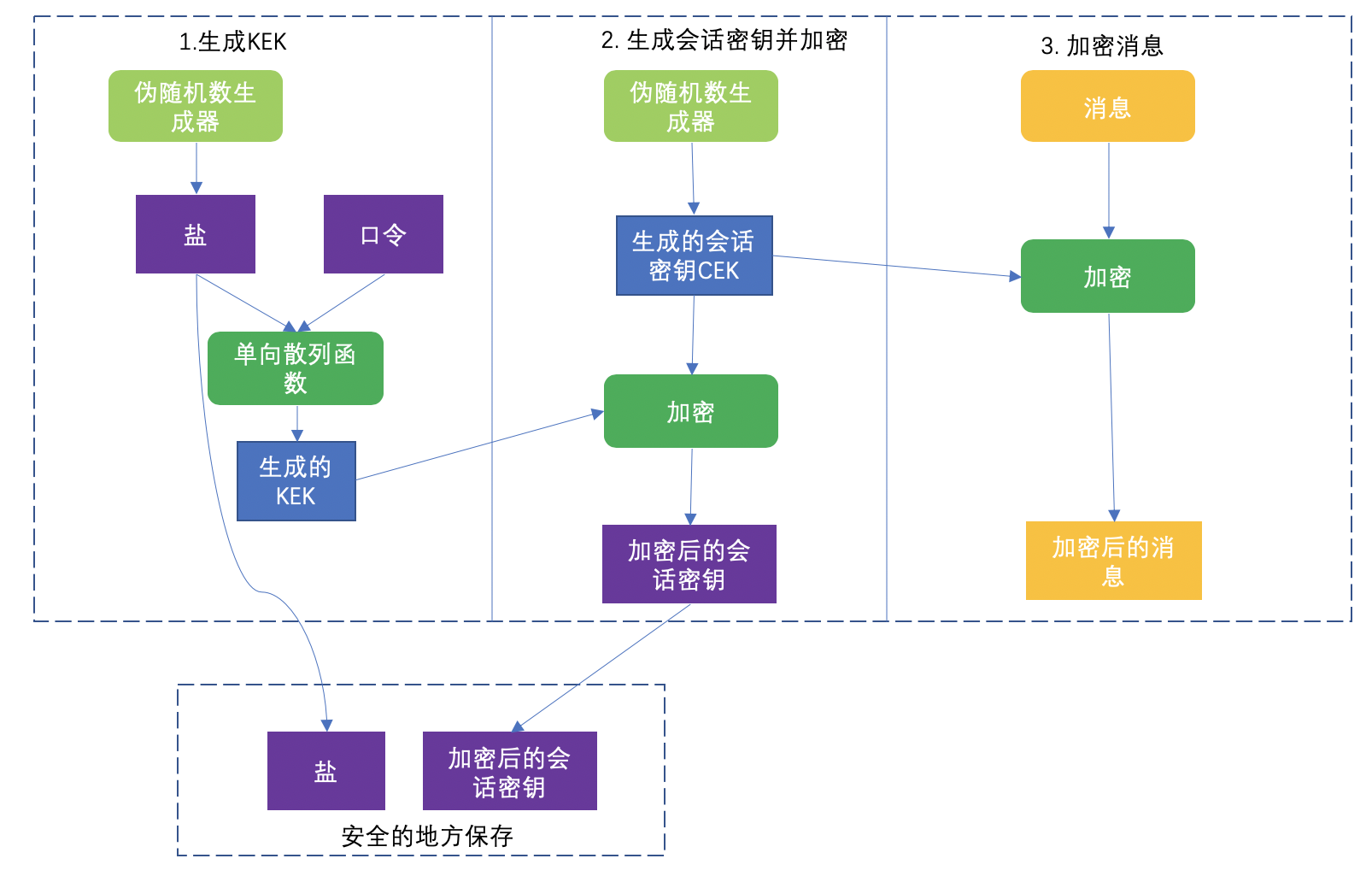

根據用戶自己的口令和salt生成口令密碼,我們先看下加密的過程:

加密的過程可以分為這幾步:

生成KEK密鑰

使用偽隨機數生成器來生成salt

將salt和用戶自己的口令使用單向散列函數算法生成KEK密鑰

生成會話密鑰并加密

使用偽隨機數生成器生成會話密鑰CEK

使用步驟1生成的KEK密鑰對會話密鑰CEK進行加密,得到加密后的會話密鑰

將步驟1生成的salt和步驟2生成的加密后的會話密鑰保存起來,以供后面解密的時候使用。

加密消息

使用步驟2中生成的會話密鑰CEK來對消息進行加密,從而得到加密后的消息。

步驟1生成的KEK并不需要保存,因為它完全可以根據salt來重構。

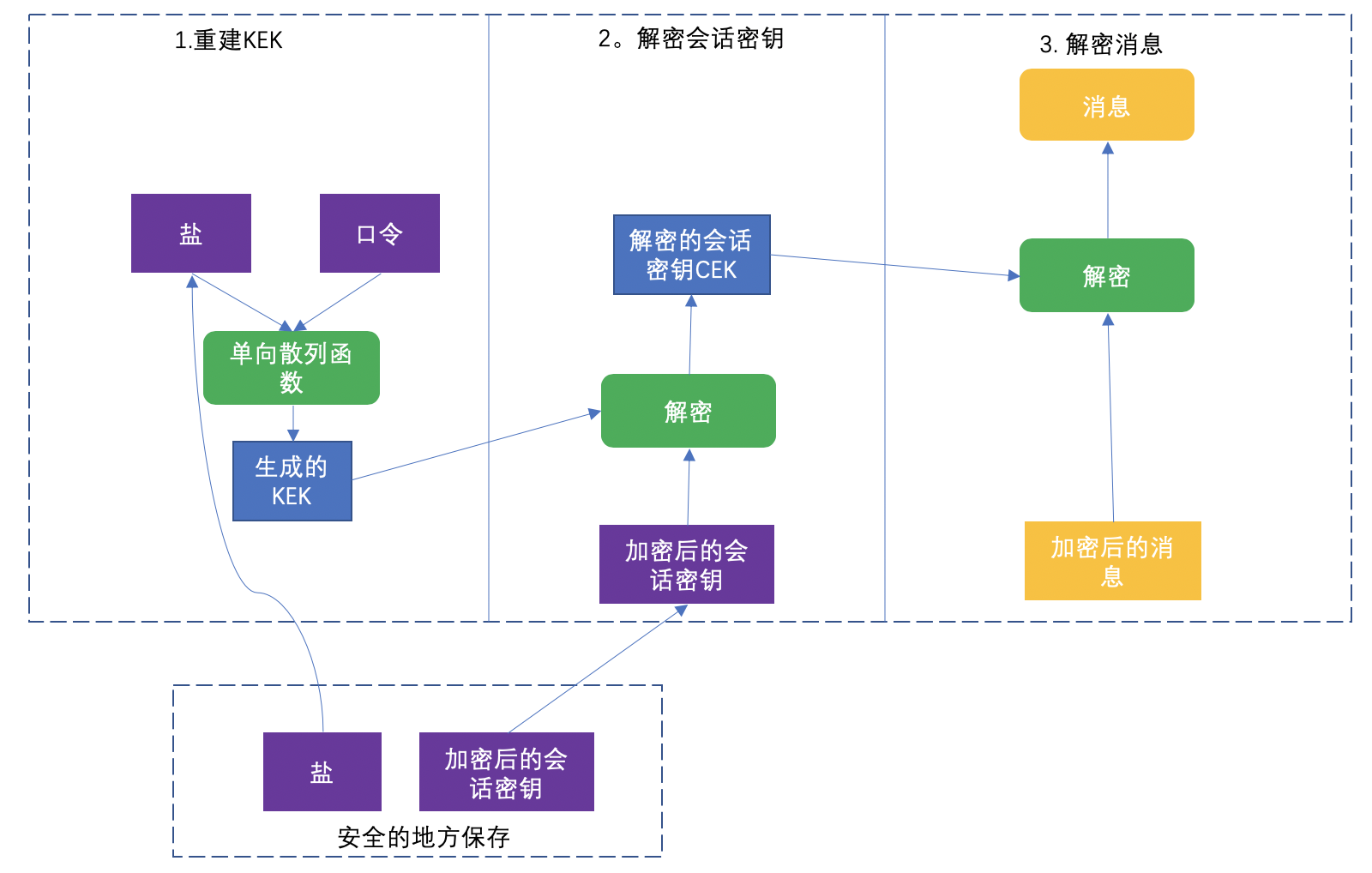

接下來我們再看一下解密的過程:

重建KEK

使用保存的salt和用戶記住的口令,根據單向散列算法重建KEK。

解密會話密鑰

將保持的加密后的會話密鑰使用步驟1生成的KEK解密,得到解密后的會話密鑰

解密消息

使用解密后的會話密鑰對加密過后的消息進行解密,得到最終消息原文。

為什么要使用salt呢?

salt主要是為了防御字典攻擊,因為用戶自己的口令不具備隨機性,很容易被暴力破解。加了salt之后,被暴力破解的難度大大加大。

“PBE的加密過程是怎樣的”的內容就介紹到這里了,感謝大家的閱讀。如果想了解更多行業相關的知識可以關注億速云網站,小編將為大家輸出更多高質量的實用文章!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。