您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

應用場景:SSH日志可視化分析

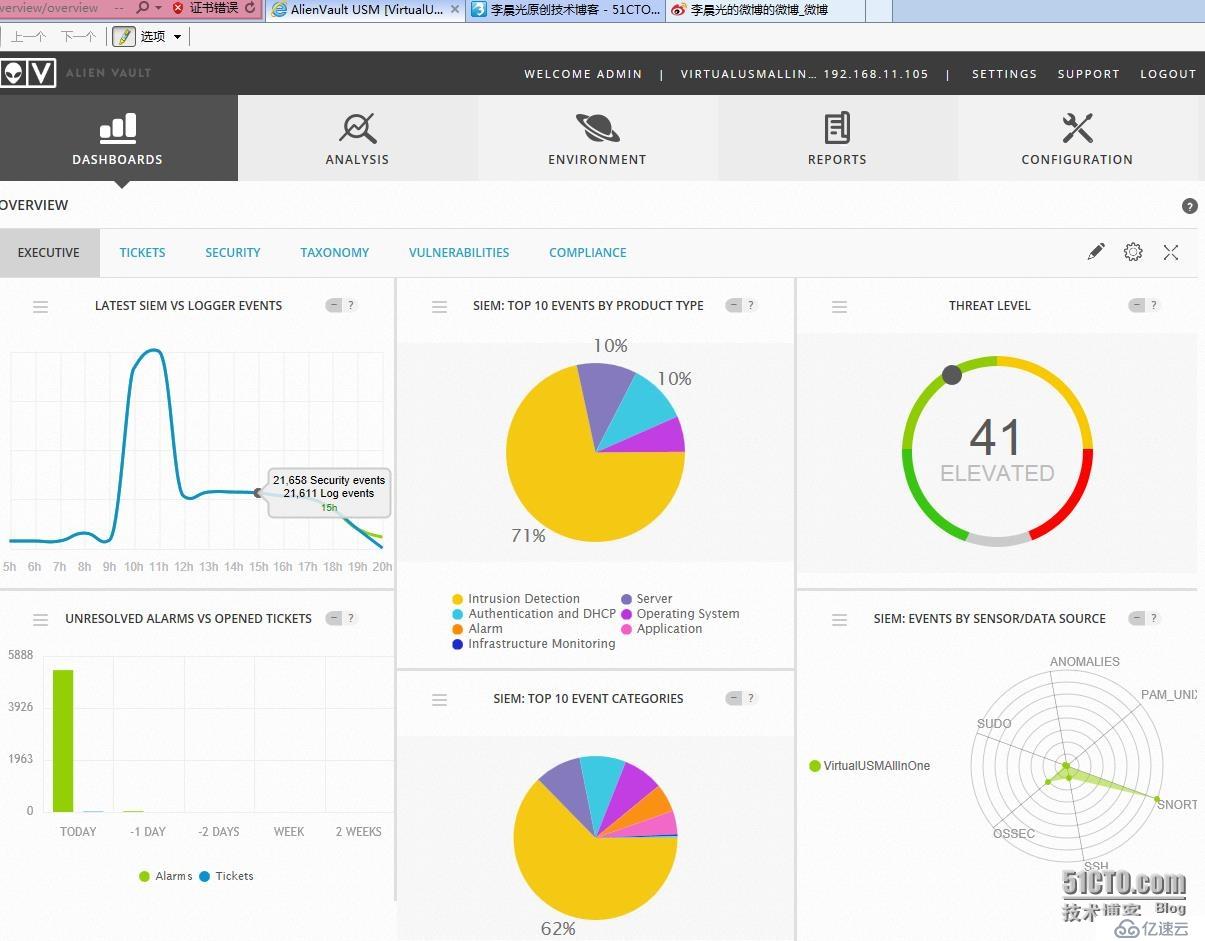

說起日志可視化,聽上去高大上,實現起來不是進過繁瑣配置就是需要寫代碼,這一目標小白的確門檻有些高,其實不然,只要你選對平臺,實現起來很容易。

下面是從若干條SSH日志中隨機抽取的一條,我們能從中發現何種端倪?

Mar 17 01:47:21 10.X.Y.Z sshd[14845]: Failed password for root from 1X.1Y.Z.Z port 59562 ssh3

一般而言我們從上面的日志能了解到時間、IP地址、端口號,進程名等常規信息,再也看不出更深入的東西,如果是成千上萬條類似這種信息,我們需要花費多長時間來分析?結論是否客觀?我想每個人心中都會有答案。下面帶著疑問我們先看看OSSIM的分析結果:

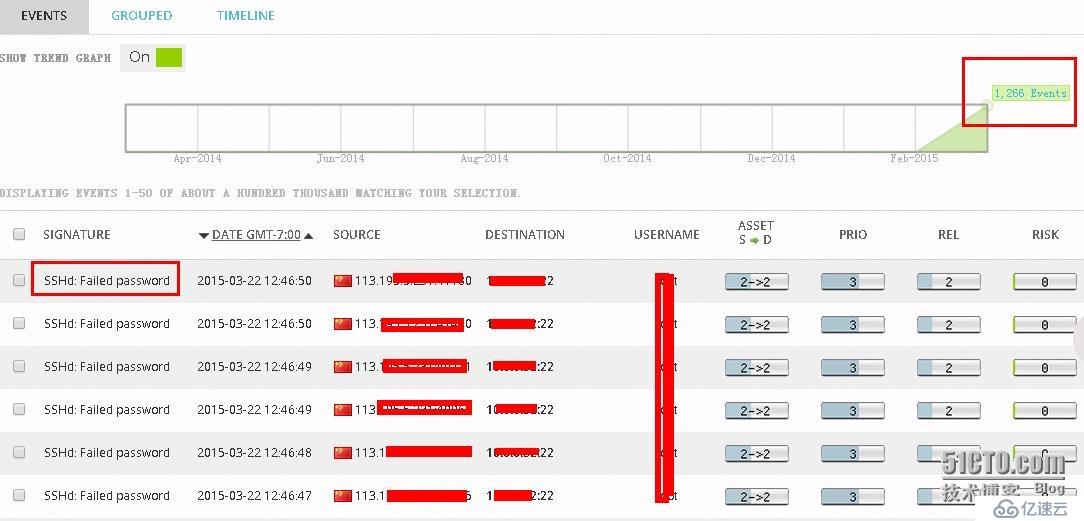

特征:口令驗證失敗

時間:間隔非常密集,到底密集到什么程度?接下來我們用SIEM控制臺下的timeline功能進行量化。

源地址、目的地址、源端口、目的端口 用戶名、風險值等等。

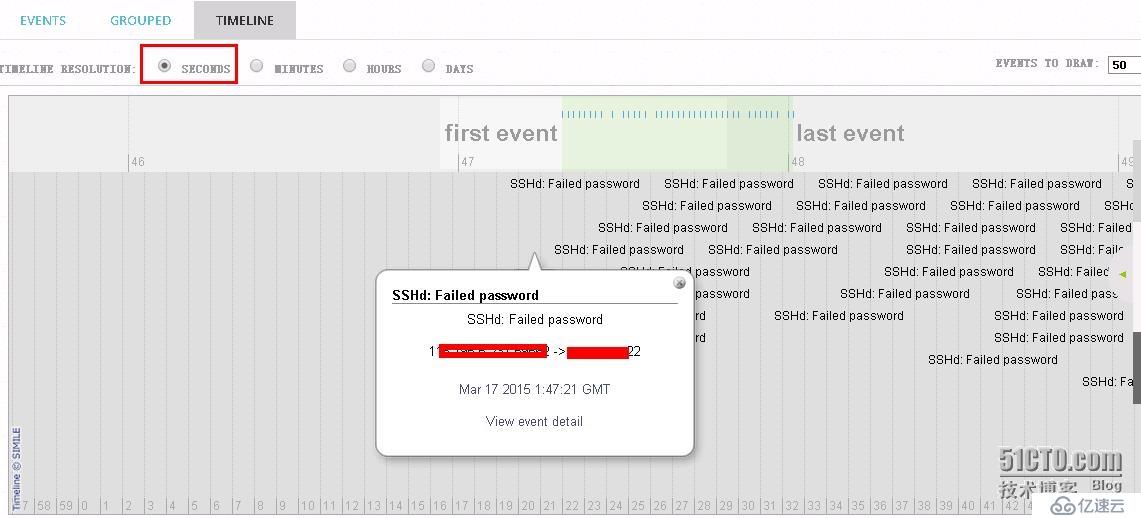

下面的時間線分析,將直觀的看出每秒***的次數。

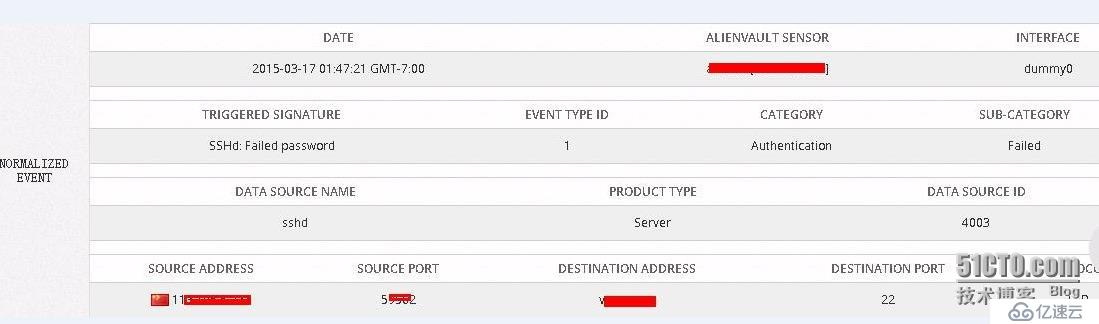

好了,我們再去仔細觀察經過歸一化處理后的SSH暴力破解的安全事件內容。

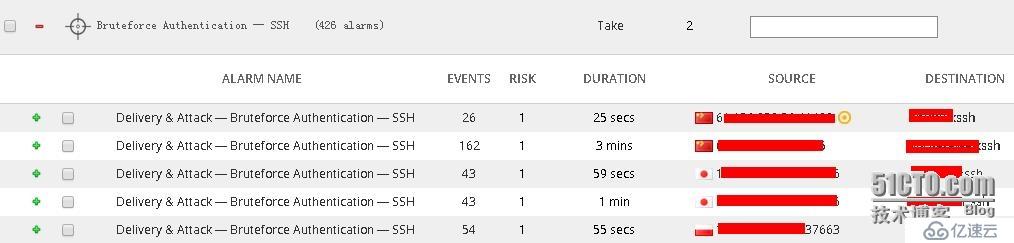

這里直觀的告訴我們***類型,次數持續時間,IP地址所屬國家,甚至可以在谷歌地圖上精確定位IP

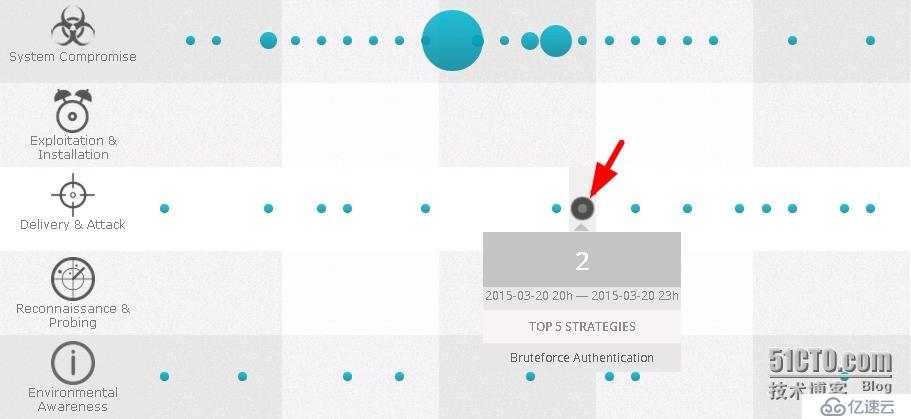

接下來我們在啟動全局報警圖上找到這類SSH暴力破解報警信息。

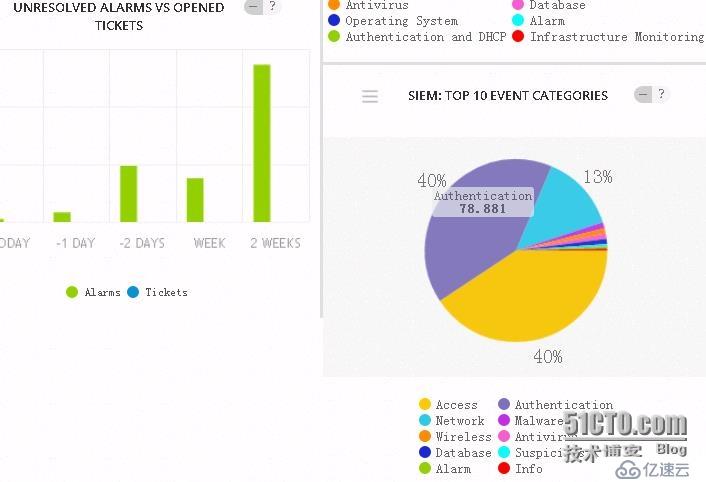

還可在儀表盤上,輕松的展示出這類報警所占比例,便于安全人員更深入分析這次安全事件發生發展及一些因果關系。

好了,僅一條SSH口令認證失敗的日志信息牽扯出如此多的內容,下面還有更多的日志等著我們分析... ...例如可視化網絡風險分析,可視化***事件分析等...

參考資料:

經典OSSIM教程 《開源安全運維平臺OSSIM最佳實踐》

OSSIM多媒體教程:http://edu.51cto.com/course/course_id-1186.html

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。