您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要為大家分析了iOS第三方解壓縮庫 0-Day預警的示例分析的相關知識點,內容詳細易懂,操作細節合理,具有一定參考價值。如果感興趣的話,不妨跟著跟隨小編一起來看看,下面跟著小編一起深入學習“iOS第三方解壓縮庫 0-Day預警的示例分析”的知識吧。

2018年5 月 15 日傍晚盤古團隊披露了 ZipperDown 漏洞[1],其中涉及到的主要的第三方解壓縮庫為 ZipArchive[2]。我們團隊主要負責公司內 iOS App 的安全,因此為了更快的推進漏洞修復,我們連夜為這個漏洞編寫了補丁,并在 16 日上午向官方的代碼庫提交了 Pull Request[3]。這個補丁主要處理了 Zip 包中的相對路徑及軟鏈接問題。由于時間緊,該補丁并沒有考慮接口兼容性問題,但是作為修復漏洞的參考,已經包含了足夠的信息。

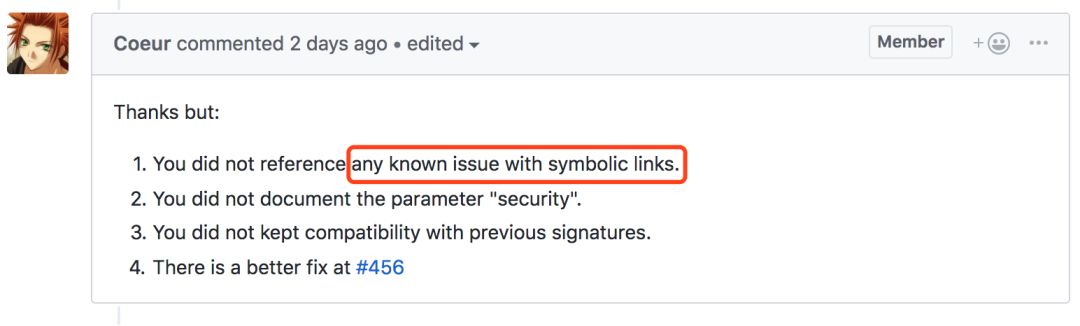

收到了 Pull Request 關閉的郵件通知[4]:

其中一條描述大意為:沒有什么證據說明 Zip 中的符號鏈接會引起安全問題。于是我們構造了新的 PoC[5] 來說明:存在于 ZipArchive 庫中的,由于沒有安全的處理軟鏈接而造成的路徑穿越漏洞。

ZipArchive 庫沒有安全的處理 Zip 包中的軟鏈接,存在路徑穿越漏洞。

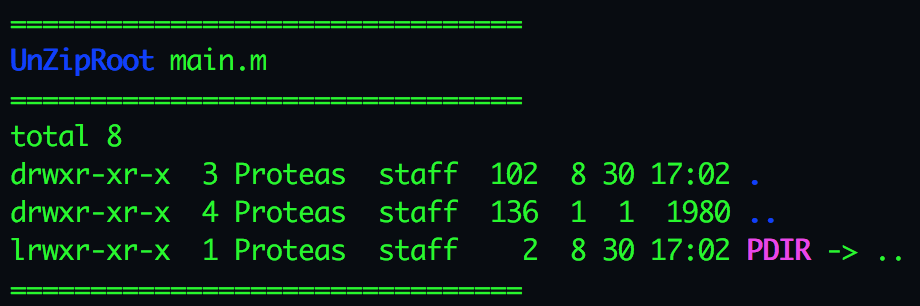

Zip 包的構造方法:

首先,向 Zip 文件中添加一個軟鏈接 PDIR,指向 ../。

然后,向 Zip 中添加文件,文件名為:PDIR/XXX。

這樣在解壓縮時 XXX 文件會被解壓到 PDIR 指向的目錄,通過組合 PDIR 可以實現任意級別的穿越。

PoC 地址: https://github.com/Proteas/ZipArchive-Dir-Traversal-PoC

運行 PoC 后的效果如下:

像 ZipperDown 一樣,路徑穿越本身只會造成文件覆蓋,但是結合 App 中的其他缺陷可能造成遠程任意代碼執行。

關于“iOS第三方解壓縮庫 0-Day預警的示例分析”就介紹到這了,更多相關內容可以搜索億速云以前的文章,希望能夠幫助大家答疑解惑,請多多支持億速云網站!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。