您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

針對MySQL數據庫的勒索病毒預警是怎樣的,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

近期,深信服安全團隊追蹤到國內出現了針對MySQL數據庫的勒索攻擊行為,截至目前已監測到的攻擊行為主要體現為對數據庫進行篡改與竊取。在此,深信服安全團隊提醒廣大用戶注意防范(特別是數據庫管理員),保護好核心數據資產,防止中招,目前在國內已有大型企業與普通用戶中招案例。

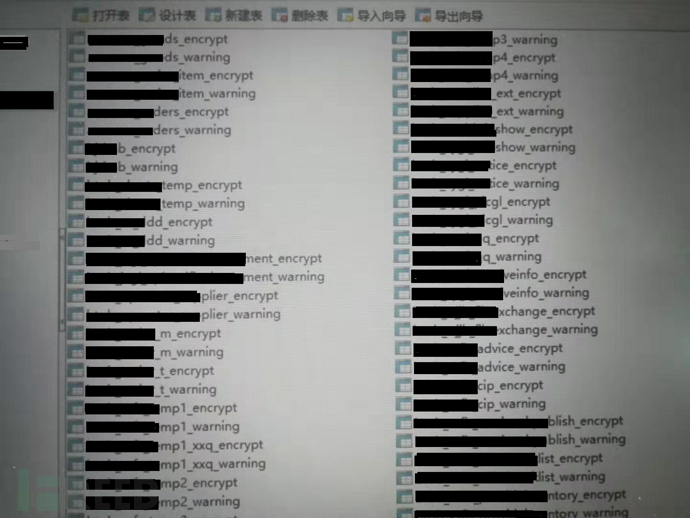

此次勒索攻擊行為,與以往相差較大,表現為不在操作系統層面加密任何文件,而是直接登錄MySQL數據庫,在數據庫應用里面執行加密動作。加密行為主要有,遍歷數據庫所有的表,加密表每一條記錄的所有字段,每張表會被追加_encrypt后綴,并且對應表會創建對應的勒索信息。例如,假設原始表名為xx_yy_zz,則加密后的表名為xx_yy_zz_encrypt,同時會新增對應勒索信息表xx_yy_zz_warning,_encrypt和_warning成對出現。

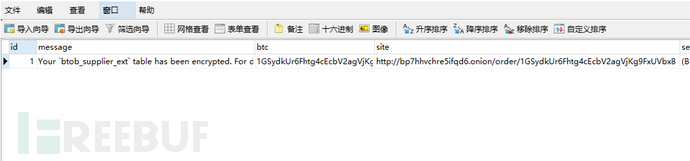

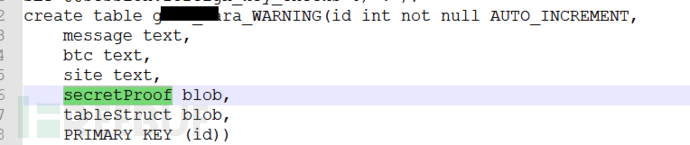

被加密后的表_encrypt為業務數據,而_warning是新增的,深信服安全團隊選取其中一張新增勒索信息,打開發現如下信息:

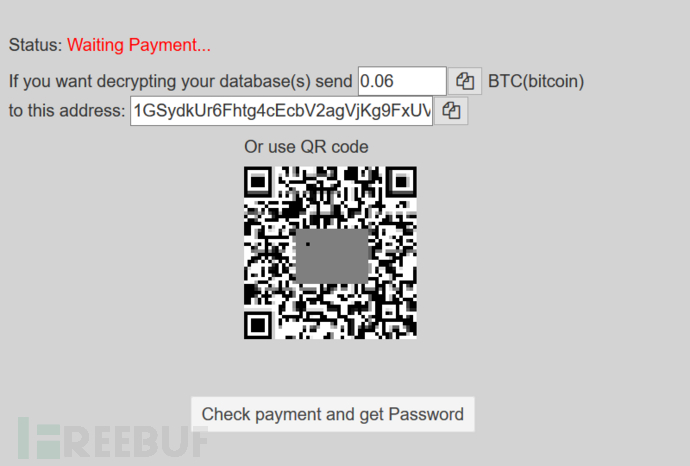

可以看到,在新增表里面,黑客留下了message字段,為勒索信息;btc字段,為黑客比特幣錢包地址;site字段,為黑客預留暗網信息網站,下圖是暗網預留網頁,顯示這是一個提醒中招用戶交贖金的頁面。

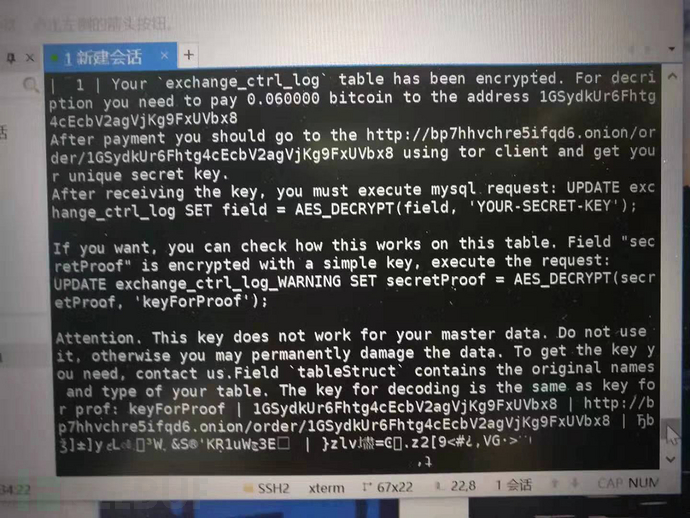

在Linux服務器上進入MySQL應用,讀取到勒索信息如下:

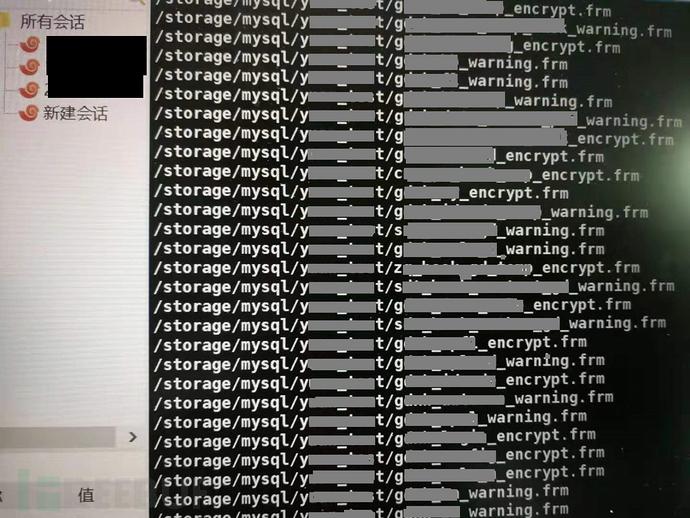

在數據庫存儲目錄中,顯示相關存儲文件確實被加密:

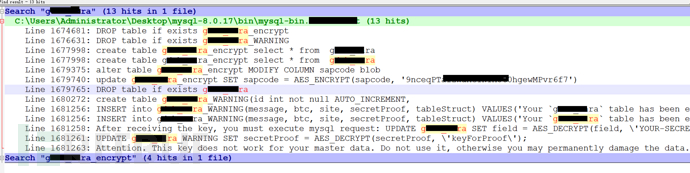

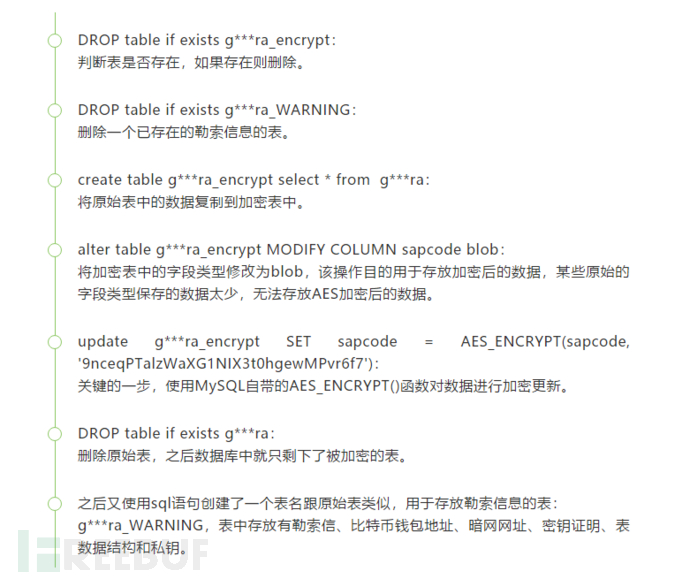

深信服安全專家排查發現,黑客在拿到MySQL賬號密碼之后,登錄了MySQL數據庫,執行了SQL語句,對表進行加密操作。黑客的攻擊手法較為新穎,采用了MySQL自帶的AES加密函數對數據庫中的數據進行加密,加密步驟如下圖所示(這里以原始表g***ra為例):

此次攻擊行為相比其他MySQL攻擊更近泛化,國內除了多家大型企業中招之外,近日也有普通用戶搭建的MySQL數據庫中招。這里再次提醒大家,不論業務規模多大,做好安全防范。

1、在網絡邊界防火墻上全局關閉3306端口或3306端口只對特定IP開放;

2、開啟MySQL登錄審計日志,盡量關閉不用的高危端口;

3、建議MySQL數據庫服務器前置堡壘機,保障安全,且審計和管控登錄行為;

4、每臺服務器設置唯一口令,且復雜度要求采用大小寫字母、數字、特殊符號混合的組合結構,口令位數足夠長(15位、兩種組合以上);

5、截止目前,已感染用戶以暴露在公網MySQL賬號密碼被竊取為主,提醒廣大數據庫管理員,切勿為了運維方便,犧牲數據安全。

已在Linux服務器上和Windows服務器上發現MySQL數據庫被加密的案例,針對Windows用戶,建議使用深信服免費查殺工具。

關于針對MySQL數據庫的勒索病毒預警是怎樣的問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。