您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

1、使用Burpsuit工具進行暴力破解

2、測試環境為OWASP環境中的DVWA模塊

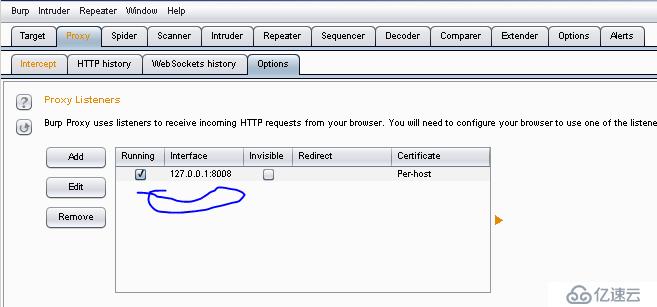

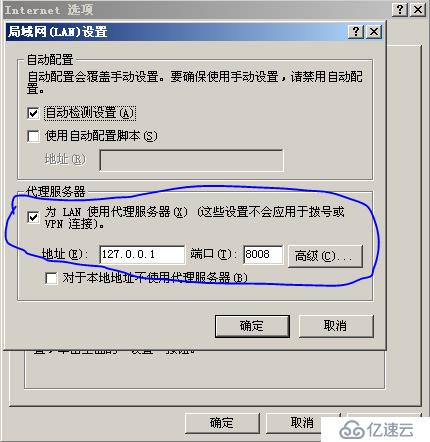

首先運行Burpsuit工具,設置監聽地址和端口,然后在瀏覽器里面設置好代理IP和地址。如下圖:

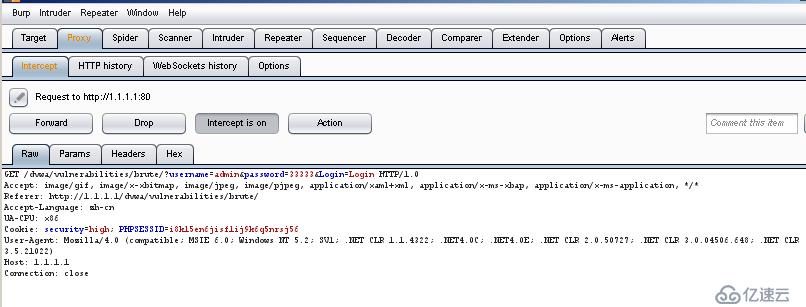

開啟Burpsuit攔截功能,抓取登陸頁面登陸賬號和密碼,這個密碼實際是錯誤的,后面我們需要爆破的就是這個密碼。

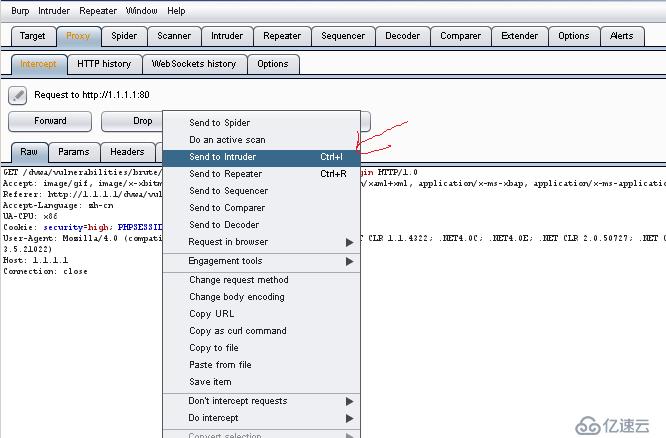

在剛剛攔截到的請求頁面右擊選擇發送到***模塊中去。

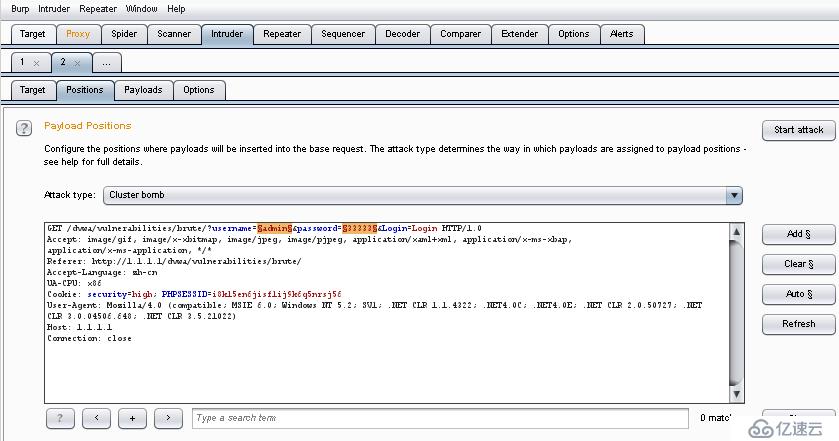

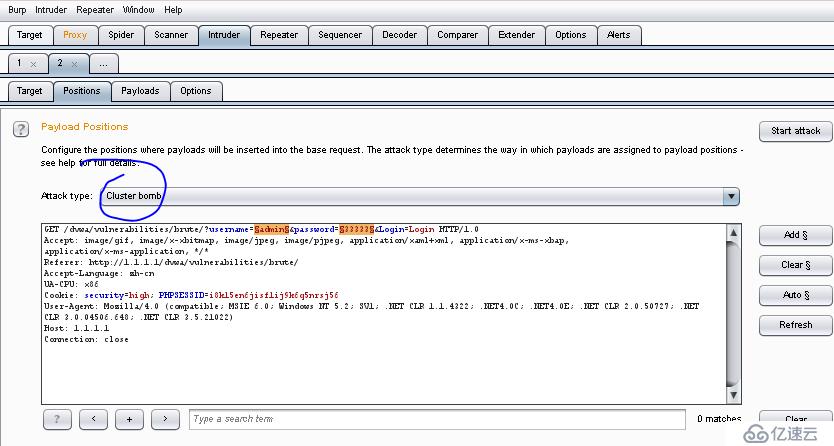

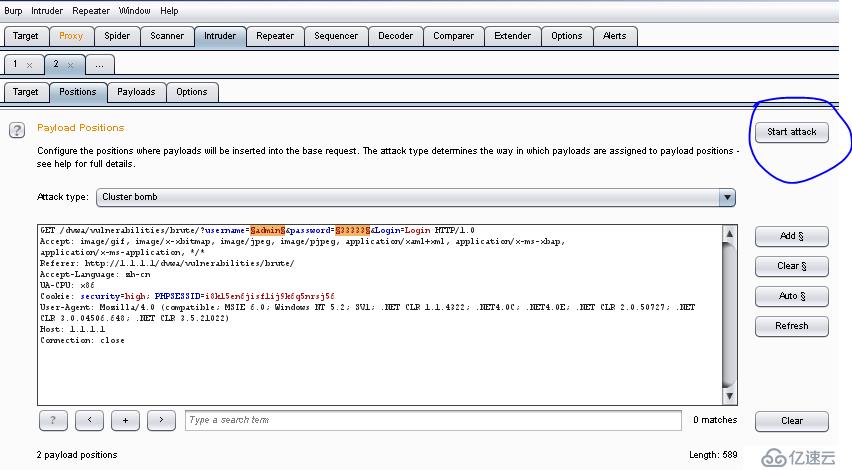

選擇Intruder菜單進入***模塊,點擊“Position”,然后點擊右側的“clear$”把所以參數都清楚掉,選擇username、password字段,然后點擊”Add$”,這表明后面只需要包括這兩個字段,如果要爆破多個字段內容,一樣的操作方法。

選擇***模式,選擇“cluster bomb”。

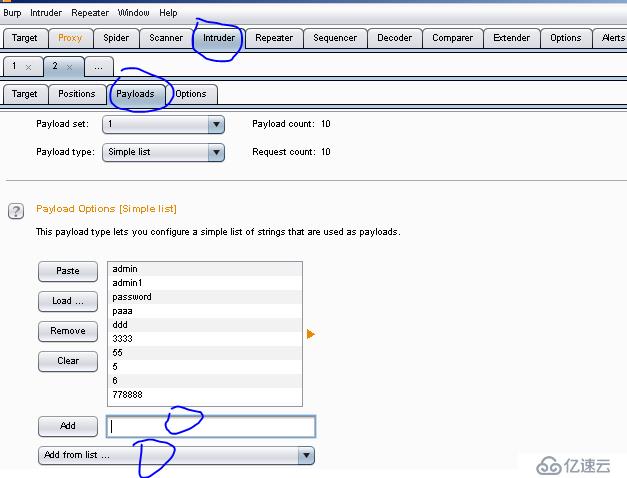

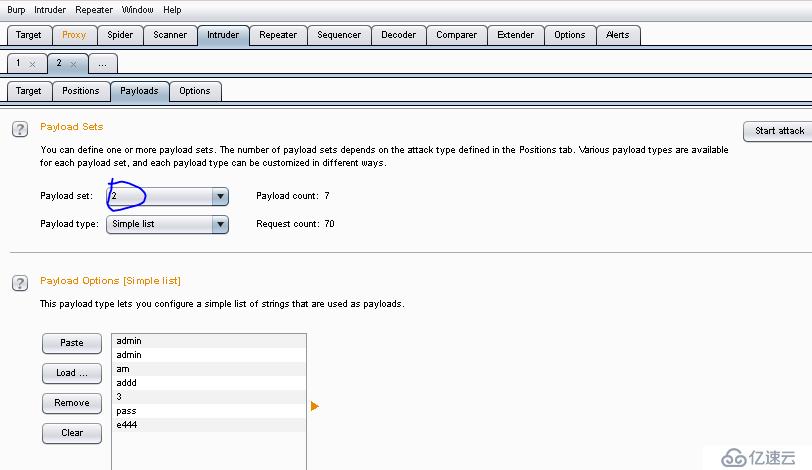

點擊“payloads”菜單進入設置***字典,***字典密碼可以通過一個個的添加密碼,也可以加載密碼字典。Payload set列的1表示是username字段內容,2表示是password字段內容,這個順序是根據前面positions設置的參數的順序決定的。

點擊“start attack”進行***。***后會彈出一個窗口。

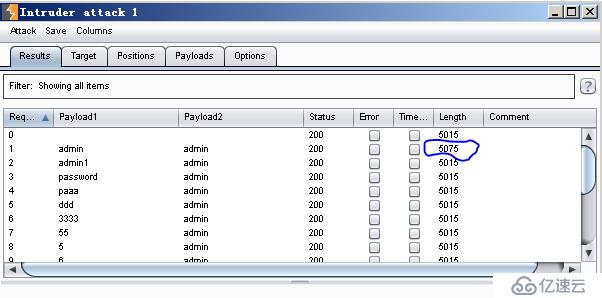

從結果分析出length字段有一行的值跟其他行的值是不一樣的,那么那個不一樣的就是最終的結果,也就是本測試中的5075值的行是正確的密碼,密碼是admin。爆破成功。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。