溫馨提示×

您好,登錄后才能下訂單哦!

點擊 登錄注冊 即表示同意《億速云用戶服務條款》

您好,登錄后才能下訂單哦!

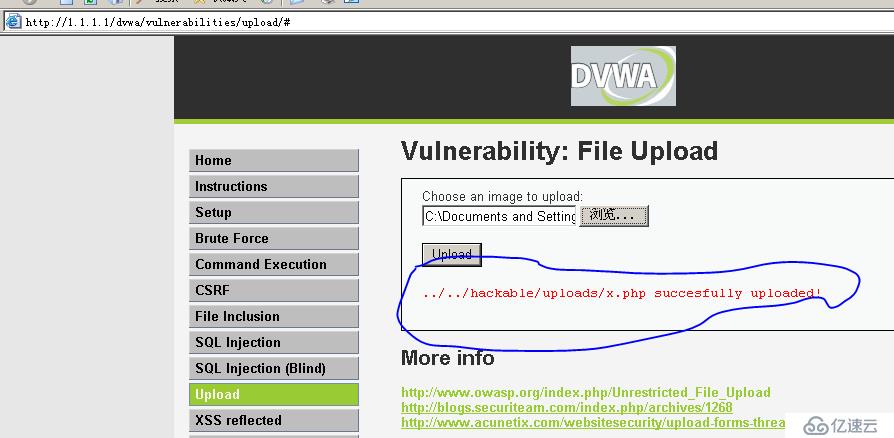

測試環境為OWASP環境中的DVWA模塊

由于文件上傳功能實現代碼沒有嚴格限制用戶上傳的文件后綴以及文件類型,導致允許***者向某個可通過 Web 訪問的目錄上傳任意PHP文件,并能夠將這些文件傳遞給 PHP 解釋器,就可以在遠程服務器上執行任意PHP腳本

上傳一個php***文件,由于網站沒有對上傳文件做過濾,所以導致可以上傳php***成功。

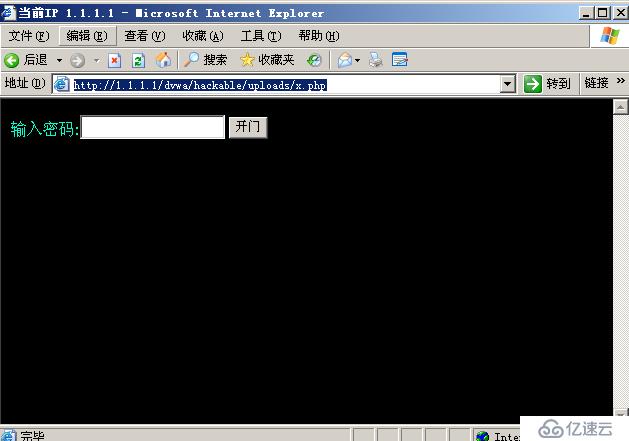

訪問***文件,***文件存放位置為:http://1.1.1.1/dvwa/hackable/uploads/x.php

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。