您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本文主要是講述在主機***中我們經常使用的一條路徑(存活判斷-端口掃描-端口刪選(web端口)-針對性***(web***))進行***,其中主要涉及發現漏洞、利用漏洞、獲取上傳位置等過程中自己的一點經驗技巧。簡單來說,本文主要是對某主機進行***的全過程記錄!如有不合理或錯誤的地方,煩請各位多多指教,謝謝!

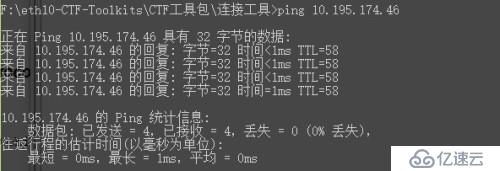

當我們得到一個主機IP時,我們首先對它進行存活判斷,最簡單的就是通過ping命令,但是如果主機是禁ping那么我們可能會判斷失誤,因此我們需要使用nmap來再次進行存活判斷(命令格式為:nmap –sn [ip])。

通過使用ping命令,如圖1所示,我們可以判斷主機是存活的。

圖1 主機存活判斷

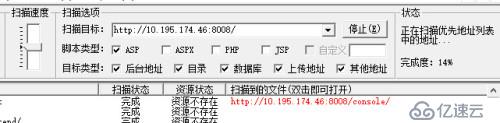

通過主機存活判斷,我們知道主機是存活的,接下來就是對主機進行端口掃描,查看主機開放了哪些端口,端口掃描工具可以使用nmap、御劍等工具進行掃描,而nmap對于掃描全端口來說,我覺得很慢(可能是我的帶寬渣吧),因此我幾乎都是使用御劍進行端口掃描,而御劍對服務的識別卻沒有nmap那么好,看情況選擇。在主機***方面,主要是掃描一些控制類端口或者web類端口,對于控制類端口主要是使用暴力破解工具探測弱口令,運氣好的話可能就能直接獲取服務器的控制權,而我運氣一向不好,所以本文主要是選擇web類端口進行著手***。另外我們可以使用nmap對主機進行漏洞檢查(命令格式:nmap –script=vuln [ip]),但是看運氣好不好,好的話直接掃出一個遠程命令執行的漏洞,然后可以使用但不限于metaspolit進行利用!

如圖2,通過端口掃描我們發現主機開放了如下端口,我一般選擇后面帶->符號的端口,這類端口多數為web類端口(個人經驗,僅供參考),可以得到2個端口,我們隨便選擇一個8008進行***(后來才發現2個端口的漏洞是一樣的)。

圖2 端口掃描

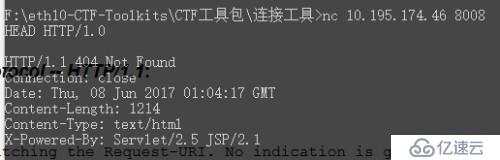

獲取服務器基本信息的方法很多,本次將使用nc進行獲取服務器基本信息,使用方法為:nc [ip] [port] ,然后輸入 HEAD HTTP/1.0 ,按enter將回顯服務器基本信息,如果沒有回顯,可以將1.0改為1.1試試,如圖3所示,網站使用jsp腳本,另外還有servlet可知該網站主要是java開發。(以后再遇到這種情況先使用反序列化工具驗證下)

圖3 獲取服務器基本信息

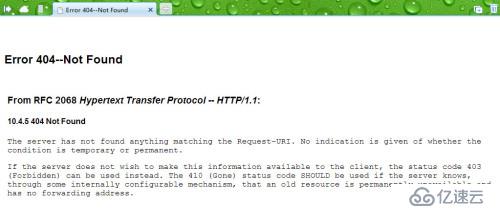

雖然通過訪問可知,http響應碼為404,但是依舊可以進行掃描,看能不能發現目錄等相關信息。

圖4 http響應碼404

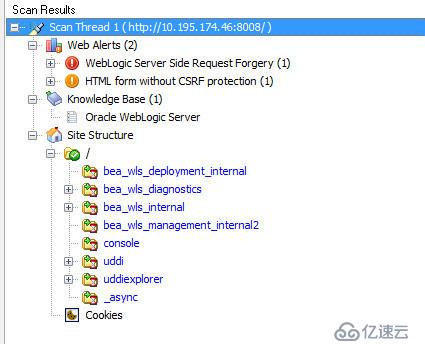

wvs是一個自動化的web應用程序安全測試工具,它可以掃描可以通過web瀏覽器和遵循http或https規則的web站點和應用程序。通過wvs可以掃描SQL注入、XSS、目錄檢測、版本檢測、源代碼泄露等諸多漏洞。

通過wvs掃描,如圖5可知該站點是oracleweblogic server,且存在weblogic ***f漏洞,由于本人實在是一個菜鳥,對***f漏洞利用只能探測內網端口,無法反彈shell,路過的大神求指點,如何利用weblogic ***f進行反彈shell,小的在此先謝過了。因此發現既然是weblogic,還是java開發的(上面初步判斷的),那就用java反序列化工具看看有沒有這個漏洞。

圖5 wvs掃描結果

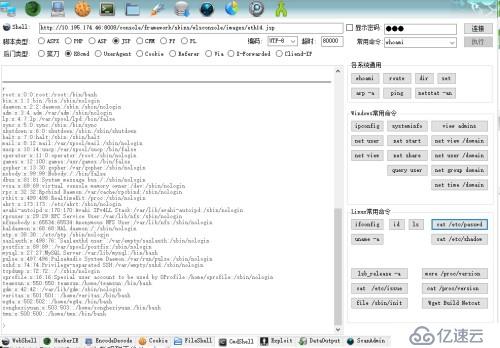

通過java反序列化漏洞利用工具驗證,如圖6可知,該漏洞是存在的,并且知道了當前用戶及用戶的當前目錄等信息。

圖6 驗證漏洞存在

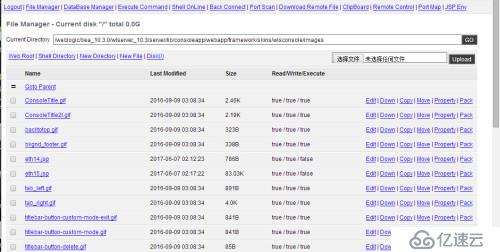

漏洞是存在的,并且可以利用,通過該漏洞,我們可以執行命令、文件管理、webshell上傳,我們就選擇webshell上傳吧(增加工作量呀),但是上傳我們需要一個我們能進行web訪問的路徑,如圖7,但是路徑在哪找呢?

圖7 上傳需要物理路徑

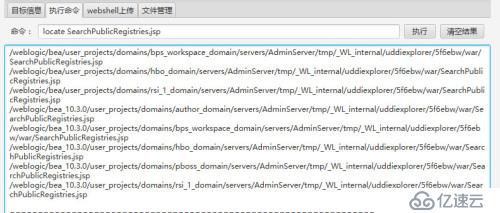

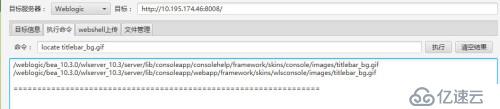

通過wvs,我們可以獲取到相關路徑,如圖8,但是我們需要絕對路徑,我們選擇了其中一個使用locate進行查找,發現太多了,根本不好判斷是哪一個,如圖9所示。

圖8 掃描發現的目錄

圖9 無法判斷具體目錄

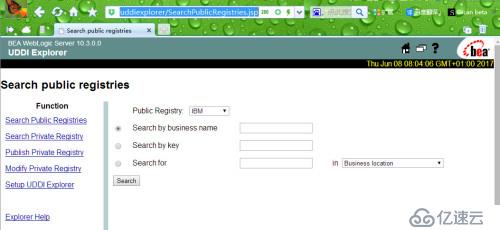

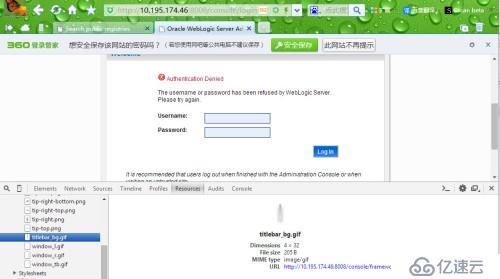

這樣就結束了嗎?當然沒有,在上次的文章中我說過,我們可以通過查看頁面中的圖片屬性,然后來進行web路徑的尋找。通過F12源碼審查,我們可以獲取到相關圖片的路徑,如圖10,圖11所示,此處選擇圖11的圖片路徑(因為我最先掃描目錄掃出來的只有console,如圖12)。

圖10 web路徑1

圖11 web路徑2

圖12 目錄掃描

通過獲取到的圖片名稱及對應的目錄,我們使用locate[圖片名]進行查看,如圖13,對比發現即可獲取到絕對路徑(圖中第二條)。

圖13 獲取絕對路徑

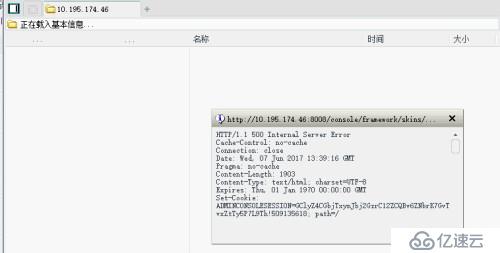

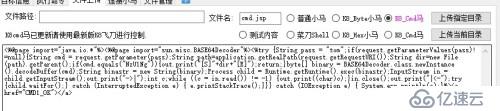

通過獲取到的絕對路徑及web路徑,我們即可上傳webshell,先上傳一個小馬試試(忘記截圖了,參考下面的上傳大馬),但是我們連接不上,免殺的小馬也試過了,就是不行,如圖14,服務器500錯誤。不是k8上面有現成的k200pxd馬嗎,如圖15,上傳試試發現成功了,如圖16,k200pxd馬連接成功!但是操作很不方便,可能一時腦殼宕了,小馬不行干嘛不上傳大馬,為啥總想中國菜刀呢(太愛國了),真是丟了西瓜撿了芝麻。

圖14 小馬連接失敗

圖15 k200pxd馬代碼獲取

圖16 k200pxd馬連接成功

通過獲取的物理路徑及web路徑,重新嘗試上傳大馬,如圖17所示,上傳成功,最后訪問大馬成功,如圖18所示。

圖17 上傳大馬成功

圖18 連接大馬成功

在本次***中,主要是對weblogic反序列化漏洞進行利用獲取webshell,而上傳的webshell要我們能訪問,所以我們就需要獲取web路徑及web路徑對應的物理路徑,獲取web路徑一是可以掃目錄看能不能發現,二可以查看源代碼,看有沒有相關信息,另外還有報錯信息泄露路徑等手段,本文主要是根據頁面中圖片的屬性結合locate命令來尋找對應的關系。

另外在我上傳小馬過程中,總是不成功,雖然小馬上傳成功了(通過ls可以查看對應目錄中的文件),但是訪問不了,總是報500錯誤,菜刀也連接不上,于是想到使用k200pxd馬進行上傳(之前遇到過上傳小馬大馬都不行,就上傳k200pxd馬可以),發現成功了,可能是固定思維,發現小馬不能上傳,一開始就沒想到要上傳大馬,連上k200pxd馬之后,感覺操作很不喜歡,才想到上傳大馬試試,最后上傳大馬成功!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。