您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

本篇文章給大家分享的是有關如何分析web漏洞利用中的弱口令,小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著小編一起來看看吧。

弱口令(weak password) 沒有嚴格和準確的定義,通常認為容易被別人(他們有可能對你很了解)猜測到或被破解工具破解的口令均為弱口令。弱口令指的是僅包含簡單數字和字母的口令,例如“123”、“abc”等,因為這樣的口令很容易被別人破解,從而使用戶的計算機面臨風險,因此不推薦用戶使用。

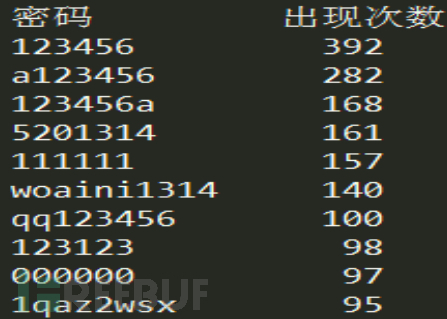

近些年來有關信息泄露的事件層出不窮,其中有相當部分是因為弱口令引起的。2015年春運前夕,有網友在“烏云-漏洞報告平臺”發表一篇帖子稱,大量12306用戶數據在互聯網傳播售賣,傳聞黑客是通過“撞庫”獲取的12306用戶數據。以下是安全愛好者對12306泄露密碼的統計結果:

弱口令產生的原因在于個人安全意識不夠強,比如為了方便記憶直接將密碼設定為一組簡單數字組合(123456),或者設置為自己的生日及直接采用系統默認密碼等。在當前絕大部分信息系統都以賬戶和密碼鑒權登錄的情況下,通過這些簡單的弱口令,攻擊者可以直接獲取系統控制權限。

系統的弱口令是常見的滲透入口點之一,不論是web還是如VPN、堡壘機、邊界路由器防火墻一類,以及結合特定公司場景、業務場景生成的弱口令的情況。通過登錄用戶上傳webshell 獲取讀取敏感信息、注冊用戶信息甚至獲取到系統shell的情況,可能會造成更大的風險。

有很多人為了方便記憶自己的密碼,經常將個人身份信息嵌入其中。如果是對某用戶有一定的了解,通過收集用戶信息,包括生日,**號,手機號,用戶名,車牌號,網站名稱,地址等(包含中文信息可以使用拼音),可以通過暴力破解的方式嘗試出用戶密碼。而且絕大多數人都會將多個賬戶設定為相同的密碼,即如果你破解了某人的QQ密碼,很可能你也找到了他的論壇、郵箱、微博、游戲賬號密碼……

當針對某個公司&團體生成弱口令字典時,可以在從一些網站收集相關信息

全國社會組織查詢

http://www.chinanpo.gov.cn/search/orgindex.html

天眼查-商業安全工具_企業信息查詢_公司查詢_工商查詢_企業信用信息系統

https://www.tianyancha.com/

工業和信息化部ICP/IP地址/域名信息備案管理系統

http://www.beian.miit.gov.cn/publish/query/indexFirst.action

類似這樣的網站還有很多

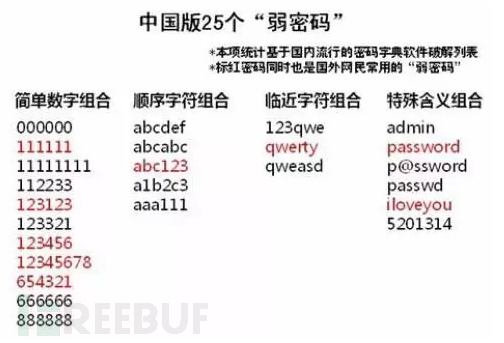

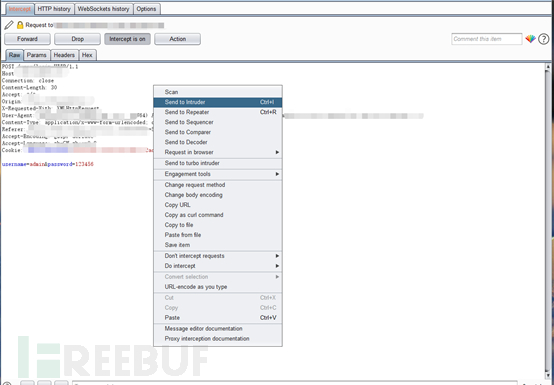

另外現在越來越多的后臺弱口令使用@、*、&以及.等特殊字符作為增強密碼復雜度的手段,雖然增加了爆破成本但是依然有規律可循。比如test@公司名或者當年年份@公司名,可以使用字典生成器來有針對性的生成字典。(白鹿社工字典生成器——https://github.com/HongLuDianXue/BaiLu-SED-Tool)

比如admin@huawei,可以將上述密碼構成分為3項:信息項、符號項、弱字符串項。

其中,信息項為和目標有關的信息,如:Admin、Huawei等;符號項為:密碼組合中會用到的符號,如:空格、@、_、!、#、$等;弱字符項為:密碼組合中常用到的“弱口令”字符串,如:123、001、abc、2012等。“A項”輸入框:初始內容為空,需自行輸入前面所提到的社工弱口令的“信息項”;此外該工具還有“結果去重”選擇框:勾選此項將會對最終生成的字典文件執行去除重復行操作。

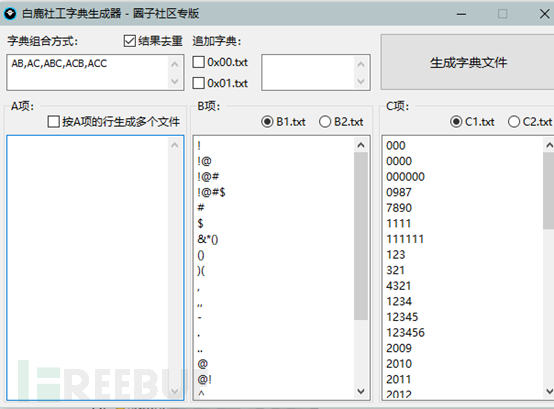

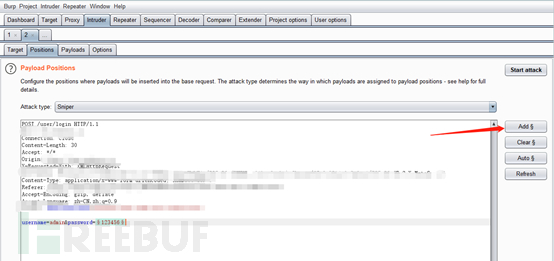

先使用代理模式抓包,然后右鍵選擇Send to Intruder

在Intruder模式中設置密碼變量(假定已知管理員賬戶為admin,同時也可鎖定密碼爆破用戶名,或者同時跑用戶名&密碼字典)

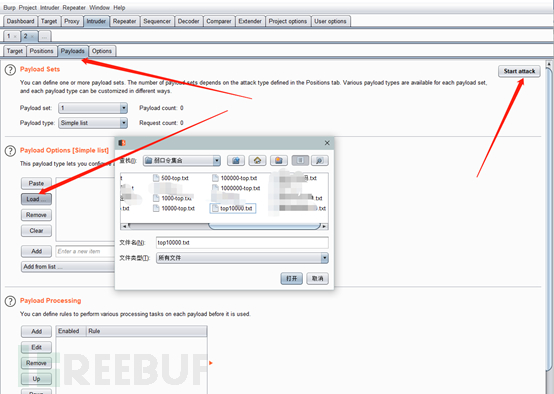

在payloads選項卡中選擇load選擇密碼路徑,加載密碼字典。然后點擊右上角的start attack開始嘗試爆破admin賬戶密碼

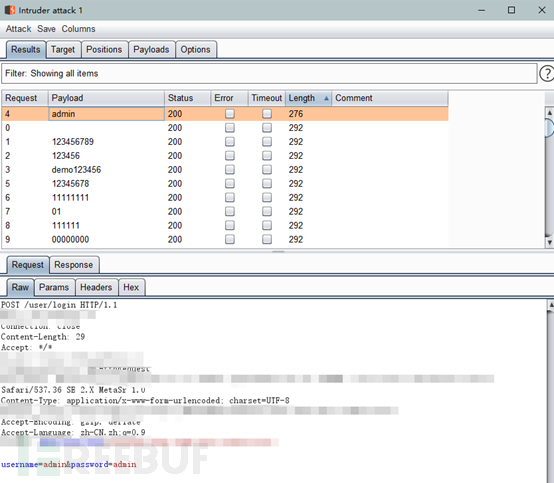

在payloads選項卡中選擇load選擇密碼路徑,加載密碼字典。然后點擊右上角的start attack開始嘗試爆破admin賬戶密碼 根據返回包長度的不同,發現admin賬戶的弱口令密碼為admin

根據返回包長度的不同,發現admin賬戶的弱口令密碼為admin

此外還有爆破SSH,FTP等弱口令的工具,使用方法大同小異,前段時間寫過一篇爆破SSH的文章,感興趣的可以看一下。

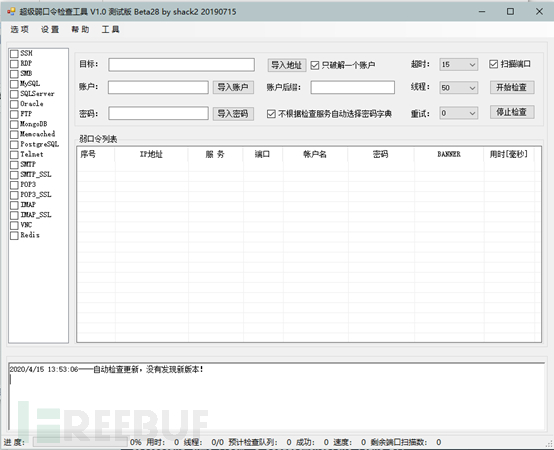

2、 超級弱口令檢查工具(https://github.com/shack2/SNETCracker)

這是一款Windows平臺的弱口令審計工具,支持批量多線程檢查,可快速發現弱密碼、弱口令賬號,密碼支持和用戶名結合進行檢查,大大提高成功率,支持自定義服務端口和字典。

首先選擇需要檢查的服務(可多選),然后在目標處輸入檢查的IP、域名或IP范圍,可以是單個IP或IP段,IP范圍格式必須為:192.168.1.1-192.168.200.1、192.168.1.1-192.168.1.200。也可導入地址,導入地址必須是單個IP一行,然后可設置賬戶字典或密碼字典,可以選擇字典文件,也可自己填寫單個賬戶或密碼,其他選項根據需求選擇,點開始即可檢查。

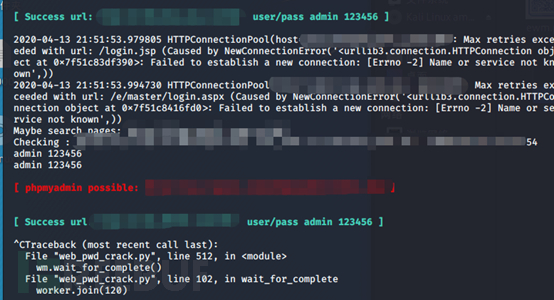

我們團隊大佬開發的web通用弱口令破解腳本,旨在批量檢測那些沒有驗證碼的管理后臺

項目地址 https://github.com/TideSec/web_pwd_common_crack

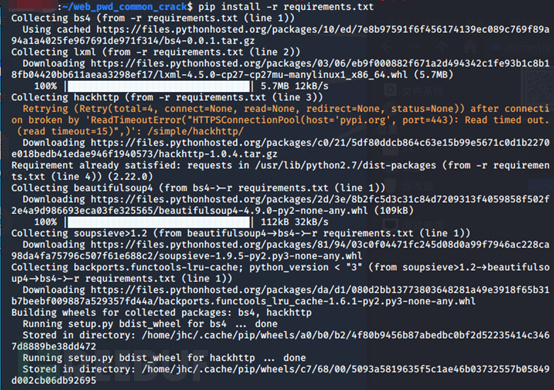

安裝方式

從Github上拖下來

git clone https://github.com/TideSec/web_pwd_common_crack

安裝requirements.txt依賴

pip install -r requirements.txt

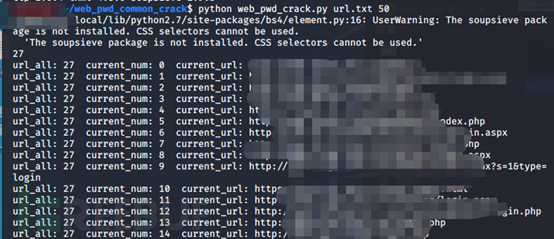

運行腳本即可

python web_pwd_crack.py url.txt 50

url.txt為待檢測URL地址,可以自己寫個腳本批量從搜索引擎獲取,也可以自己用目錄枚舉工具去搜集,50為線程數,默認為50。

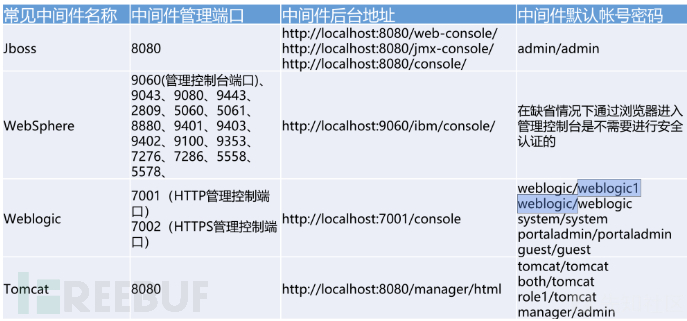

4、 以下為常見不同的后臺類型的弱密碼:

4、 以下為常見不同的后臺類型的弱密碼:

數據庫(phpmyadmin):賬號:root,密碼:root、root123、123456

tomcat:賬號:admin、tomcat、manager,密碼:admin、tomcat、admin123、123456、manager

jboss:賬號:admin、jboss、manager,密碼:admin、jboss、manager、123456

weblogic:賬號:weblogic、admin、manager,密碼:weblogic、admin、manager、123456

5、安全設備弱口令(網上大佬分享的設備弱口令)

天融信防火墻,不需要證書 登錄地址:https://192.168.1.254 用戶名:superman 密碼:talent 技術支持熱線:8008105119

天融信防火墻,不需要證書 登錄地址:https://192.168.1.254:8080 用戶名:superman 密碼:talent!23 遇到設備需要把舊設備配置備份下來,再倒入新設備基于console口登陸,用戶名,密碼跟web界面一致 system config reset 清除配置 save 保存

聯想網御防火墻,需要證書(最好用IE瀏覽器登錄)登錄地址:https://10.1.5.254:8889 用戶名:admin 密碼:leadsec@7766、administrator、bane@7766 技術支持熱線:4008107766 010-56632666

深信服防火墻(注安全設備管理地址不是唯一的) https://10.251.251.251https://10.254.254.254 用戶名:admin 密碼:admin 技術支持熱線:4006306430

啟明星辰 https://10.1.5.254:8889 用戶名:admin 密碼:bane@7766 https://10.50.10.45:8889 用戶名:admin 密碼:admin@123 電腦端IP:10.50.10.44/255.255.255.0 技術支持熱線:4006243900

juniper 登錄地址:https://192.168.1.1 用戶名:netscreen 密碼:netscreen

Cisco 登錄地址:https://192.168.0.1 用戶名:admin 密碼:cisco

Huawei 登錄地址:http://192.168.0.1 用戶名:admin 密碼:Admin@123

H3C 登錄地址:http://192.168.0.1 用戶名:admin 密碼:admin 技術支持熱線:4006306430

綠盟IPS https://192.168.1.101 用戶名: weboper 密碼: weboper 配置重啟生效

網神防火墻GE1口 https://10.50.10.45 用戶名:admin 密碼:firewall 技術支持熱線:4006108220

深信服VPN: 51111端口 delanrecover

華為VPN:賬號:root 密碼:mduadmin

華為防火墻: admin Admin@123 eudemon

eudemon Juniper防火墻: netscreen netscreen

迪普 192.168.0.1 默認的用戶名和密碼(admin/admin_default)

山石 192.168.1.1 默認的管理賬號為hillstone,密碼為hillstone

安恒的明御防火墻 admin/adminadmin

某堡壘機 shterm/shterm

天融信的vpn test/123456

***如何尋找網絡上的這些設備

(1)https://www.shodan.io/

Shodan 是一個搜索引擎,但它與 Google 這種搜索網址的搜索引擎不同,Shodan 是用來搜索網絡空間中在線設備的,你可以通過 Shodan 搜索指定的設備,或者搜索特定類型的設備

例如搜索位于南京的海康威視網絡攝像頭:Hikvision-Webs country:"CN" city:"Nanjing"

根據ip地址訪問后可嘗試弱口令登陸

根據ip地址訪問后可嘗試弱口令登陸

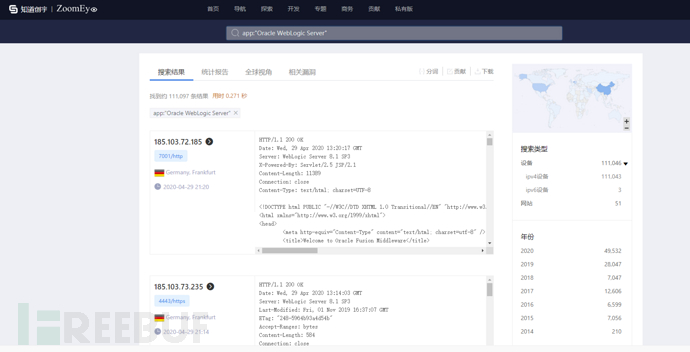

(2)鐘馗之眼

https://www.zoomeye.org/

例如搜索weblogic服務器:app:"Oracle WebLogic Server"

防止弱口令的一些方法:

不使用空口令或系統缺省的口令,因為這些口令很容易被攻擊者進入甚至不需要任何成本,為典型的弱口令。

設置高長度&高復雜度字符口令。

口令不要設置連續的某個字符(例如:AAAAAAAA)或重復某些字符的組合(123123)。

口令使用復雜組合,如大寫字母(A-Z)、小寫字母(a-z)、數字(0-9)和特殊字符。每類字符至少包含一個。

口令中盡量不要包含本人、父母、子女和配偶的姓名和出生日期、紀念日期、登錄名、E-mail地址等等與本人有關的信息,以及字典中的單詞。

口令不應該為用數字或符號代替某些字母的單詞。

定期更換口令。

關于如何防止暴力攻擊的一些方法:

限制驗證次數,或者設置較長的密碼和各種組合,延長暴力破解的時間。

盡可能的使密碼足夠的復雜。

發現同一IP錯誤登錄次數過多時,進行其他驗證或者封鎖IP。

如果錯誤次數超過五次或者十次以上,那么就采用驗證碼登錄,或者使用短信驗證,設置有限的驗證次數。

可以添加延遲來延長暴力破解的時間,這樣可以減緩一些單線程攻擊,但對多線程攻擊則效果不好。

以上就是如何分析web漏洞利用中的弱口令,小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注億速云行業資訊頻道。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。