您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章給大家介紹如何進行SMB遠程代碼執行漏洞CVE-2020-0796安全通告,內容非常詳細,感興趣的小伙伴們可以參考借鑒,希望對大家能有所幫助。

【漏洞名稱】

SMB遠程代碼執行漏洞(CVE-2020-0796),有安全研究者取名“SMBGhost”。

【漏洞描述】

微軟3月11日發布3月例行更新,其中并未公布編號為CVE-2020-0796的高危漏洞資料,但該漏洞卻最為引人注目。次日晚(2020年3月12日)微軟正式發布CVE-2020-0796高危漏洞補丁。

SMB 3.1.1協議中處理壓縮消息時,對其中數據沒有經過安全檢查,直接使用會引發內存破壞漏洞,可能被攻擊者利用遠程執行任意代碼。

攻擊者利用該漏洞無須權限即可實現遠程代碼執行,受黑客攻擊的目標系統只需開機在線即可能被入侵。

該漏洞的后果十分接近永恒之藍系列,都利用Windows SMB漏洞遠程攻擊獲取系統最高權限,WannaCry勒索蠕蟲就是利用永恒之藍系列漏洞攻擊工具制造的大災難。除了直接攻擊SMB服務端造成RCE外,該漏洞得亮點在于對SMB客戶端的攻擊,攻擊者可以構造特定的網頁,壓縮包,共享目錄,OFFICE文檔等多種方式觸發漏洞進行攻擊。

該漏洞并未出現在微軟3月的例行更新列表,有國外安全廠商意外發布了有關該漏洞存在的消息,隨后引發行業關注。

【漏洞版本】

漏洞不影響win7,漏洞影響Windows 10 1903之后的各個32位、64位版Windows,包括家用版、專業版、企業版、教育版。

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows Server, Version 1903 (Server Core installation)

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for x64-based Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows Server, Version 1909 (Server Core installation)

正是目前主流操作系統版本,在個人、企業環境應用廣泛。

【漏洞類型】

遠程代碼執行

【漏洞等級】

高危

【編號】CVE-2020-0796

【漏洞影響】

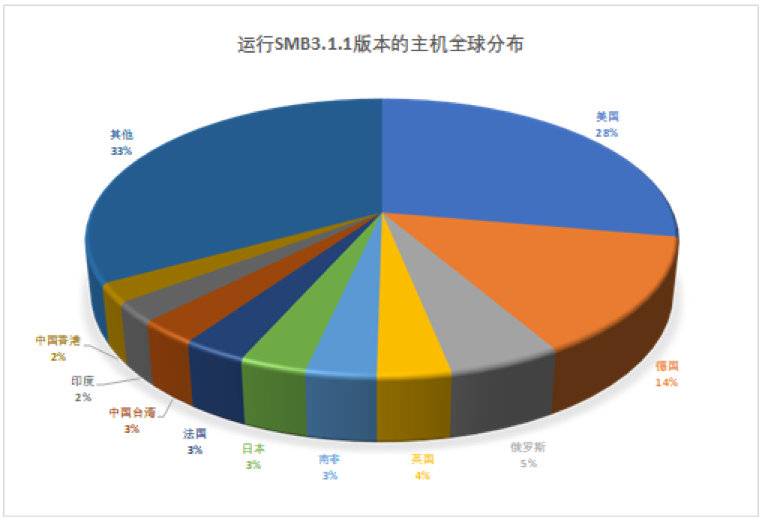

根據T-Sec網絡資產風險監測系統(騰訊御知)提供的數據,目前全球范圍可能存在漏洞的SMB服務總量約10萬臺,直接暴露在公網,可能成為漏洞攻擊的首輪目標。

對于政府機構、企事業單位網絡中采用Windows 10 1903之后的所有終端節點,均為潛在攻擊目標,黑客一旦潛入,可利用針對性的漏洞攻擊工具在內網擴散,綜合風險不亞于永恒之藍,WannaCry勒索蠕蟲就是利用永恒之藍系列漏洞攻擊工具制造的大災難。

【解決方案】

企業用戶:

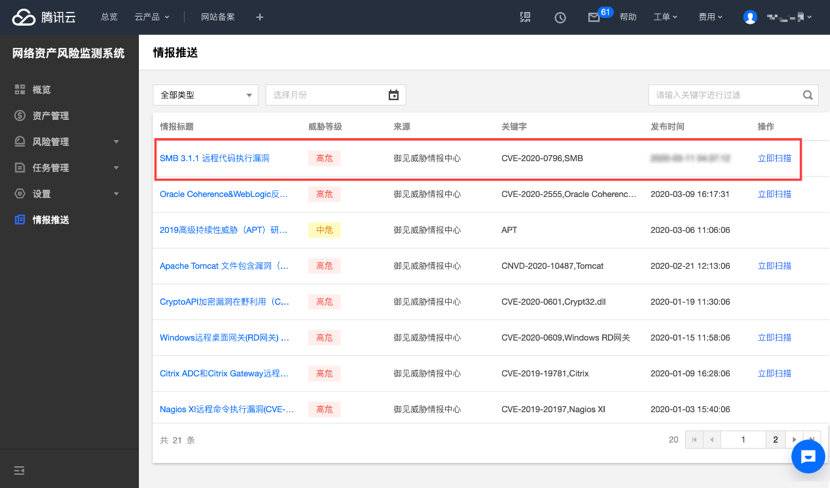

1、推薦企業采用T-Sec 網絡資產風險檢測系統(騰訊御知)全面檢測企業網絡資產是否受安全漏洞影響。

T-Sec 網絡資產風險檢測系統(騰訊御知)是一款自動探測企業網絡資產并識別其風險的產品。可全方位監控企業網站、云主機、小程序等資產存在的風險,包含弱口令檢測、Web 漏洞掃描、違規敏感內容檢測、網站篡改檢測、掛馬挖礦檢測等多類資產風險。

企業用戶可掃描以下二維碼,免費使用T-Sec 網絡資產風險檢測系統(yuzhi.qq.com)。

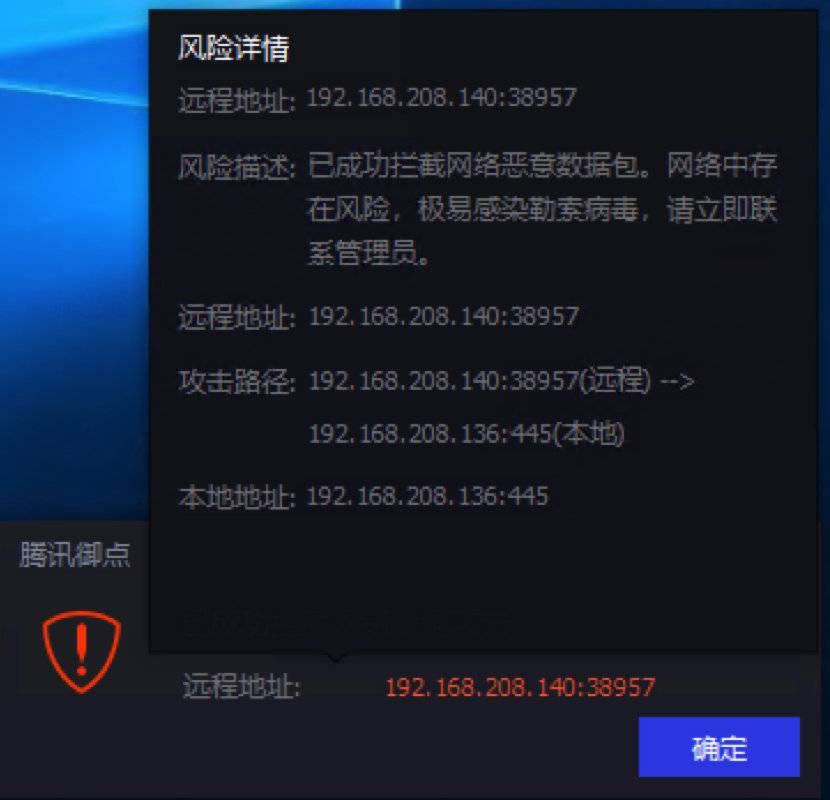

2、T-Sec終端安全管理系統(騰訊御點)已率先升級,可攔截利用該漏洞的攻擊:

企業網管還可采用T-Sec終端安全管理系統(騰訊御點)的全網漏洞掃描修復功能,全網統一掃描、安裝KB4551762補丁。

部署T-Sec終端安全管理系統(騰訊御點)攔截病毒木馬入侵,更多信息可參考鏈接:https://s.tencent.com/product/yd/index.html。

3、 推薦企業用戶部署T-Sec高級威脅檢測系統(騰訊御界)對黑客攻擊行為進行檢測。

T-Sec高級威脅檢測系統(騰訊御界),是基于騰訊安全能力、依托騰訊在云和端的海量數據,研發出的獨特威脅情報和惡意檢測模型系統,該系統可及時有效檢測黑客對企業網絡的各種入侵滲透攻擊風險。參考鏈接:https://cloud.tencent.com/product/nta

4、騰訊安全率先推出SMB遠程代碼執行漏洞掃描工具,管理員使用該工具可遠程檢測全網終端是否存在安全漏洞。

為避免被攻擊者濫用,獲取SMB遠程代碼漏洞掃描工具須申請,申請流程參考:

https://pc1.gtimg.com/softmgr/files/20200796.docx

5、企業用戶也可使用Windows 更新安裝補丁,在Windows設置中,點擊“更新和安全”。

個人用戶

1、個人用戶也可直接運行Windows 更新,完成補丁的安裝。

2、個人用戶也可通過手動修改注冊表,防止被黑客遠程攻擊:

運行regedit.exe,打開注冊表編輯器,在HKLM\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters建立一個名為DisableCompression的DWORD,值為1,禁止SMB的壓縮功能。

關于如何進行SMB遠程代碼執行漏洞CVE-2020-0796安全通告就分享到這里了,希望以上內容可以對大家有一定的幫助,可以學到更多知識。如果覺得文章不錯,可以把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。