您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹了Karkinos是什么,具有一定借鑒價值,感興趣的朋友可以參考下,希望大家閱讀完這篇文章之后大有收獲,下面讓小編帶著大家一起了解一下。

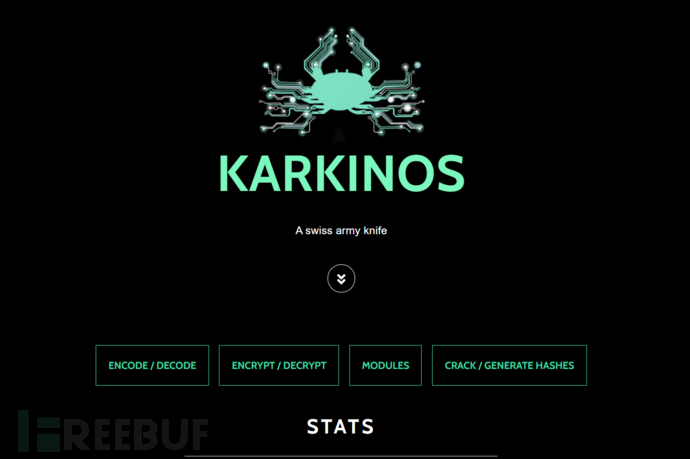

Karkinos是一款針對CTF和滲透測試的瑞士軍dao,支持反向Shell處理、數據編碼/解碼、數據加密/解密以及哈希破解等操作。該工具可以幫助廣大研究人員讓滲透測試或CTF的效率變得更高,此工具應僅用于您有權攻擊的應用程序。任何誤用或損壞均由用戶自行負責。

Karkinos是一個輕量級的網絡安全“瑞士軍dao”,專為滲透測試和CTF設計,當前版本的Karkinos支持以下功能:

編碼/解碼字符

加密/解密文本或文件

反向Shell處理

破解和生成哈希

任何支持托管PHP網站的服務器,已在Apache服務器上進行了測試;

測試環境為PHP v7.4.9;

Python 3(確保Windows下路徑為python,Linux下路徑為python3);

pip3

支持樹莓派;

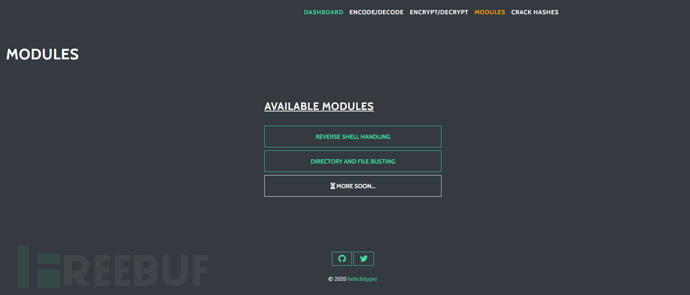

現在所有的功能模塊全部存儲在一個地方,以便更好地組織和訪問:

目錄和文件攻擊演示:

視頻地址:https://www.油管.com/embed/cS9j9FXs6bE?modestbranding=1

首先,運行下列命令下載、安裝和配置Karkinos,并安裝依賴組件:

git clone https://github.com/helich0pper/Karkinos.git cd Karkinos pip3 install -r requirements.txt cd wordlists && tar -xf passlist.zip

如果沒有安裝tar的話,我們也可以使用資源管理器手動解壓文件,只需要確保passlist.txt文件存在wordlists目錄中即可。

接下來,將下列內容添加至php.ini文件中:

extension=php_sqlite3.dll

然后把項目源碼存儲到網站服務器的目錄中進行站點托管,或者在Karkinos目錄中運行下列命令:

php -S 127.0.0.1:8888

注意,千萬不要使用端口5555,因為會跟反向Shell處理服務器起沖突。

注意,千萬不要使用端口5556,因為會跟目錄和文件攻擊服務器起沖突。

首先,運行下列命令下載、安裝和配置Karkinos,并安裝依賴組件:

git clone https://github.com/helich0pper/Karkinos.git cd Karkinos pip3 install -r requirements.txt cd wordlists && tar -xf passlist.zip

如果沒有安裝tar的話,我們也可以使用資源管理器手動解壓文件,只需要確保passlist.txt文件存在wordlists目錄中即可。

接下來,將下列內容添加至php.ini文件中:

extension=php_sqlite3.dll

然后把項目源碼存儲到網站服務器的目錄中進行站點托管,或者在Karkinos目錄中運行下列命令:

php -S 127.0.0.1:8888

注意,千萬不要使用端口5555,因為會跟反向Shell處理服務器起沖突。

工具登錄頁和快速訪問菜單:

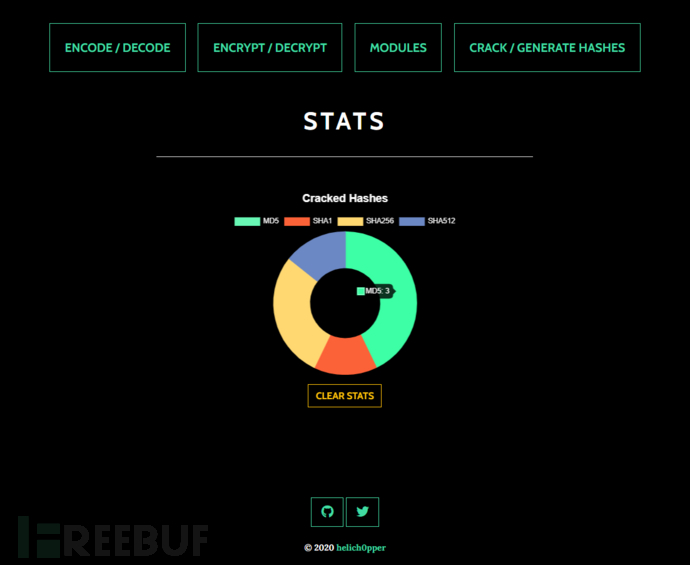

用戶統計信息顯示在這里。目前,記錄的統計數據只是成功破解的哈希和哈希類型總數:

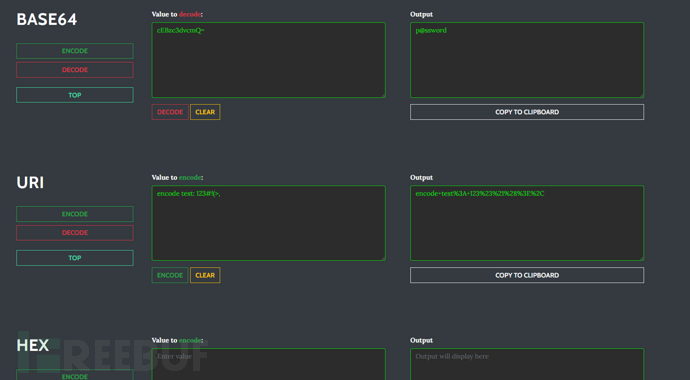

這個頁面允許我們對常見數據格式進行編碼/解碼:

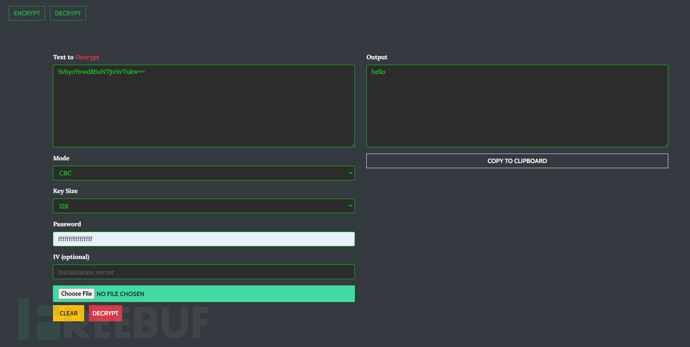

在該工具的幫助下,針對文本和文件的加密解密都變得非常簡單,而且操作全部在本地完成:

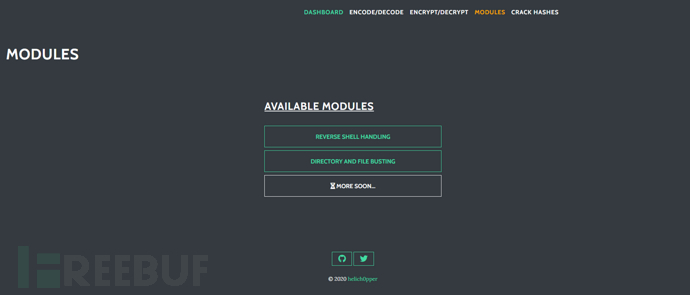

我們可以自行添加各種功能模塊:

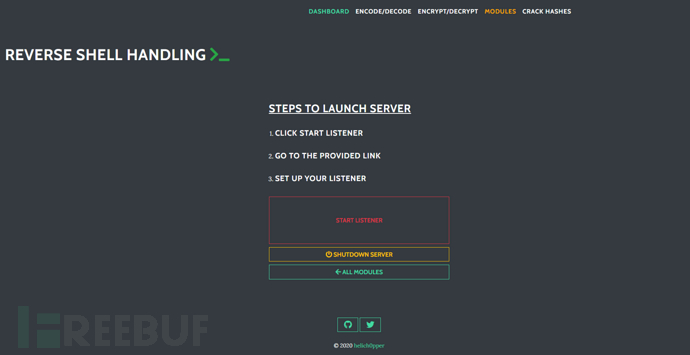

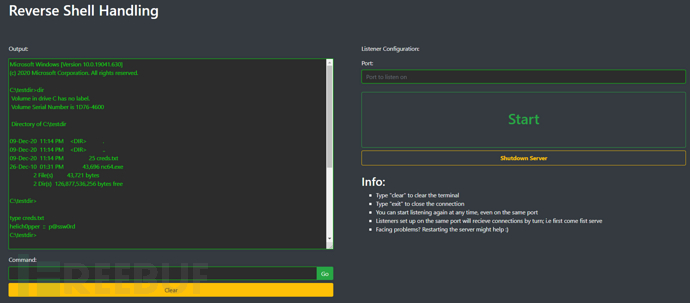

我們可以在一個頁面中捕捉反向Shell并與其進行交互。

創建監聽器實例:

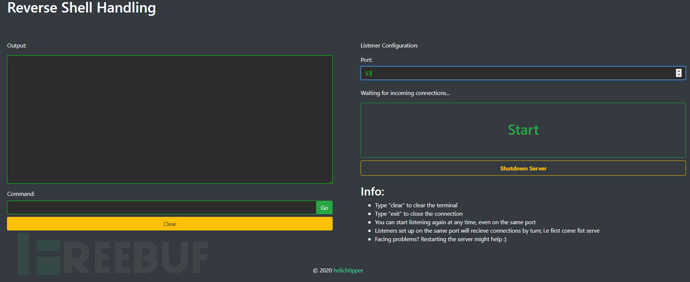

配置監聽器:

開啟監聽器并捕捉反向Shell:

完整的反向Shell處理演示:

視頻地址:https://www.油管.com/embed/zriDUmHimXE?modestbranding=1

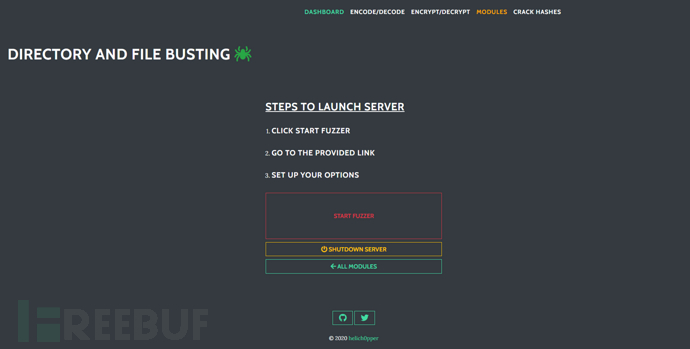

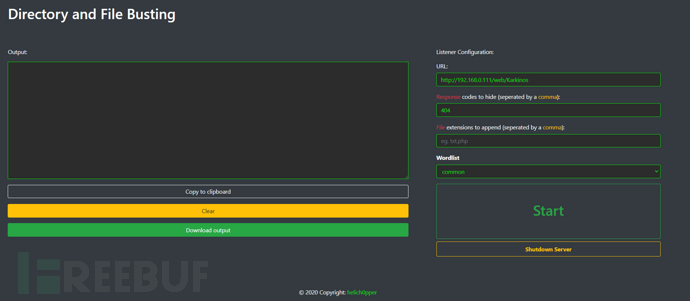

創建一個實例:

配置實例:

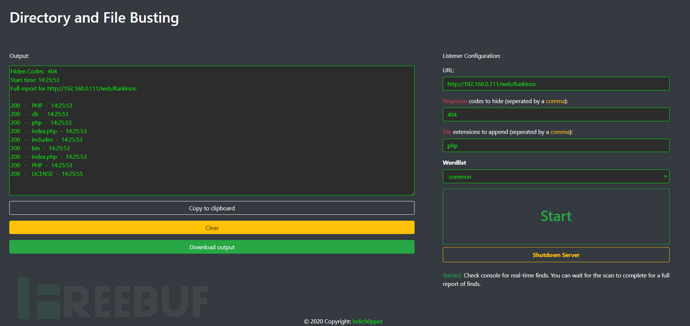

開始掃描:

完整的目錄和文件攻擊演示:

視頻地址:https://www.油管.com/embed/cS9j9FXs6bE?modestbranding=1

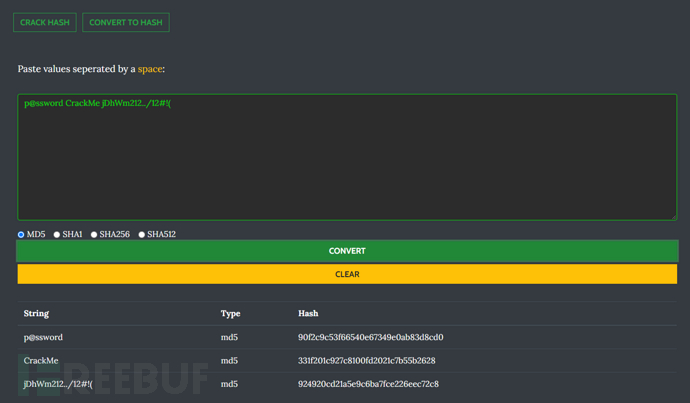

Karkinos能夠生成常用的哈希,比如說:

MD5

SHA1

SHA256

SHA512

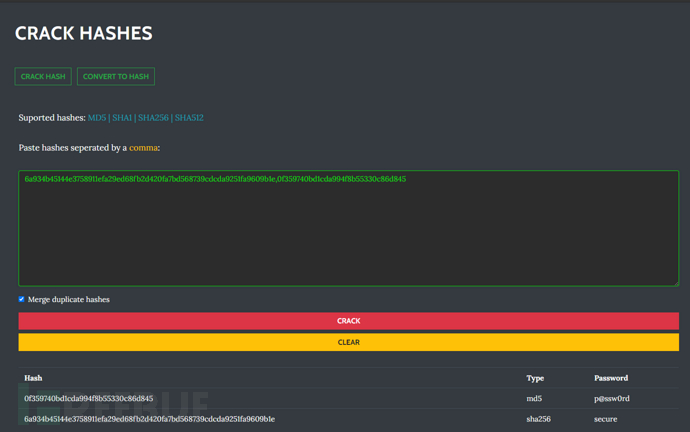

Karkinos提供了一個選項,可以使用一個包含超過1500萬個常見密碼和被破解密碼的內置單詞表同時破解哈希。此列表可以輕松修改和/或完全替換。

感謝你能夠認真閱讀完這篇文章,希望小編分享的“Karkinos是什么”這篇文章對大家有幫助,同時也希望大家多多支持億速云,關注億速云行業資訊頻道,更多相關知識等著你來學習!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。